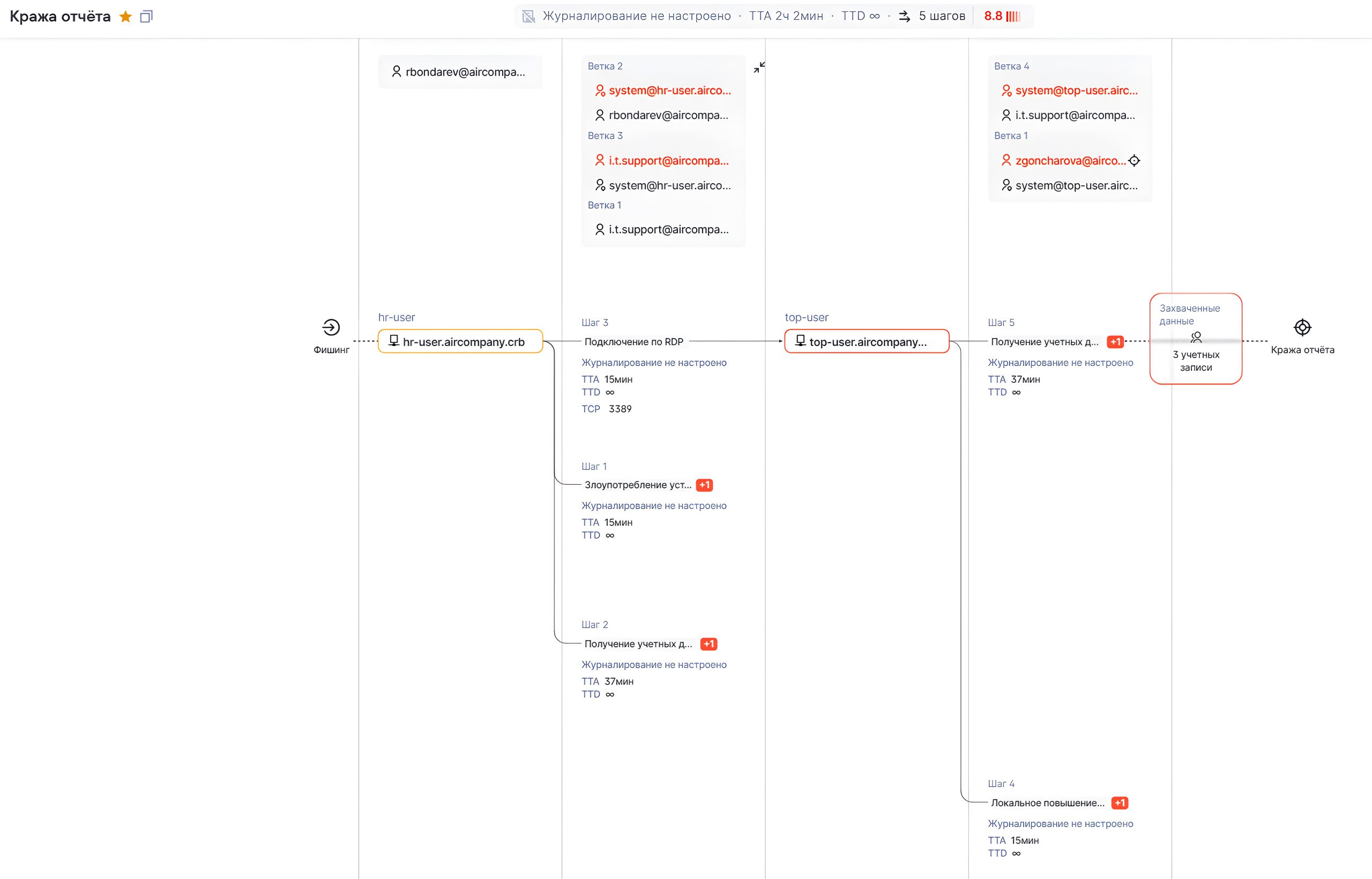

Что нового в MaxPatrol Carbon 25.7.4 в части отображения конкретных путей атаки? Продолжаю подсвечивать понравившиеся фичи. На скриншотах примеры отображения путей атаки (маршрутов) в Carbon: видны активы и шаги злоумышленника.

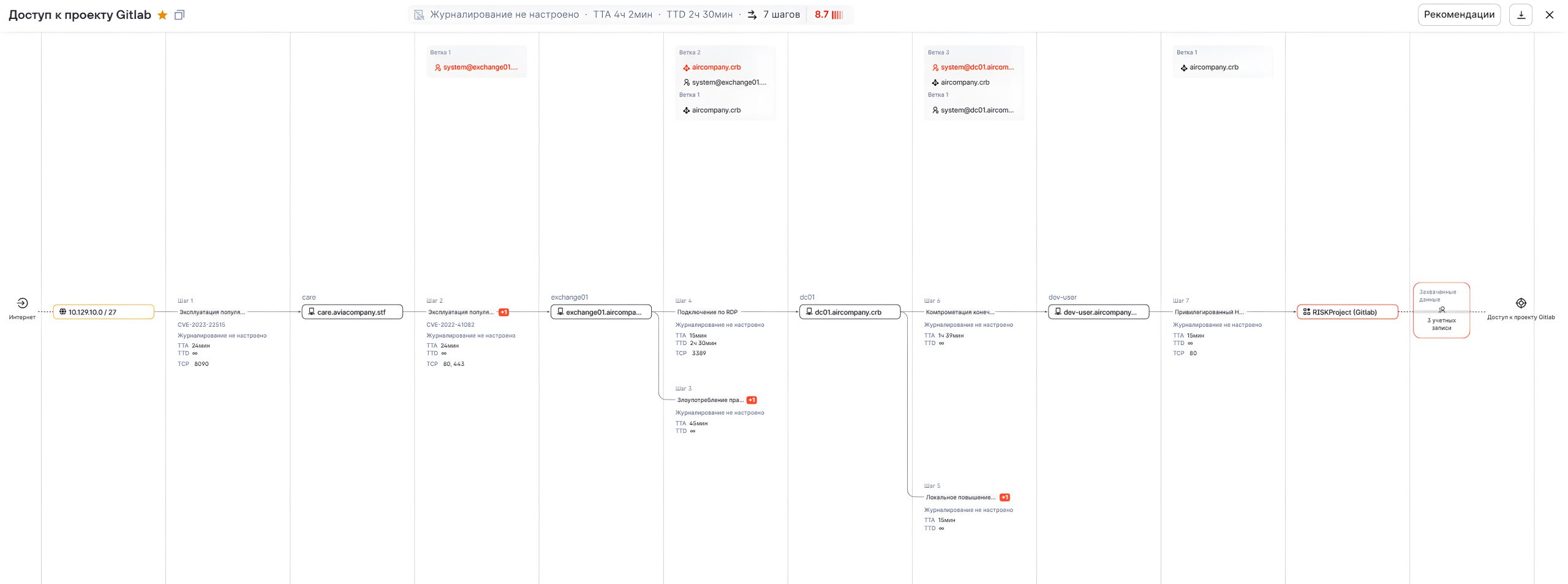

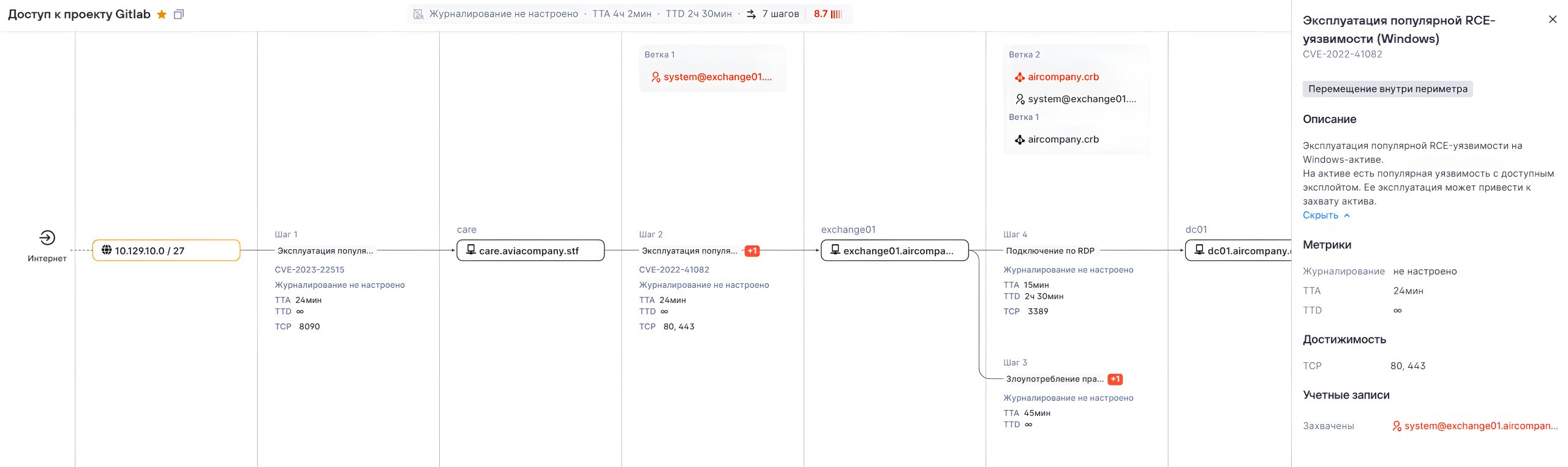

🔹 Первый пример - получение доступа к критичному проекту на внутреннем GitLab. Сначала эксплуатируется уязвимость обхода аутентификации в Confluence (CVE-2023-22515) на периметре. Она позволяет получить админа в Confluence, загрузить плагин и получить RCE на сервере. Далее атака на внутренний Exchange с RCE уязвимостью ProxyNotShell (CVE-2022-41082). Затем идёт компрометация домена с помощью системной учётки.

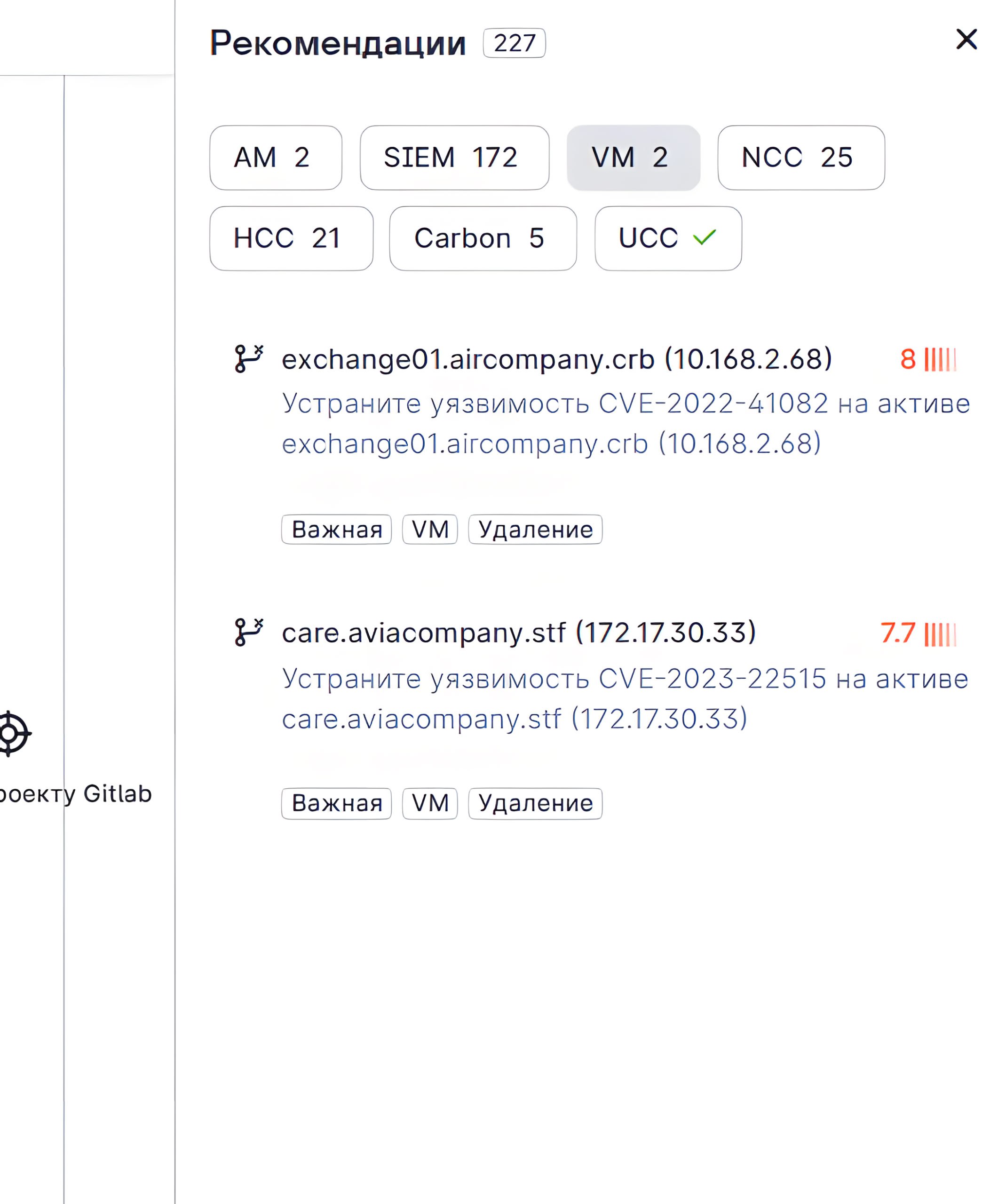

🔹 Все эксплуатируемые проблемы, включая CVE-шки, собираются в Рекомендации.

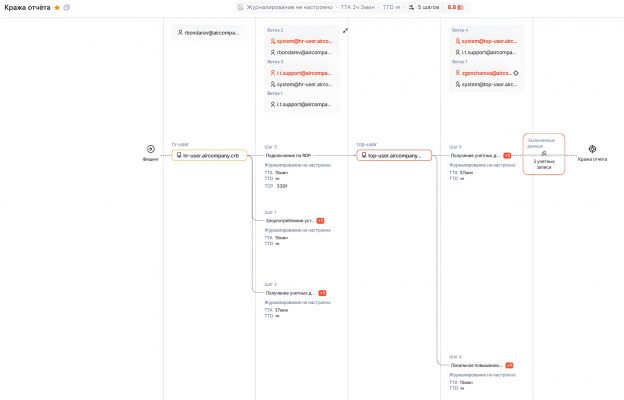

🔹 Также добавил пример маршрута без эксплуатации CVE-шек (только начальный фишинг и мисконфигурации - экспозиции 😉) для кражи отчёта.

Подробнее на вебинаре 16 декабря и в статье на Anti-Malware. 🙂

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.