Почему я довольно скептически отношусь к приоритизации/фильтрации уязвимостей, хотя сам делаю опенсурсный проект для этого? Такие решения в лучшем случае отображают положение дел в моменте. Но делать выводы как ситуация будет развиваться в будущем на основании текущего состоянии практически невозможно. Данных для анализа, как правило, недостаточно и они замусоренные. Поэтому решения для фильтрации/приоритизации уязвимостей не могут рекомендовать ВООБЩЕ не исправлять какую-то уязвимость. Всегда есть вероятность, что выстрелит уязвимость, о которой никто и не думал.

Если вам сейлз говорит, что с помощью их волшебного решения можно будет исправить только 3% найденных уязвимостей, а на остальное забить - гоните его в шею.

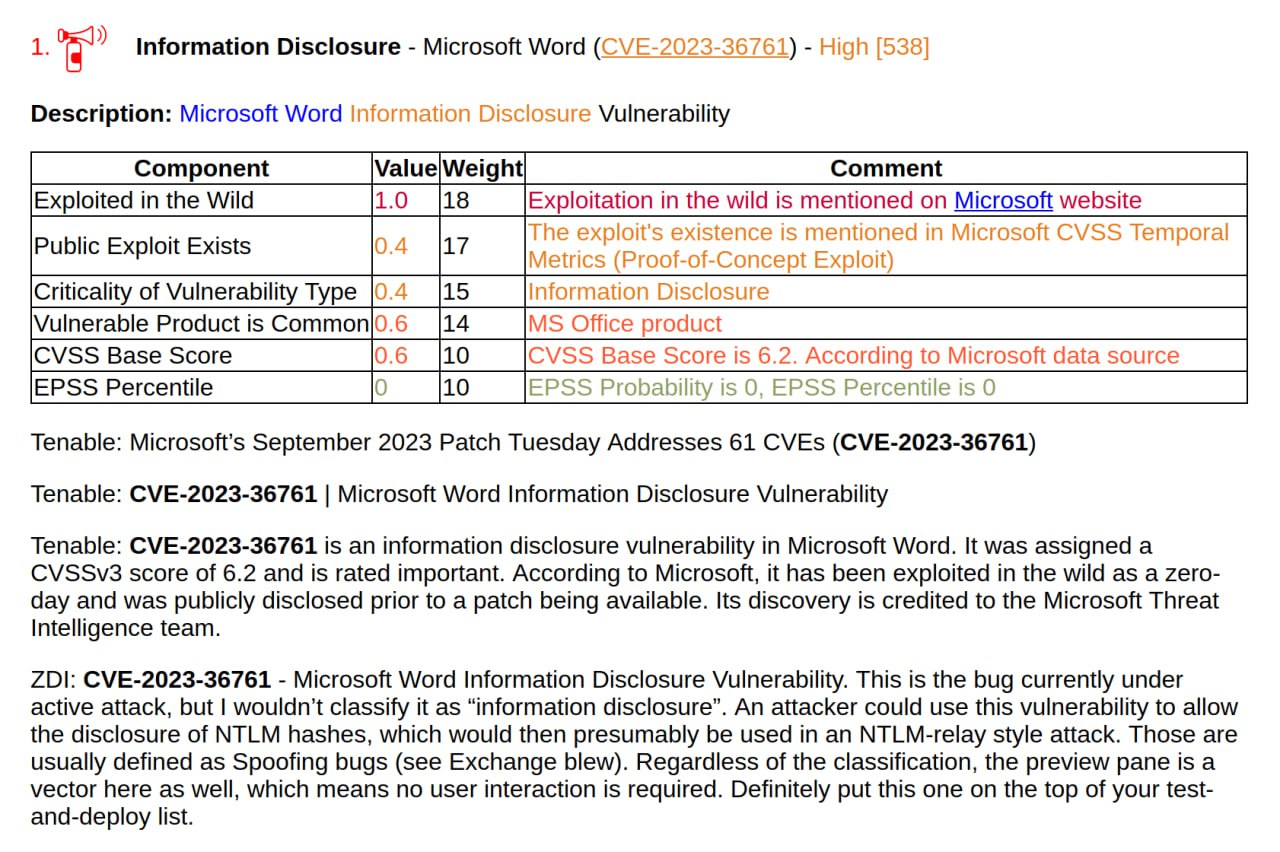

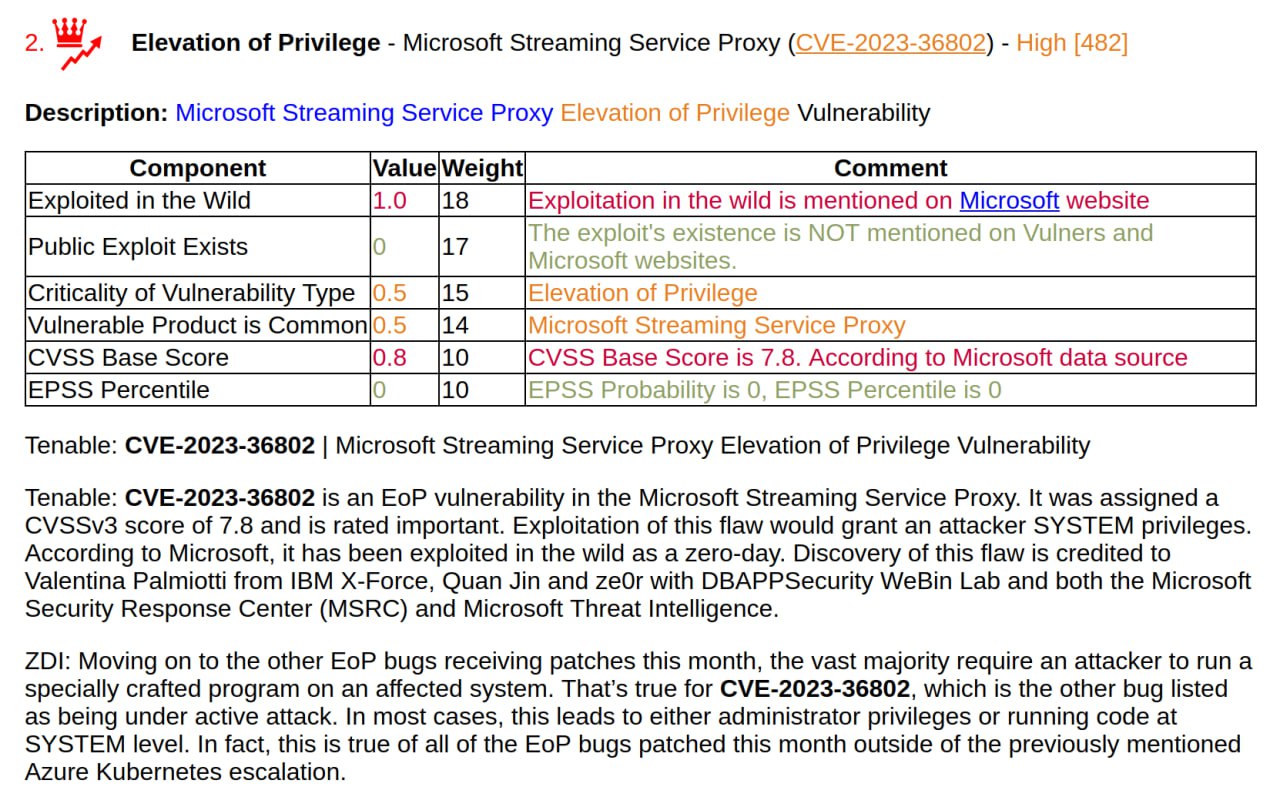

Сегодняшний пример. Remote Code Execution - Windows Themes (CVE-2023-38146). Одна из 25 RCE-шек в сентябрьском Micorosoft Patch Tuesday.

Со страницы уязвимости на сайте Microsoft:

Publicly disclosed: No

Exploited: No

Exploitability assessment: Exploitation Less Likely

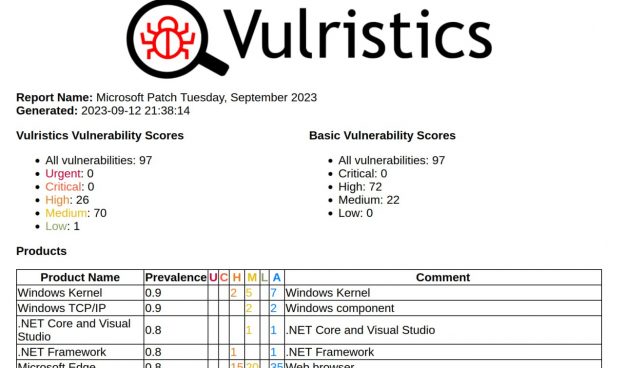

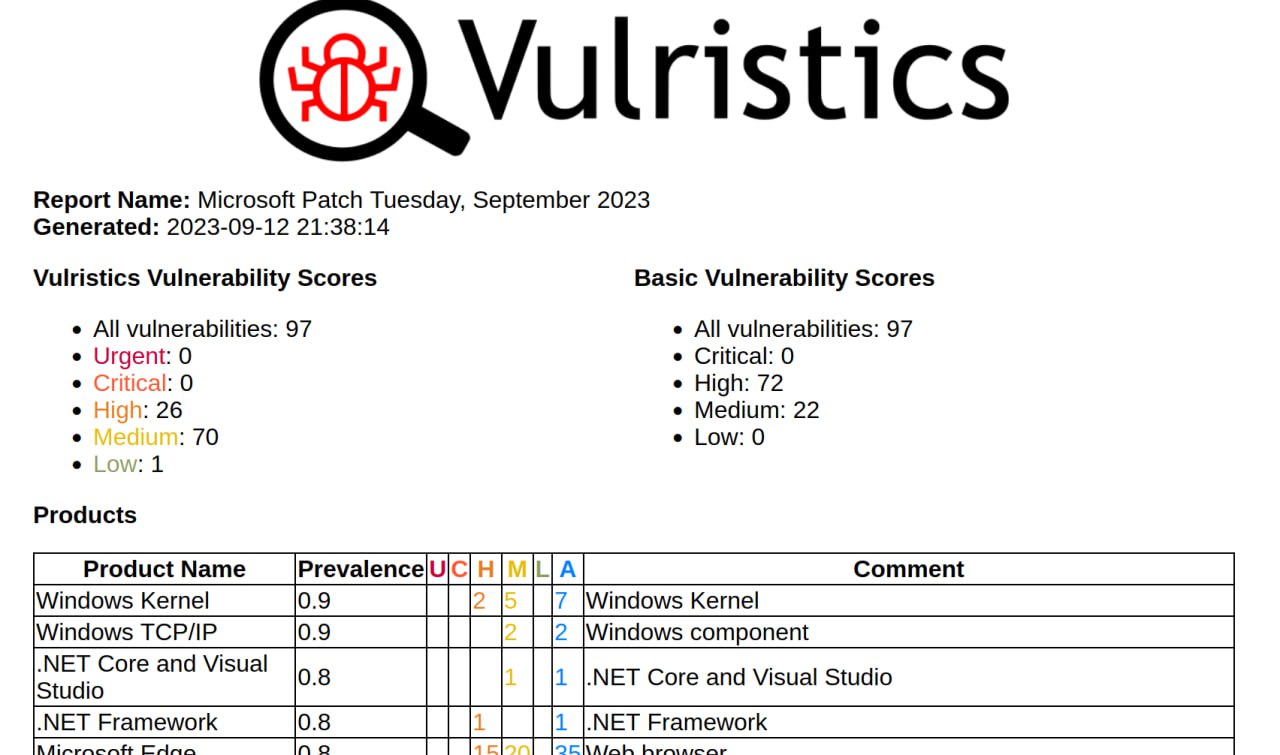

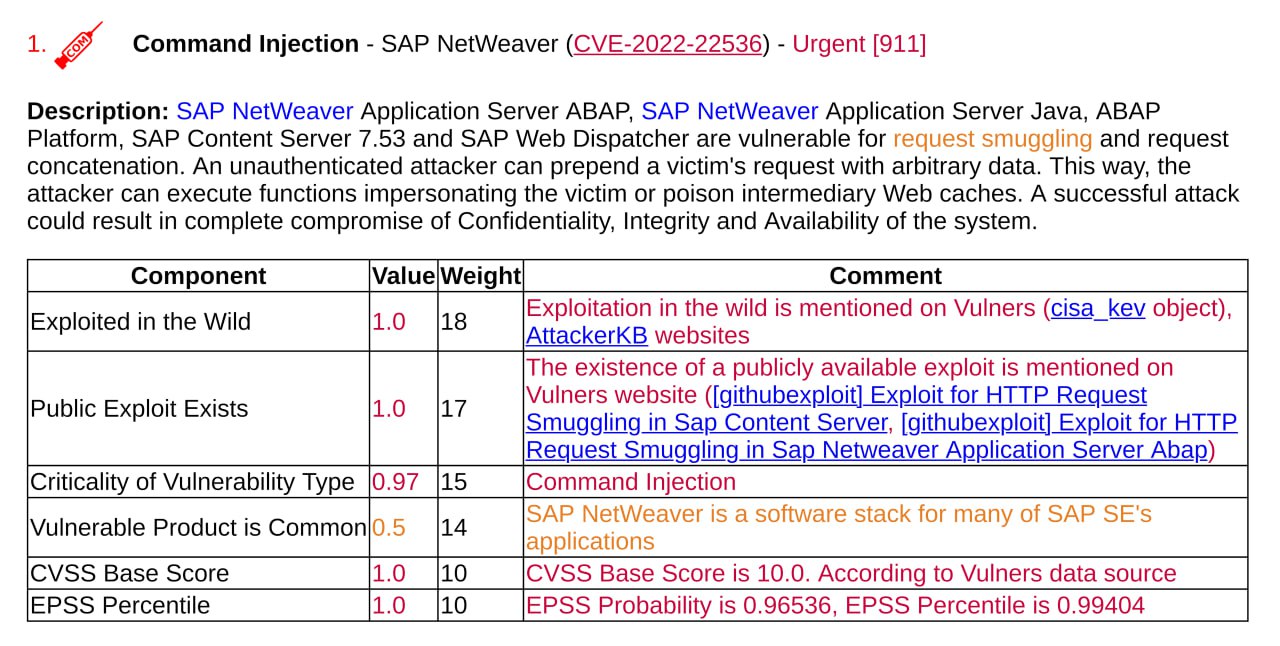

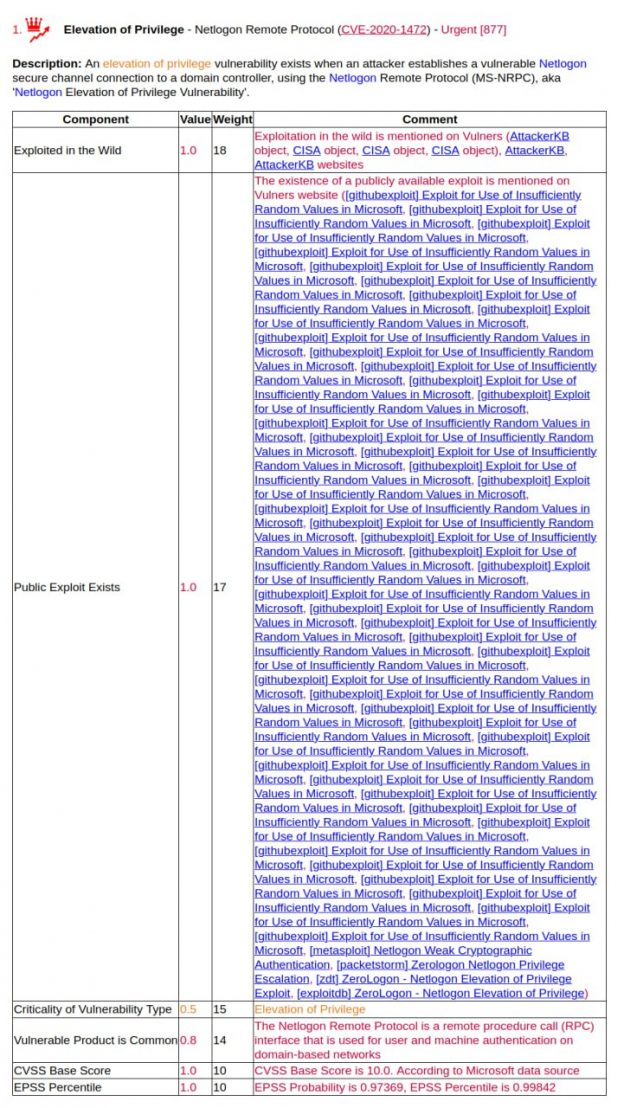

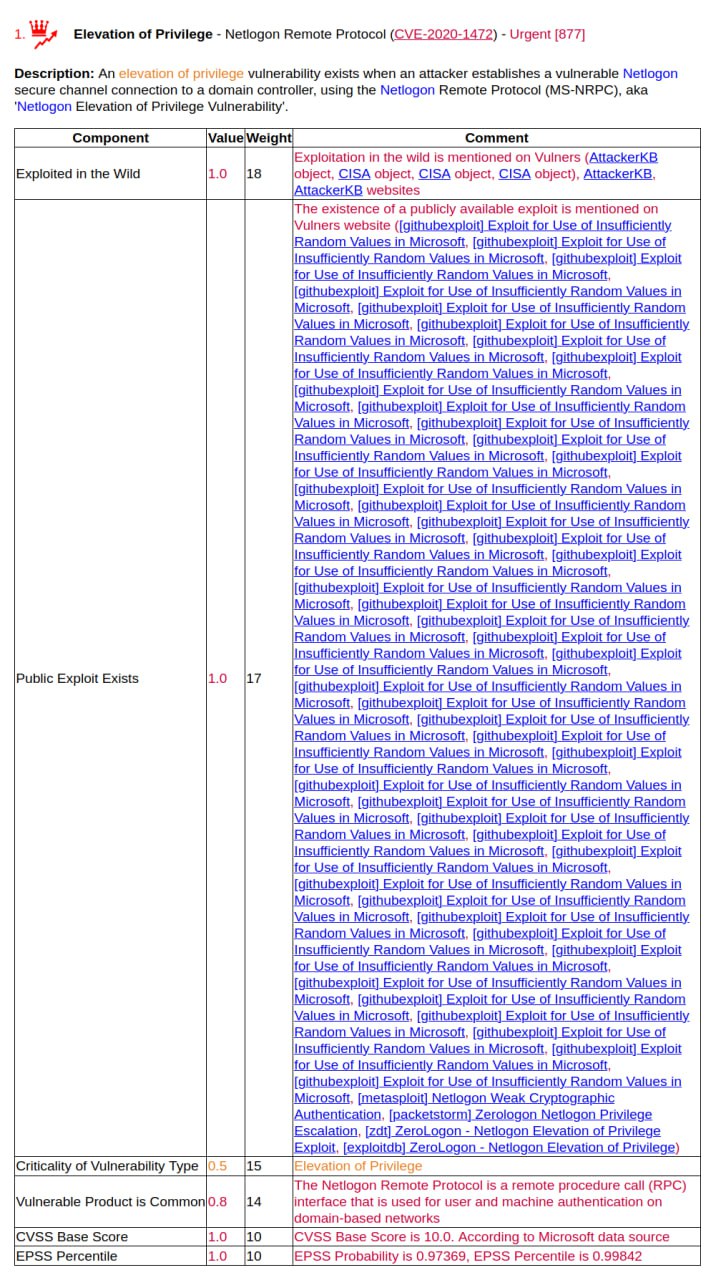

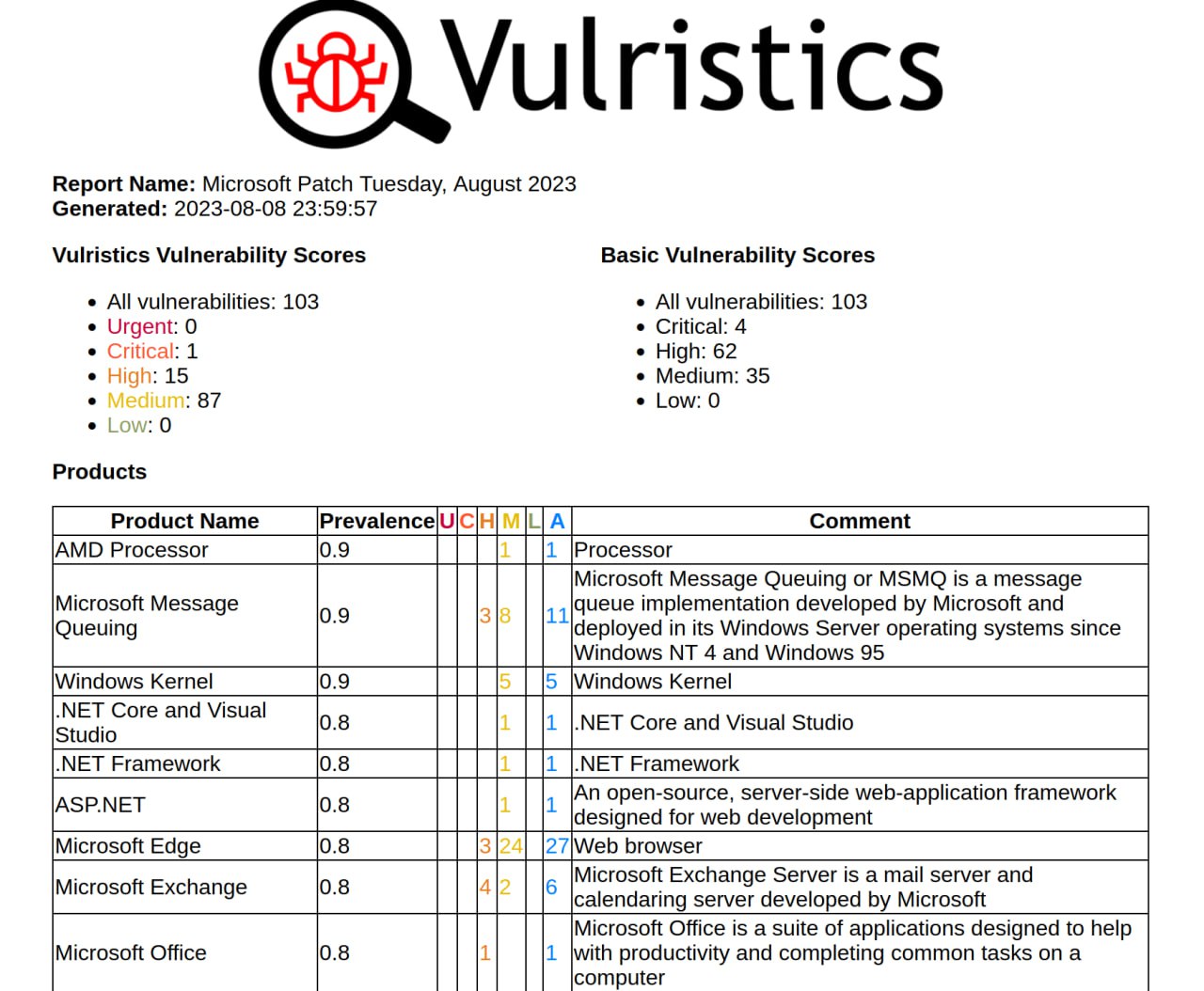

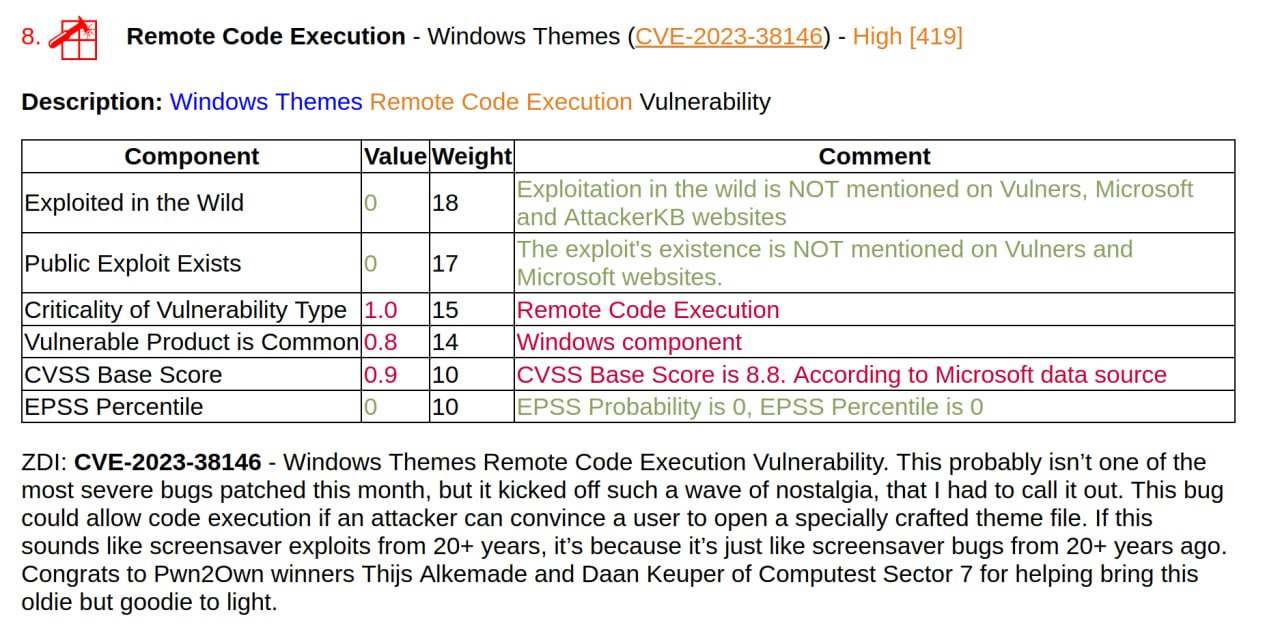

Никто про неё в обзорах не писал кроме ZDI, и то с комментом "This probably isn’t one of the most severe bugs…". Vulristics оценил уязвимость как High, т.к. всё-таки RCE.

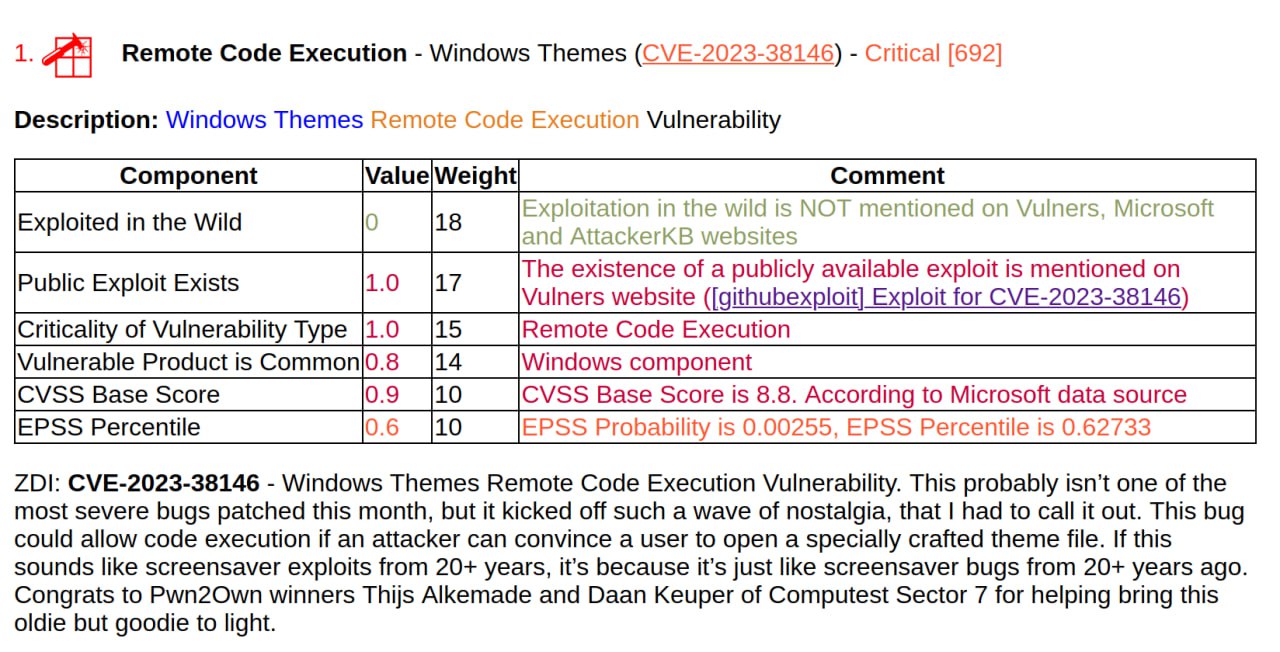

И что, вот на днях выходит подробное описание и публичный PoC, уязвимость в Vulristics становится Critical и самой важной в этом MSPT, а СМИ начинают разгонять про ThemeBleed. 🤷♂️

Не надейтесь на приоритизацию/фильтрацию уязвимостей, обновляйте всё заранее! У этих решений по сути два состояния: покерфейс 😐 и с выпученными глазами одурело бить в рынду 😱 (зачастую когда уже поздно).

🗒 Vulristics report - обновил отчёт для сентябрьского Microsoft Patch Tuesday