Прожектор по ИБ, выпуск №7 (15.10.2023). Записали очередной эпизод. Из основного: посмотрели как развивалась история с уязвимостями Confluence и curl, обсудили НТТР/2 Rapid Reset DDoS Attack в разных проявлениях, прошлись по Microsoft Patch Tuesday, пофантазировали на тему Курскводоканала и запустили проект Linux Patch Wednesday.

Мы это:

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Здороваемся и обсуждаем просмотры прошлого выпуска

02:49 Воспроизведенная EoP/AuthBypass уязвимость Confluence (CVE-2023-22515)

05:22 Rate limit-ы в National Vulnerability Database и куда ситуация движется

11:21 НТТР/2 Rapid Reset DDoS Attack и NGINX

14:23 НТТР/2 Rapid Reset DDoS Attack и Google

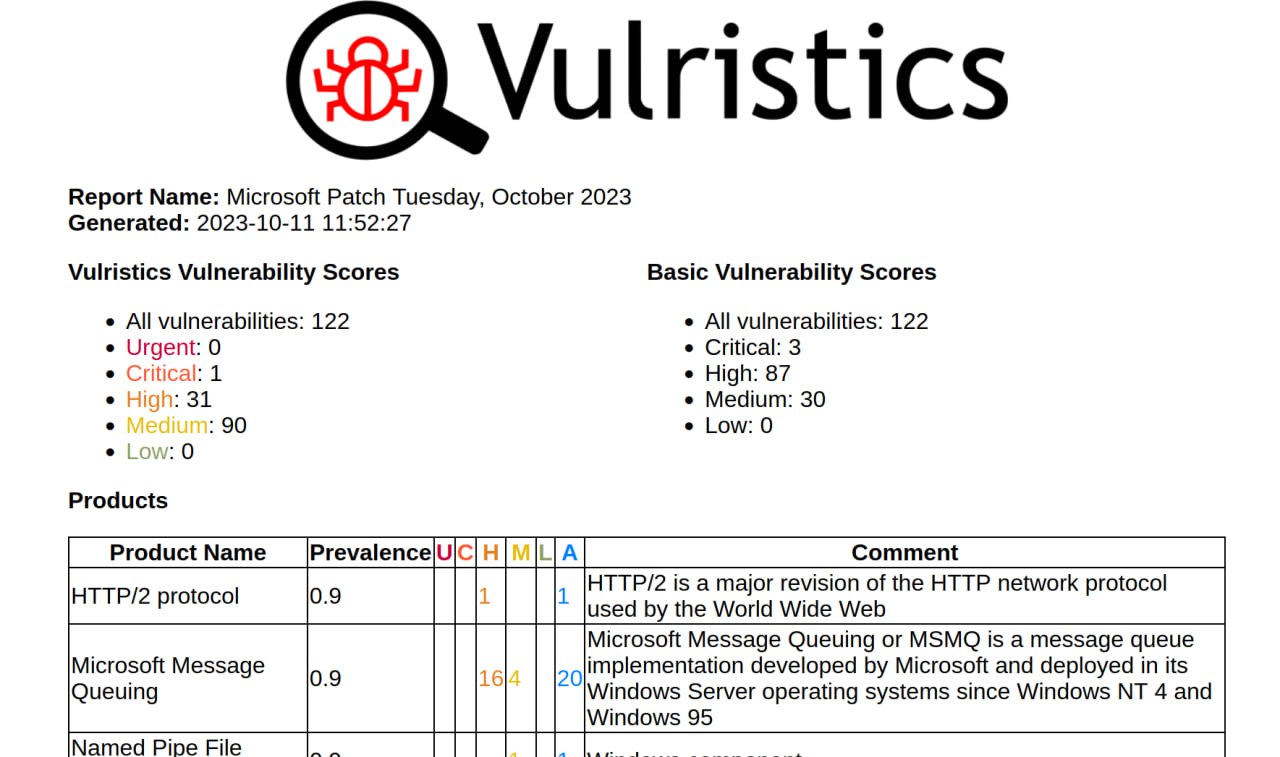

15:11 Октябрьский Microsoft Patch Tuesday (и НТТР/2 Rapid Reset DDoS Attack)

21:56 Центр мониторинга и реагирования UserGate предупреждает о множественных уязвимостях в продукте Sangfor's Next Gen Application Firewall

24:18 Игры с кальмаром: full disclosure для незафикшенных уязвимостей Squid

28:06 В США кот случайно отключил государственную IT-систему

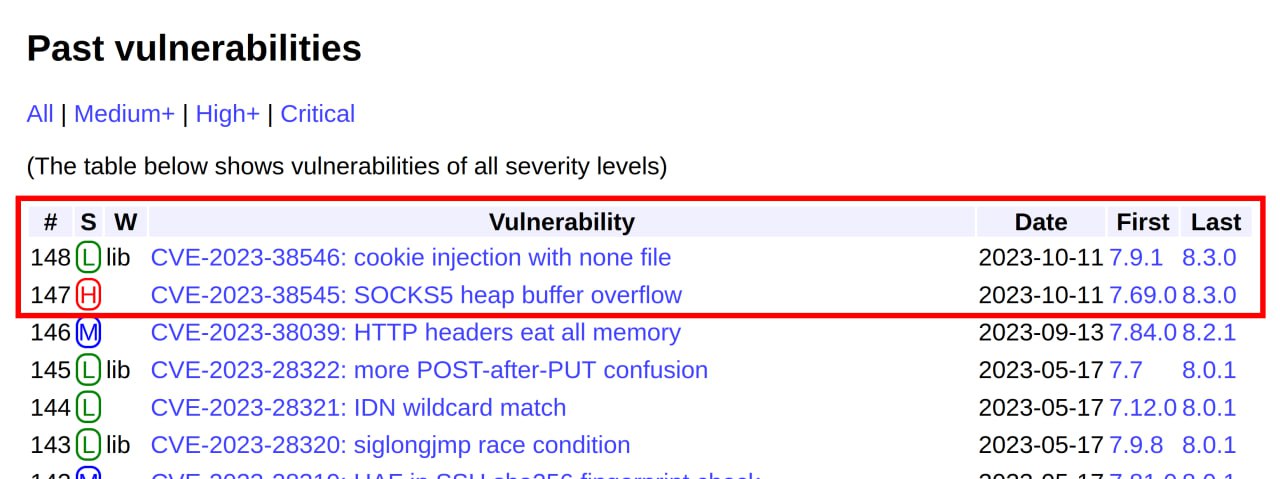

30:09 Обещанные уязвимости в CURL и libcurl вышли.

34:26 Хакеры оставили МУП «Курскводоканал» без данных по показаниям счетчиков

37:12 Запуск проекта Linux Patch Wednesday: что это и зачем нужно

42:57 Прощание от Mr. X