Посмотрел сегодня вебинар-практикум "Эффективное управление уязвимостями: поверхность атаки и комплаенс" от компании Alpha Systems. Компания существует три года, у них десятки клиентов.

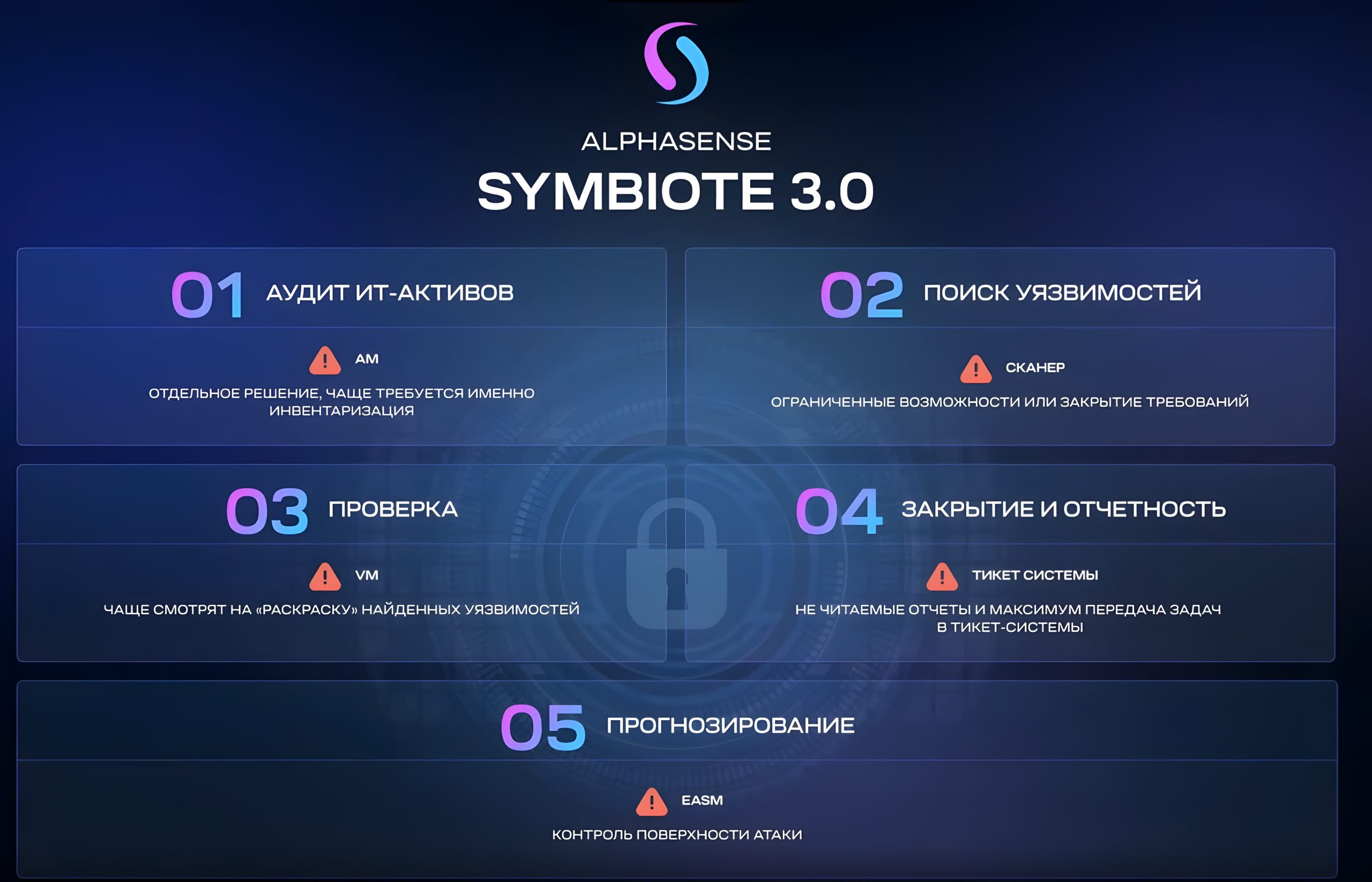

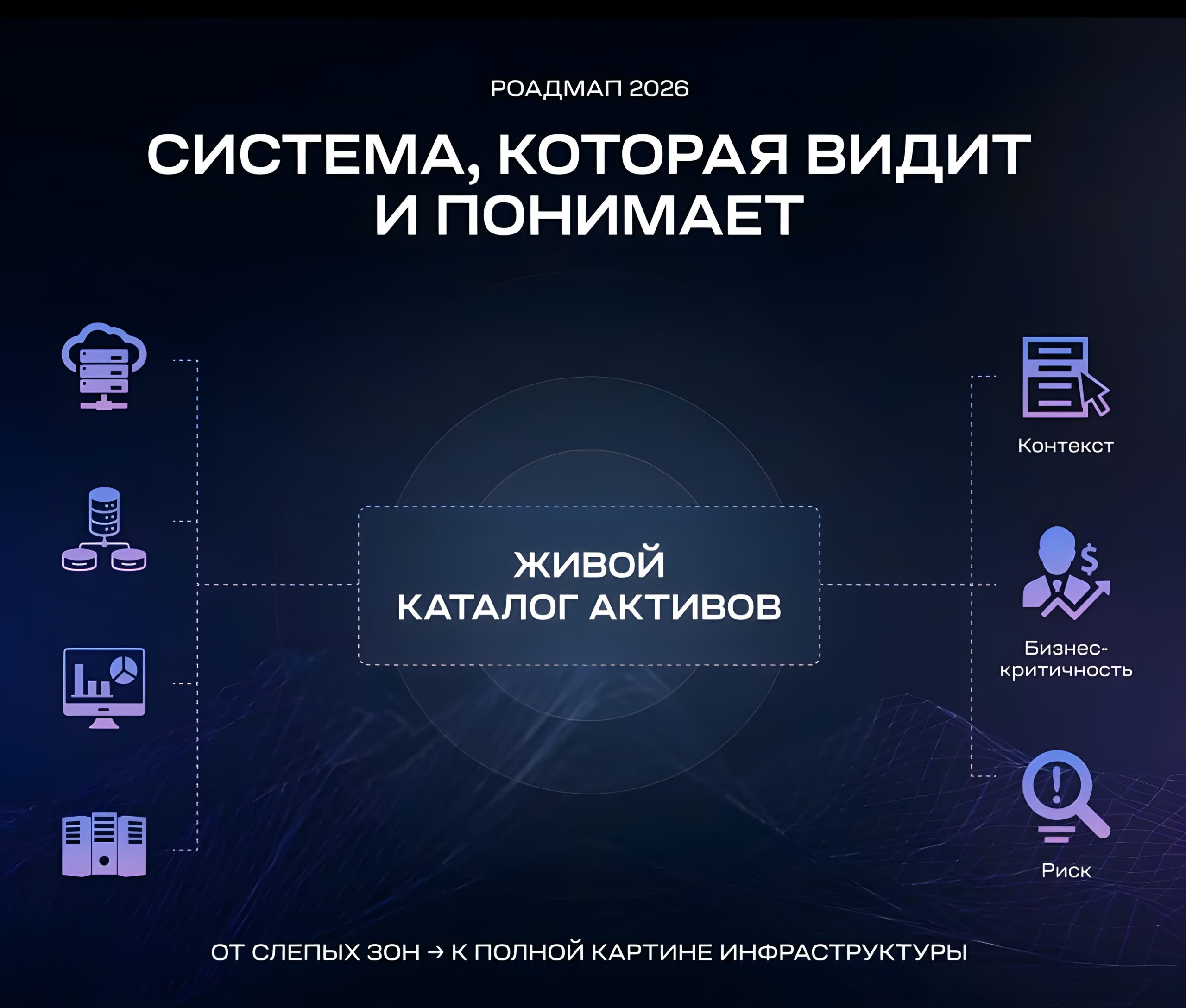

🖼 Вводную часть построили на сравнении ИБ в компании и здоровья человека: проактивный VM - аналог "чекапа организма". Решение ALPHASENSE SYMBIOTE 3.0 (2.0 было в сентябре) позиционируют как альтернативу сложному, долгому, ограниченному пентесту. Движутся в сторону Continuous Exposure Management.

📺 В части кейсов рассказали про перечисление пользователей в MS OWA, RCE - Apache Struts (CVE-2017-5638). RCE - MS RDP "BlueKeep" (CVE-2019-0708).

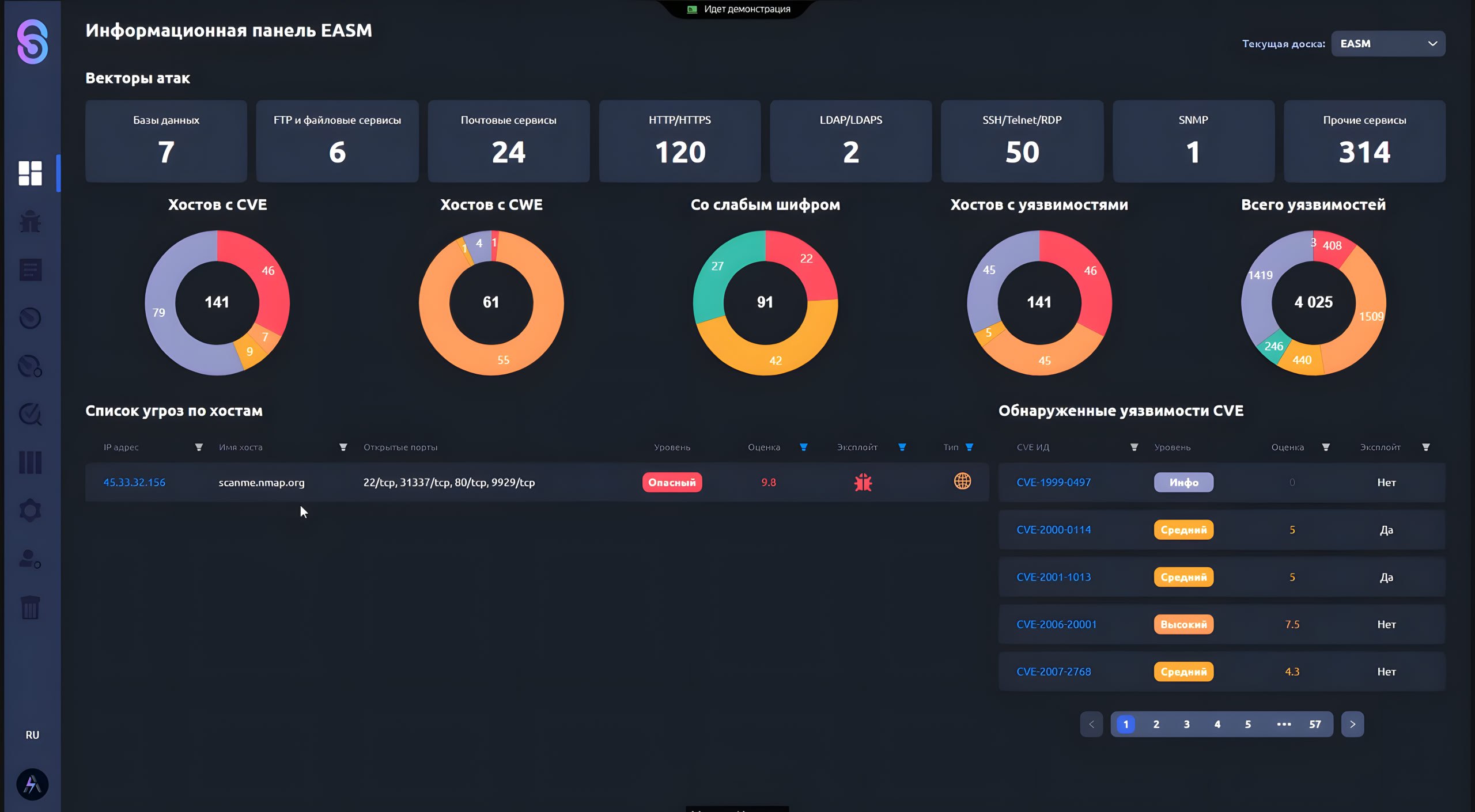

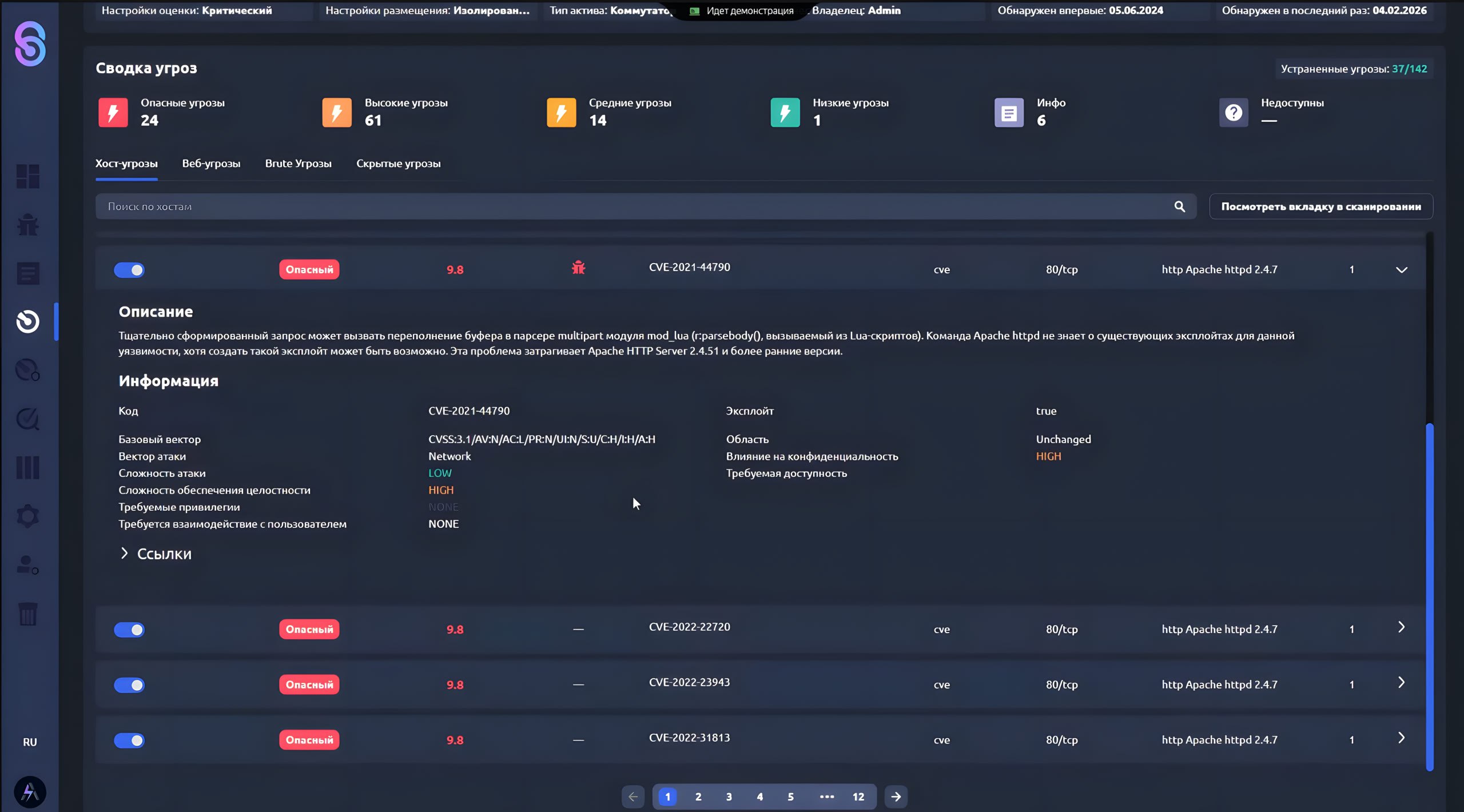

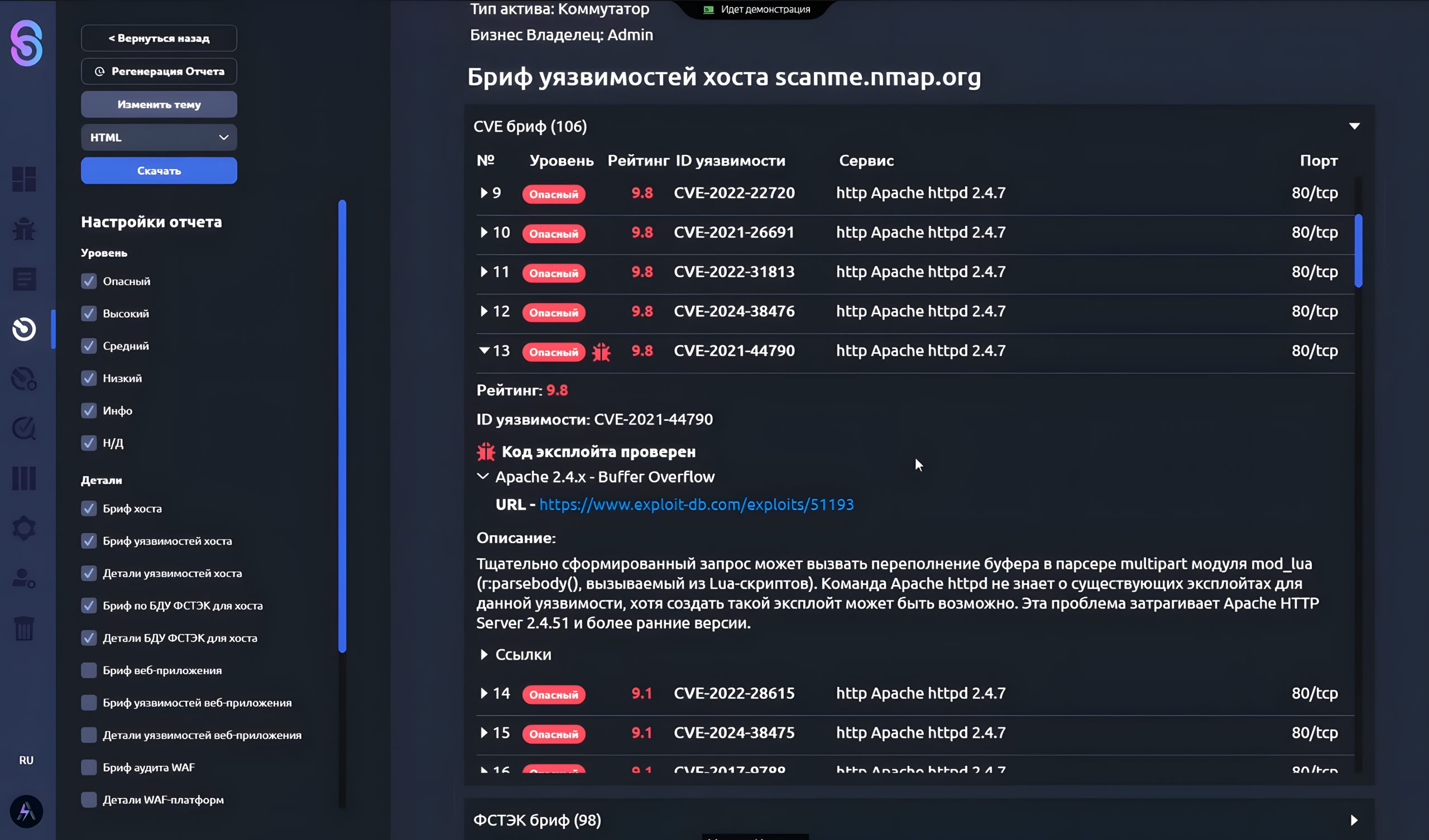

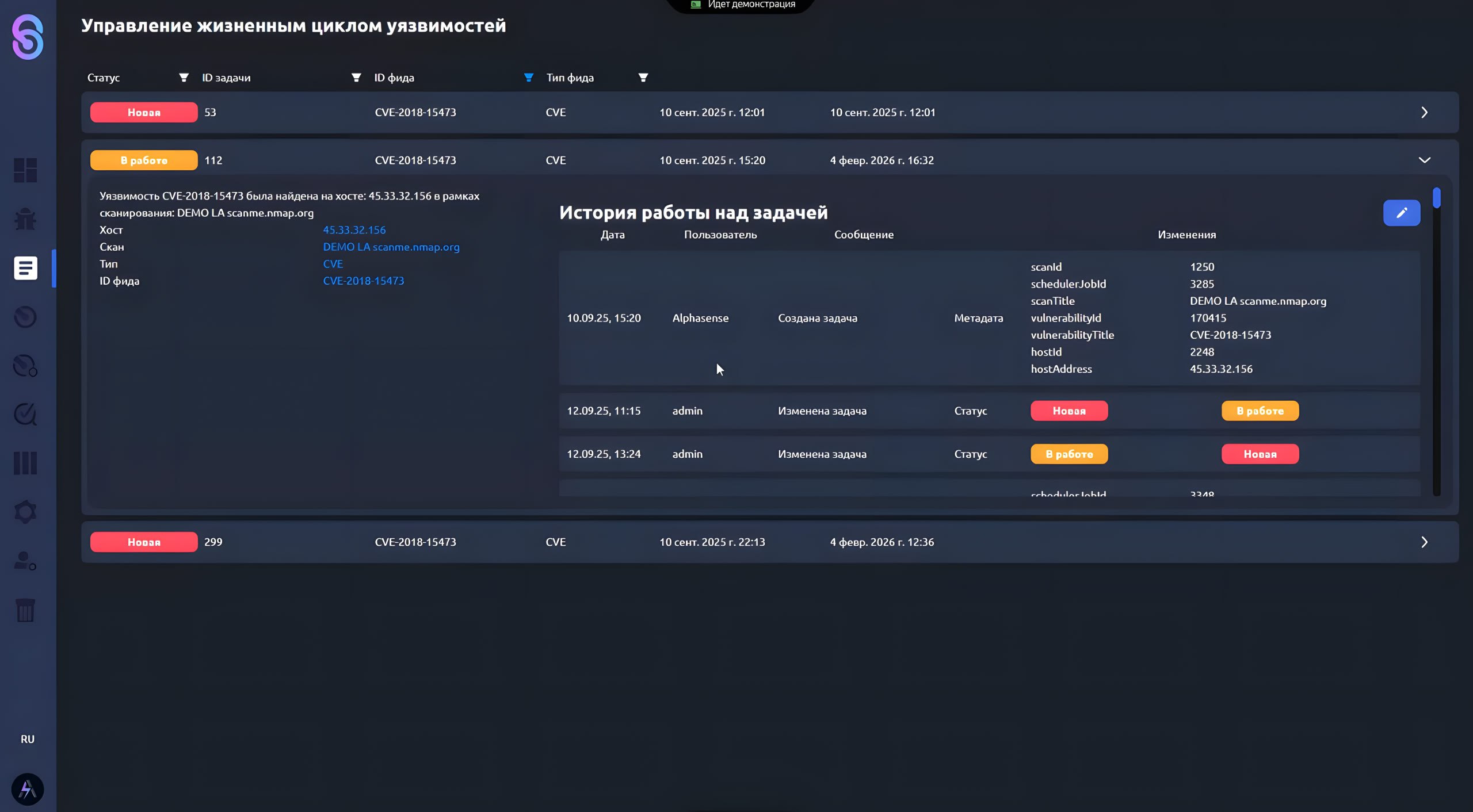

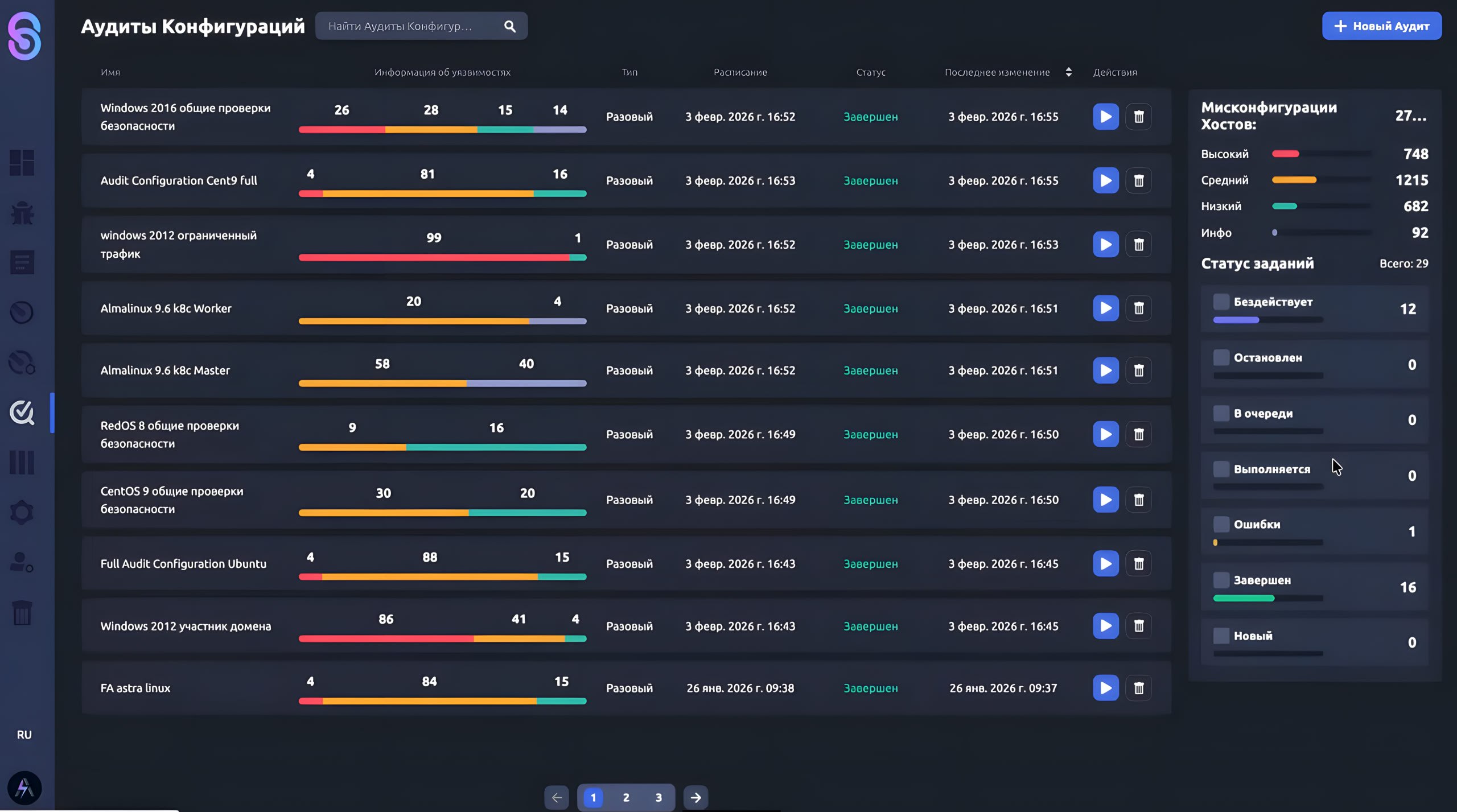

🔧 В лайв-демо показали процесс работы VM-аналитика: фильтрацию уязвимостей, переход в карточку уязвимости, изучение информации по уязвимости (есть эксплоиты👍, KEV нет), заведение задачи во встроенной тикетнице, отслеживание устранённых задач. Также показали контроль конфигурации (SCAP-контент, CIS-бенчмарки, ФСТЭК).