Про наказания за утечки. Каждый раз, когда происходит громкая утечка персональных данных поднимается волна возмущения и призывов ужесточить наказание за это. Я не сторонник ужесточения наказания и вот почему.

1. Какие ваши доказательства? Возьмём последний кейс с Бизонами. Что мы видим? Пара скриншотов, на которых фрагменты ~50 записей. Само по себе ни о чем не говорит. Можно за пару часов по открытым данным нарисовать такие скрины и будет вполне убедительно. Даже если выложат полный дамп, где доказательства, что это не генеренка по данным из других утечек? Даже если доказано, что утечка имела место, где доказательства, что утечка произошла из конкретной организации, а не от партнёров? В общем, доказательство факта утечки это сложная процедура, это не "в одном анонимном телеграмм-канале написали". Если жёстко наказывать по сообщениям в телеге, то подставить можно будет любую организацию.

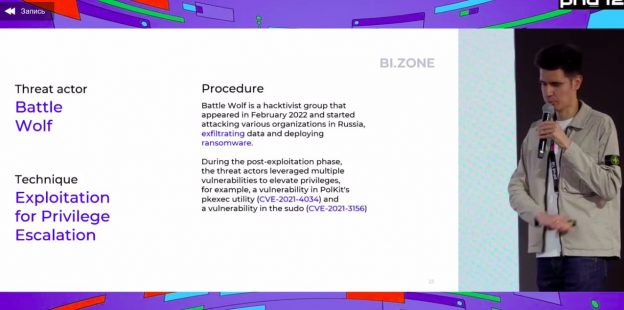

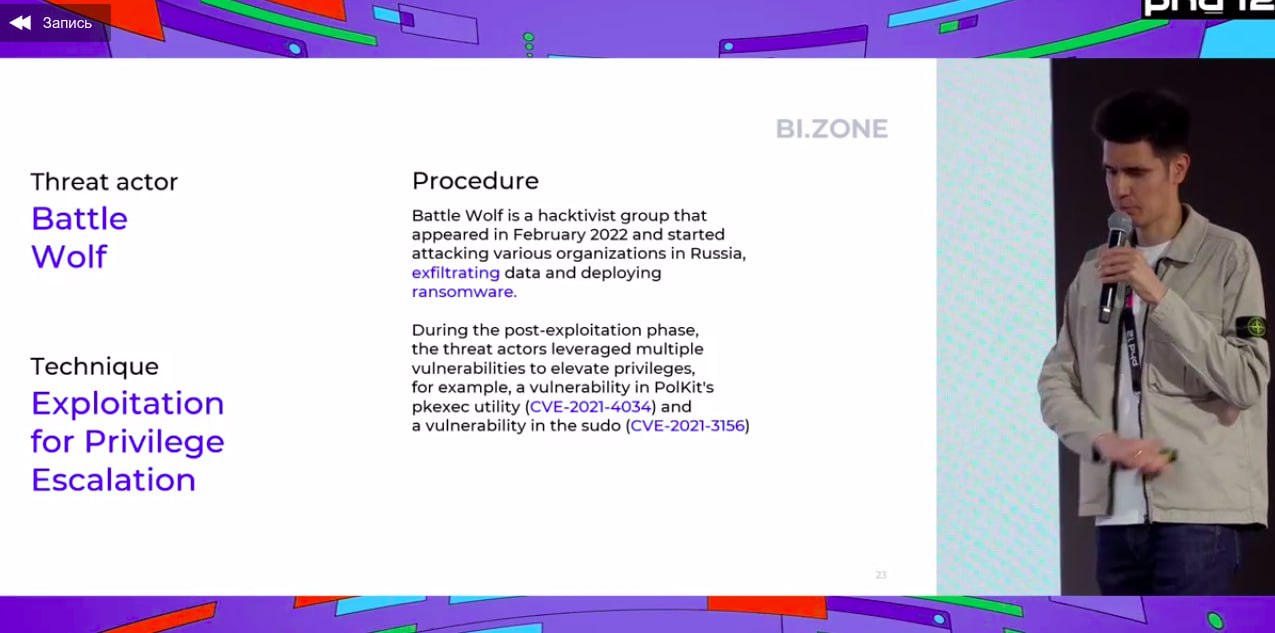

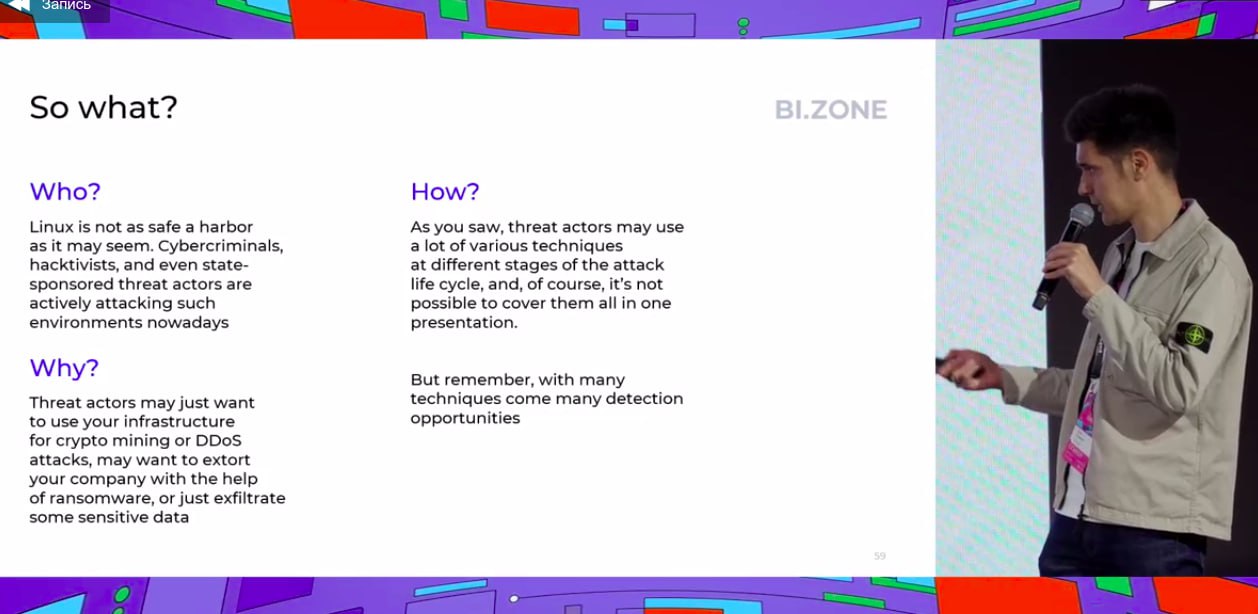

2. Вы точно хотите жёсткого наказания? Допустим доказали факт утечки из конкретной организации. В качестве наказания предлагается использовать оборотные штрафы, которые должны существенно повлиять на работу компании. Дескать тогда будут бояться и до утечек не доводить. Ну были, например, масштабные утечки из Яндекса (Еды) или СДЕКа. Вот вы правда считаете, что нам, как российскому обществу, будет лучше, если загнётся Яндекс или СДЕК? У нас много таких компаний? Нам без них лучше будет? Или если забрать у этих компаний значительную часть кэша, там уровень безопасности повысится? Вряд ли. Или, возвращаясь к Бизонам, это одна из ТОП5 ИБ компаний в РФ, если по ней ударят оборотными штрафами, значит злоумышленники, которые выполнили атаку, добились своего. Мы прям точно-точно этого хотим?

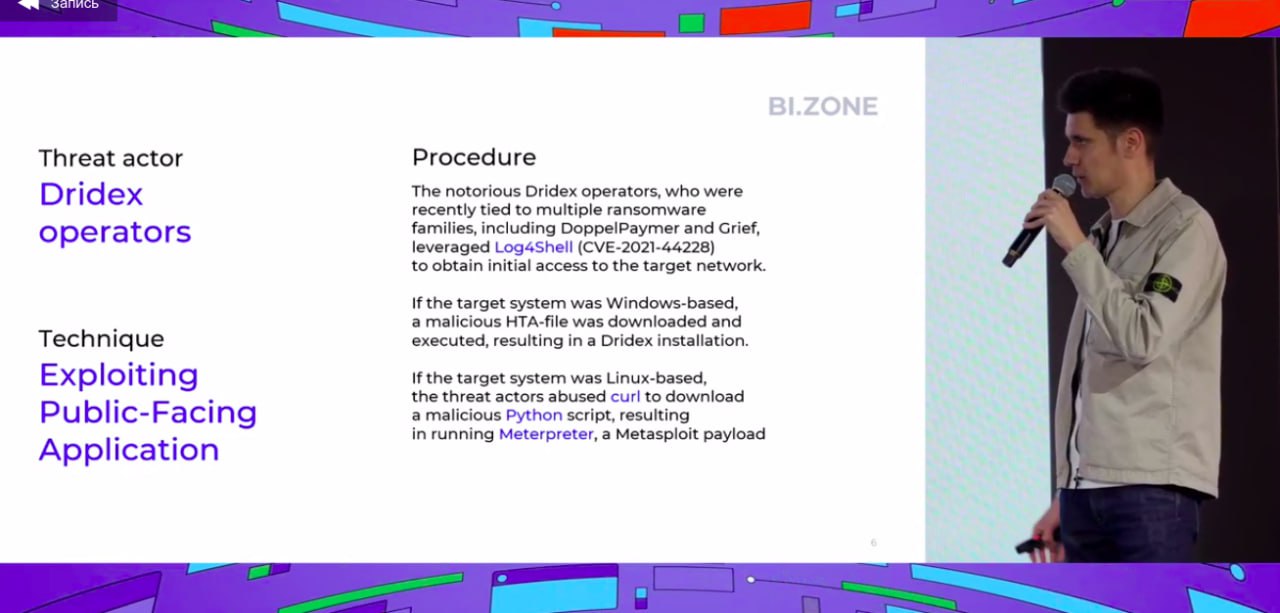

3. За каждой утечкой кроется проблема в базовых ИБ процессах, например забыли обновить уязвимый плагин в CMS-ке (и это наш любимый Vulnerability Management) или DLP не поймал инсайдера. Не стоит ли в таком случае вместо угроз мега-штрафами уделять больше усилий регуляторному контролю за этими базовыми ИБ процессами в организациях? Да, это сложнее, но цель ведь не в том, чтобы посильнее и без того пострадавшие российские компании наказать, а чтобы таких утечек стало меньше.