Прожектор по ИБ, выпуск №19 (22.01.2024): VM-щик на час и это печать

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

🔸 Антон Bo0oM 💣 Лопаницын, "Кавычка"

Снова в усиленном составе. В этом выпуске обсуждали художественную литературу 🧐📕, импортозамес (тем кто активно хейтил мой пост на эту тему - зацените, вполне возможно Антон и Лев критиковали мои предложения именно с ваших позиций; если нет, то оставьте коммент 😉), громкие критичные уязвимости, инциденты, интересные новости и статьи. А под конец выпуска Максим зачитал суровую рэпчину в свой новый микрофон. 😎🎤

00:00 Смотрим статистику по просмотрам и продолжение к "Двухфакторка рулит. GitLab - решето."

02:16 Обсуждаем художественную литературу: "Девушка с татуировкой дракона" Стиг Ларссон, романы Пелевина, "Задача трёх тел" Лю Цысинь, романы про попаданцев на AuthorToday

13:15 Импортозамещаем MS SharePoint

14:53 Импортозамещаем Cisco Unity Connection и обсуждаем использование решений из дружеских стран

20:34 Импортозамещаем GitLab и обсуждаем есть ли в этом смысл

24:16 Импортозамещаем Ivanti Connect Secure и Cisco AnyConnect

29:08 Мемасики

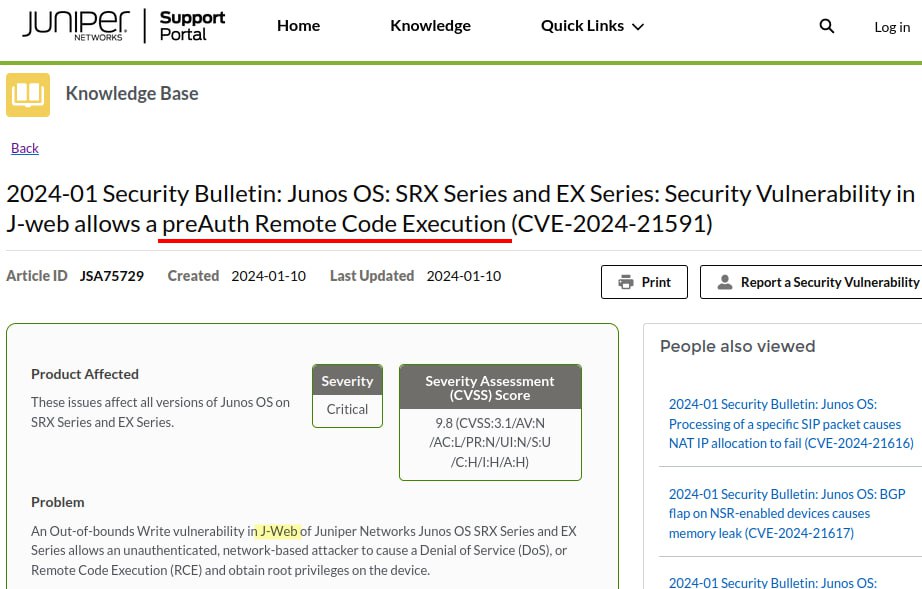

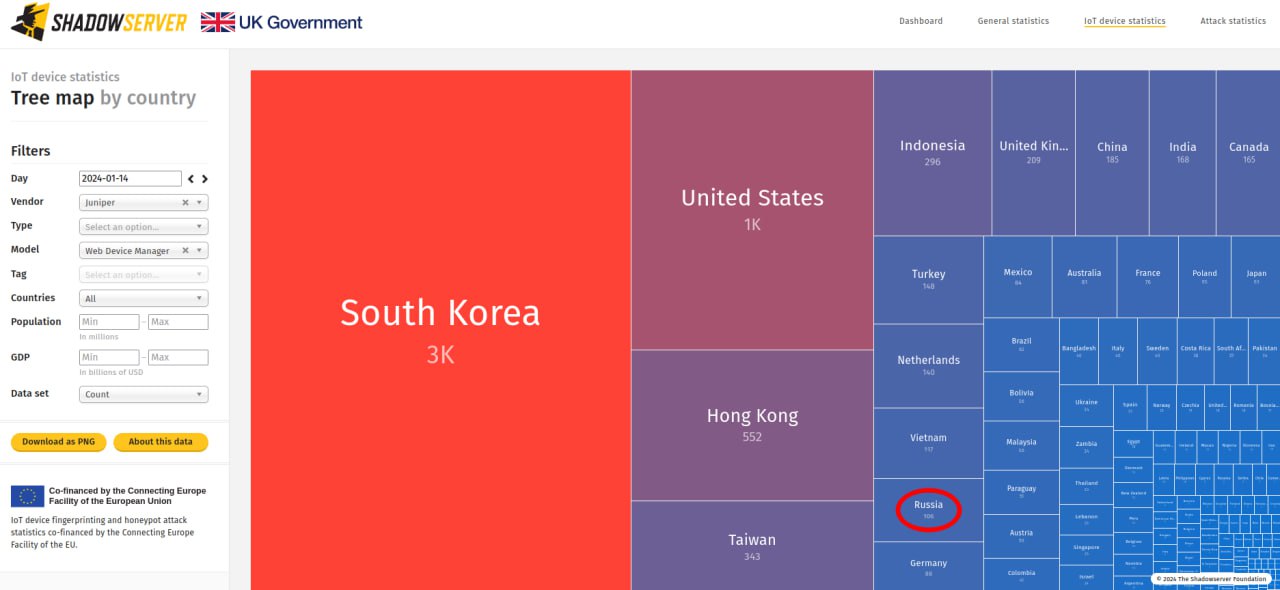

31:56 В Juniper-ах очередная preAuth RCE (CVE-2024-21591) с возможностью получить root-а на устройстве

34:10 Подмена прошивки в умном термостате Bosch BCC100 (CVE-2023-49722) и услуга VM-щик на час

38:06 Microsoft обвинила русских хакеров в атаке по своим системам

40:11 Очередная критичная RCE в Confluence (CVE-2023-22527)

41:43 Январский Linux Patch Wednesday

43:13 Лев комментирует пост Алекся Лукацкого: У традиционных SIEM, архитектура которых создавалась совсем в другое время, существует целый ряд проблем, которые заставляют задуматься об их будущем

47:46 В блоге Qualys вышел занимательный пост про проблемы детектирования "глубоко встроенных уязвимостей"

50:05 Исследователь, который в прошлый раз взломал «Хонду», продолжает рассказывать о своих находках

52:29 Пришёл Максим с новым микрофоном

53:29 Студент сингапурского ВУЗа автоматизировал процесс взлома с использованием чат-бота ChatGPT

55:45 ОреnАI плотно работает с военными США над инструментами кибербезопасности

59:43 Роскомнадзор создаст базу данных геолокации отечественных IP-адресов

1:01:26 Суровая заключительная рэпчина от Mr. X 🎤