Это второй выпуск Vulnerability Management news and publications. В этот раз меньше цитат из новостных статей, больше моих мыслей. Выглядит вроде получше, вам как?

Основная мысль этого эпизода. Microsoft это ангажированная компания. Фактически их можно теперь воспринимать как ещё одно американское агентство. Значит ли это, что нам нужно о них забыть и прекратить отслеживать, что они делают? Нет, не значит. Они делают много интересных вещей, которые как минимум можно исследовать и копировать. Значит ли это, что нужно отказаться от использования продуктов Microsoft? В некоторых локациях (вы сами знаете каких) точно да, в некоторых можно продолжать использовать, если это оправдано, но нужно иметь план Б. И это касается не только Microsoft. Т.е. видится гибкий подход. Здесь — поступаем так, там — по-другому. Кажется, что довольно жесткая фрагментация рынка IT это долгосрочный тренд и надо к нему приспосабливаться.

В этом эпизоде:

01:03 Microsoft выпустили пропагандистский отчет, что это значит для нас?

06:48 Microsoft выпустили функцию Autopatch, стоит ли ее применять?

09:59 Нелепая уязвимость: захардкоженный пароль в Confluence Questions

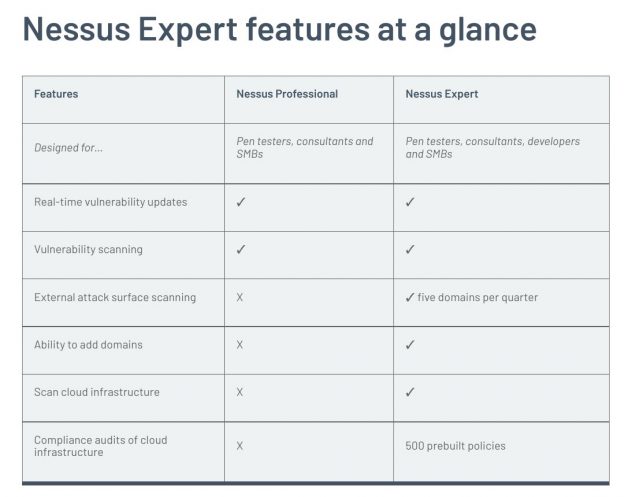

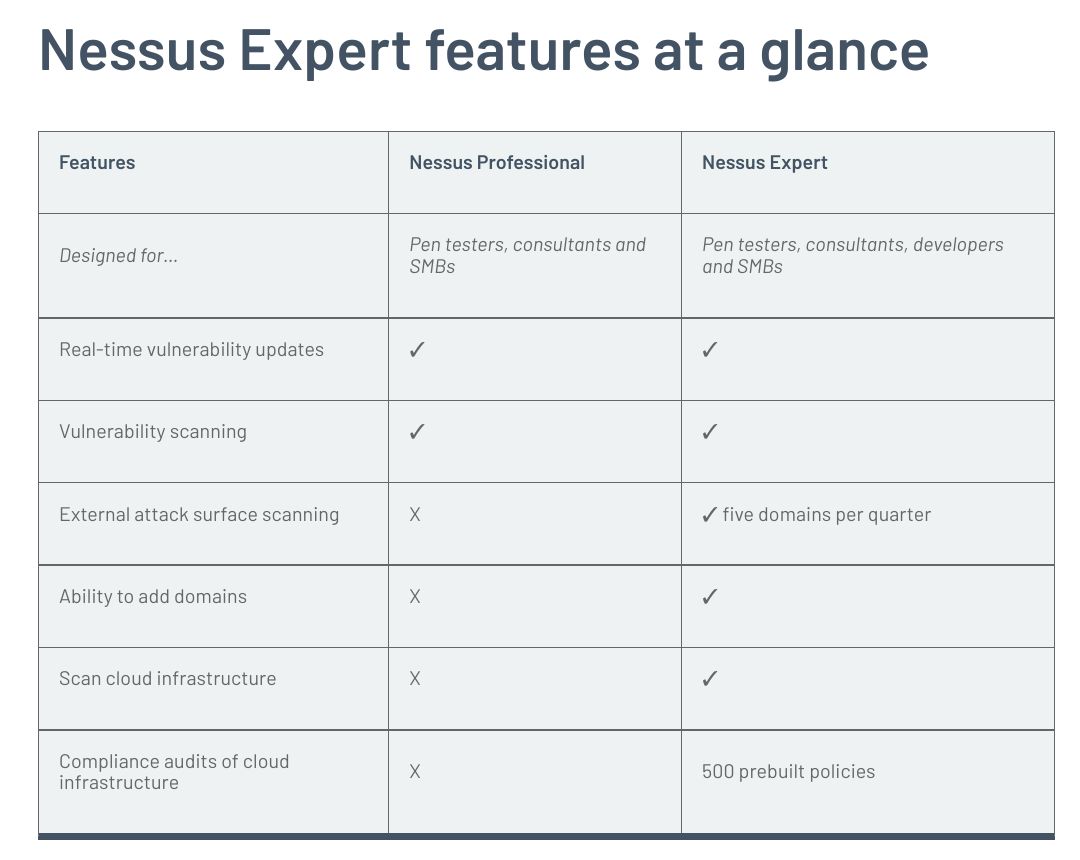

11:50 Новый Nessus Expert и почему это, по-видимому, худший релиз Tenable

13:20 Новые фичи Rapid7 Nexpose/InsightVM, добавленные во втором квартале 2022 года: хорошее и странное

16:46 Palo Alto: вредоносное сканирование через 15 минут после публикации CVE. Да неужели?

19:36 6 групп уязвимостей, которые чаще всего используются в атаках, согласно Palo Alto, и конец ИТ-глобализации

Video: https://youtu.be/_waOzdBvIyU

Video2 (for Russia): https://vk.com/video-149273431_456239097

Blogpost: https://avleonov.com/2022/08/14/vulnerability-management-news-and-publications‑2/