Прожектор по ИБ, выпуск №12 (19.11.2023): Киберстендап, минусы SOC-Форума и зарплаты ИБшников США

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Набрали прошлым выпуском меньше сотни просмотров, но "нормальный у нас формат, послушать фоном вполне"

01:55 Прошёл крутой Киберстендап

05:35 Ноябрьский Microsoft Patch Tuesday

11:00 В Vulristics теперь можно задать профиль для анализа в JSON и получить результаты в JSON

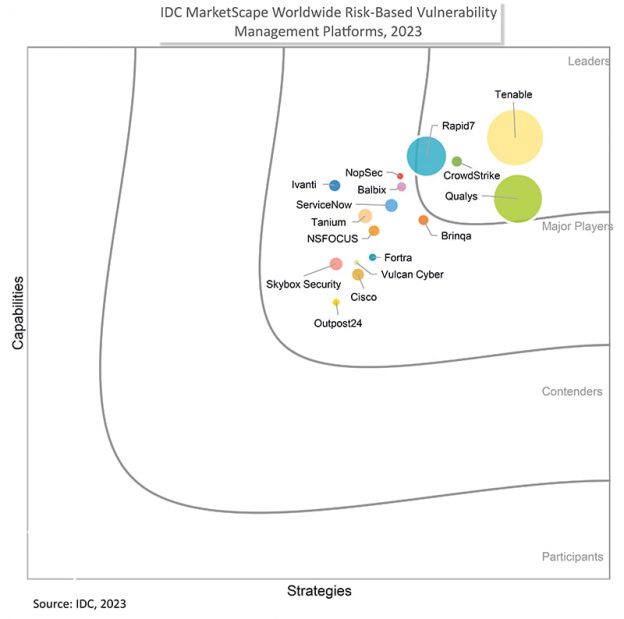

13:36 Подъехало свежее маркетинговое чтиво от IDC "MarketScape: Worldwide Risk-Based Vulnerability Management Platforms 2023 Vendor Assessment"

18:07 Один из крупных конкурентов ElasticSearch — американский аналог Sumo Logic на прошлой неделе претерпел серьезный киберинцидент

23:32 Сбербанк заходит в тему Управления Уязвимостями с продуктом X‑Threat Intelligence

28:14 Плюсы и минусы SOC-Форума и стенда Лаборатории Касперского

36:45 Вымогатели из BlackCat (ALPHV) подали жалобу на их недавнюю жертву — MeridianLink в комиссию по ценным бумагам США (SEC)

41:15 Ноябрьский Linux Patch Wednesday

45:34 Обсуждаем зарплаты ИБ-шников в США

53:33 Распределение видов списаний с карт жертв в схеме Fake Date с помощью фейкового мобильного приложения

55:01 На днях начал использовать чатботы для генерации кода

01:01:32 Постановление Правительства и 100% Отечественный Производитель

01:08:11 Прощание от Mr.X