Когда у IT (а особенно у ИБ) вендора вскрывается серьезная проблема с безопасностью продукта, обожаю зайти к ним на сайт и почитать маркетинговое описание этого продукта. 😏 На этот раз Barracuda ESG (Email Security Gateway).

"Шлюз безопасности электронной почты Barracuda защищает от входящих вредоносных программ, спама, фишинга и атак типа «отказ в обслуживании» и гарантирует, что атаки через систему электронной почты не повлияют на продуктивность бизнеса". 👍

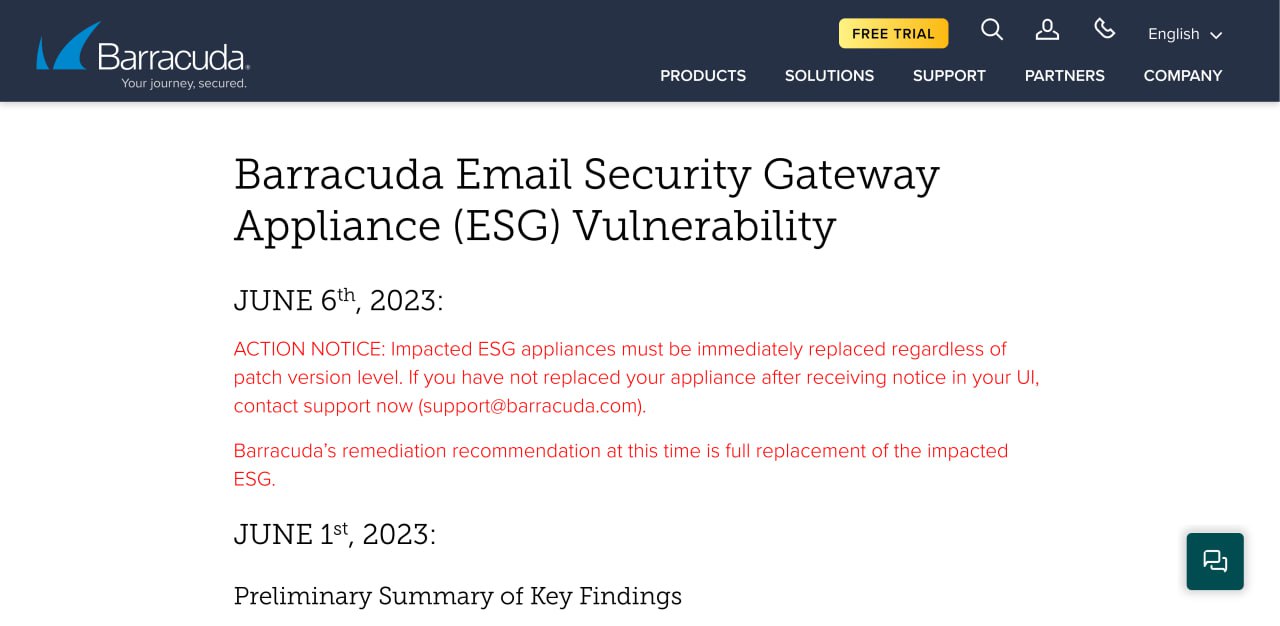

🔹23 мая написали, что в апплаенсах Barracuda ESG нашли RCE уязвимость CVE-2023-2868 и применили патчи.

🔹30 мая написали, что там не просто уязвимость, а активные атаки и малвари. Об этом знали ещё 18 мая, но клиентам не написали. "Your trust is important to us", ага. 😄

…

🔹9 июня написали, что оказывается патчи проблему не решают. "Затронутые апплаенсы ESG должны быть немедленно заменены независимо от патч-левела". 🤷♂️😜

Rapid7 нашли в интернете по баннеру SMTP сервиса ~11,000 таких апплаенсов.