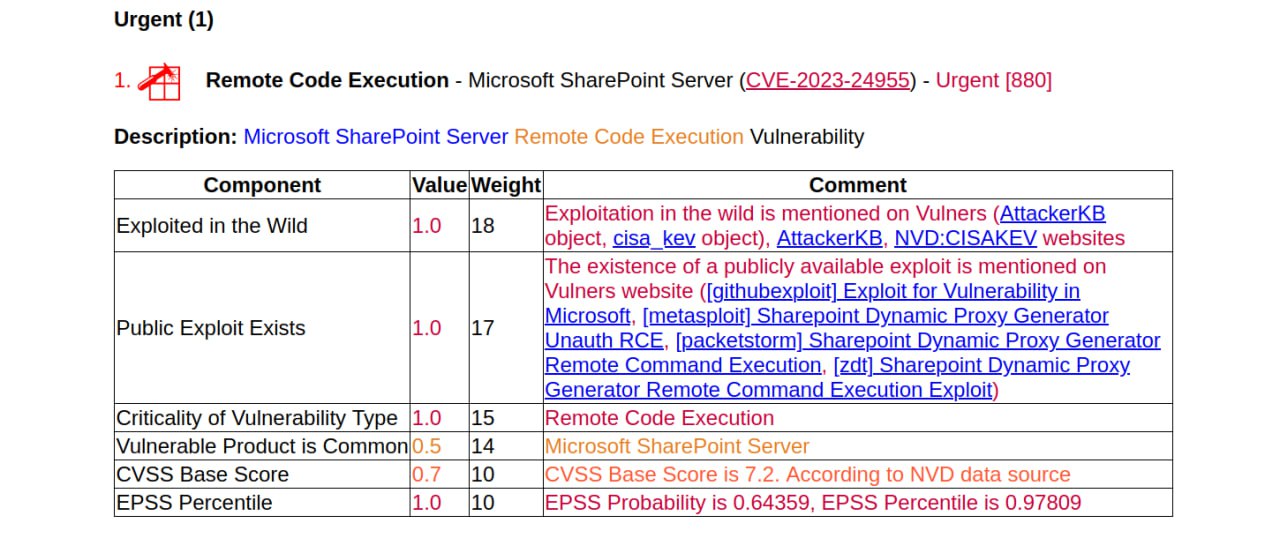

Эксплуатация ToolShell (CVE-2025-53770) на серверах NNSA. Пока самая интересная жертва атак с эксплуатацией трендовой уязвимости SharePoint - Национальное управление по ядерной безопасности США (National Nuclear Security Administration, NNSA). Пресс-секретарь Министерства энергетики США (Department of Energy, DOE), в которое входит NNSA, заявил следующее:

"В пятницу, 18 июля, эксплуатация уязвимости нулевого дня Microsoft SharePoint начала затрагивать Министерство энергетики, включая NNSA. […] Пострадало очень небольшое количество систем. Все затронутые системы DOE восстанавливаются. NNSA принимает необходимые меры для снижения риска и перехода на другие решения по мере необходимости."

NNSA управляет запасами ядерного оружия США, включая его тестирование и безопасную транспортировку, занимается ядерными силовыми установками, термоядерным синтезом и т.д.

Немерено секретной информации! И при этом SharePoint. 🤷♂️ И, видимо, где-то на периметре. 🤡🤦♂️