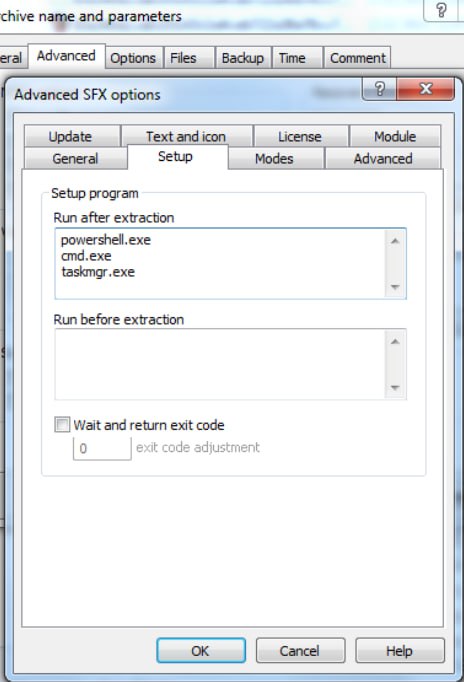

Самораспаковывающиеся WinRAR архивы (SFX) могут штатно запускать команды до или после извлечения. В том числе и зловредные PowerShell скрипты например. Статья вышла 2 недели назад, но только сейчас дошли руки ознакомиться с оригиналом. CrowdStrike блочит российские IP, можно через Internet Archive. По описанию всё очень просто и изящно. И это никакая не уязвимость, а штатная функциональность, о которой все забыли, пока она не начала использоваться в атаках (упоминают ботнет Emotet). 🙂

Причем запускаться таким образом может зловред распакованный из самого SFХ архива, и тогда +- понятно как это детектить. А может быть так, что в архиве ничего опасного нет, а вся заловредная функциональность заключается именно в команде после извлечения. И такое детектят не все.

Взять бы эти WinRAR SFX архивы и запретить напрочь. Но проблема в том, что они могут использоваться в установщиках вполне легитимного софта. Так что без анализа скорее всего не обойдется.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Коллизии CVE идентификаторов | Александр В. Леонов