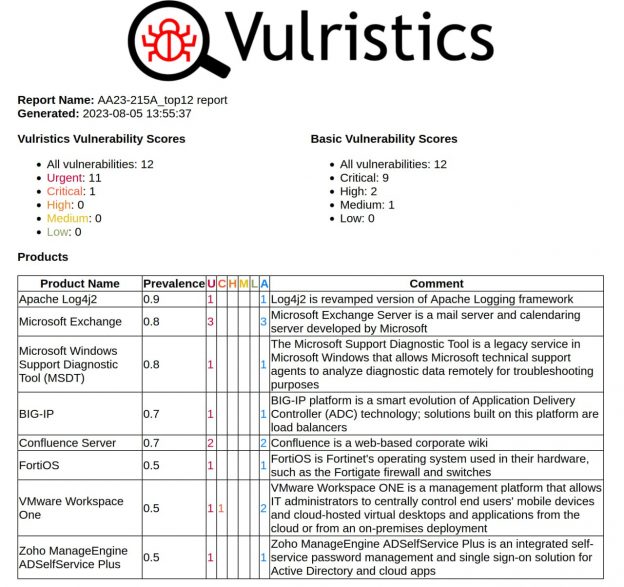

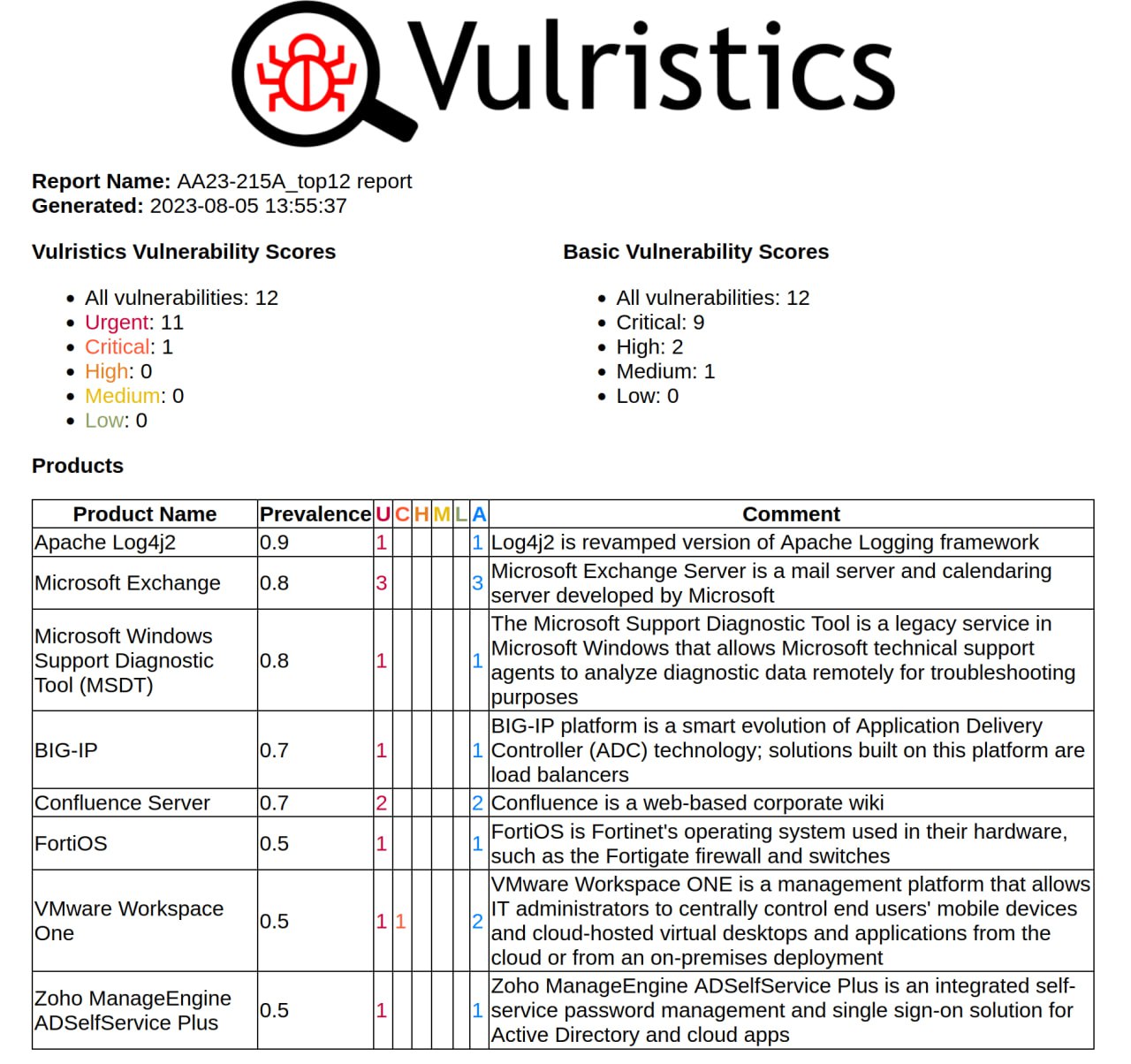

Англосаксонские госбезопасники из 5 стран выпустили совместный отчёт "2022's Top Routinely Exploited Vulnerabilities". Т.е. ТОП повседневно эксплуатируемых уязвимостей за прошлый год. Я взял этот отчёт, выписал упоминания CVEшек и выпустил 2 отчёта Vulristics:

1. TOP 12 уязвимостей

2. Расширенный со всеми уязвимостями (42) из отчёта

В Топе на 12 уязвимостей у всех CVE есть ссылки на эксплоиты и признак эксплуатации in the wild. Все Urgent, кроме одной, т.к. она EoP и в не самом распространенном софте Workspace One. В самые критичные попали RCE в Apache Log4j2, Microsoft Exchange и Confluence.

В расширенном отчёте все CVE с признаками эксплуатации in the wild, но есть 6 уязвимостей без ссылок на эксплоиты и поэтому в критичности Critical/High. В самые критичные попали RCE в Apache HTTP Server, Apache Log4j2, Windows RDP, Microsoft Exchange.

По сравнению с прошлогодним отчётом, ушёл GitLab и экзотика типа Hikvision и Buffalo. Подборочка стала выглядеть поадекватнее.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Кстати, про Zerologon (CVE-2020-1472) | Александр В. Леонов

Уведомление: В прошедшую пятницу, 25 августа, мы записали пилотный эпизод ток-шоу с рабочим названием "Прожектор по ИБ" | Александр В. Леонов

Уведомление: Уязвимость 2017-го года, которая до сих пор активно эксплуатируется и входит в расширенный англосаксонский список | Александр В. Леонов

Уведомление: Эксплойт из GitHub-а, как правило, со временем попадает в специализированный сплойт-пак, НО НЕ ВСЕГДА! | Александр В. Леонов