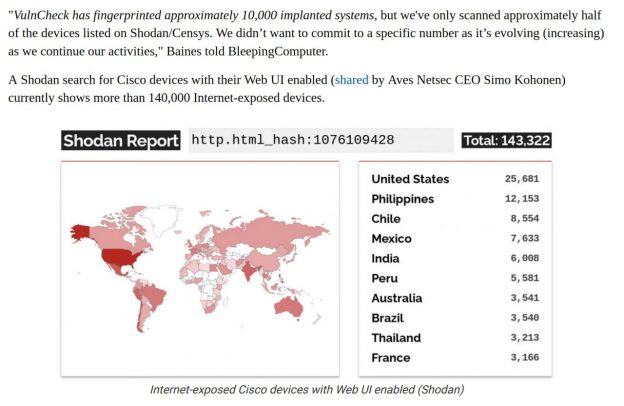

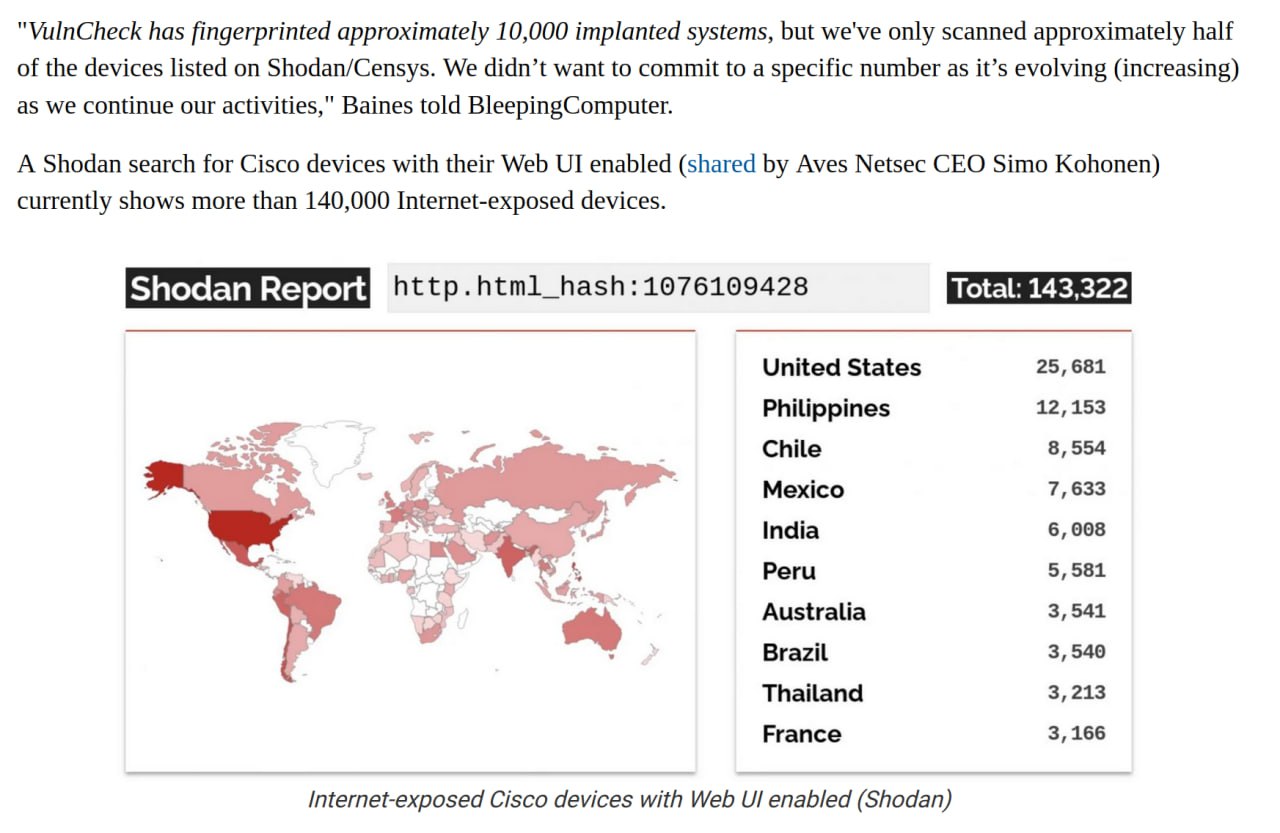

По Privilege Escalation в Cisco IOS XE (CVE-2023-20198), о которой вчера писал, прям паника в ИБшных СМИ пошла. Товарищи из Vulnerability Intelligence компании VulnCheck выпустили скрипт для проверки Cisco IOS XE на компрометацию и начали сканировать выдачу Shodan/Censys с устройствами Cisco. В этой выдаче где-то 140000 хостов. И вот они заявили журналисту из Bleeping Computer, что где-то половину хостов просканили и где-то 10000 устройств с имплантом обнаружили. То есть не просто уязвимых, а уже взломанных. А сколько их всего будет сложно даже предположить. 🍿

Хорошая демонстрация почему нужно отслеживать информацию об уязвимостях и быстро-быстро реагировать. Ну и стараться уменьшать свой периметр на сколько возможно, убирая от туда ненужное (типа веб-гуёв сетевых устройств).

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Прожектор по ИБ, выпуск №8 (22.10.2023) | Александр В. Леонов

Уведомление: Продолжая тему атак на F5, страдают сейчас те, кто не привели в порядок свой периметр и выставляют туда админки непонятно зачем | Александр В.

Уведомление: Прожектор по ИБ, выпуск №9 (30.10.2023) | Александр В. Леонов