Посмотрел вебинар про использование MaxPatrol EDR в качестве агента для MaxPatrol VM.

Зачем нужно агентное сканирование:

🔸 можно сканировать активы, до которых активно не достучишься (десктопы)

🔸 нет проблем с учётками

🔸 можно более оперативно обновлять данные

Что показали:

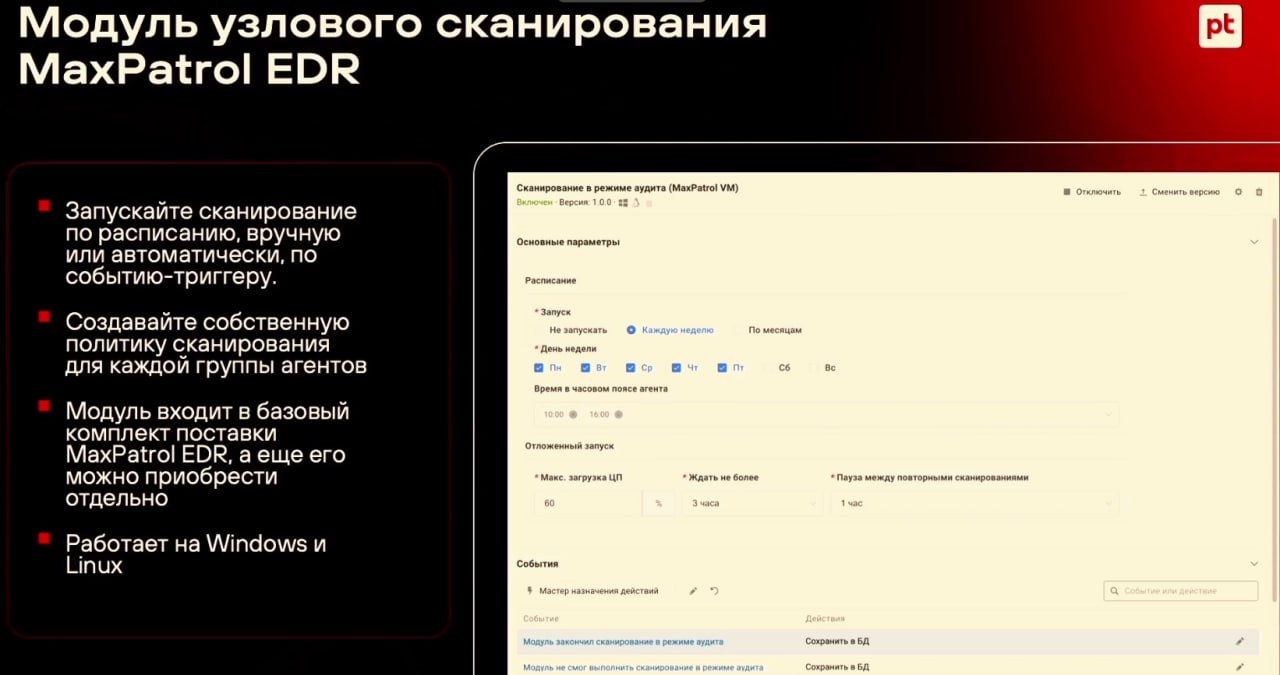

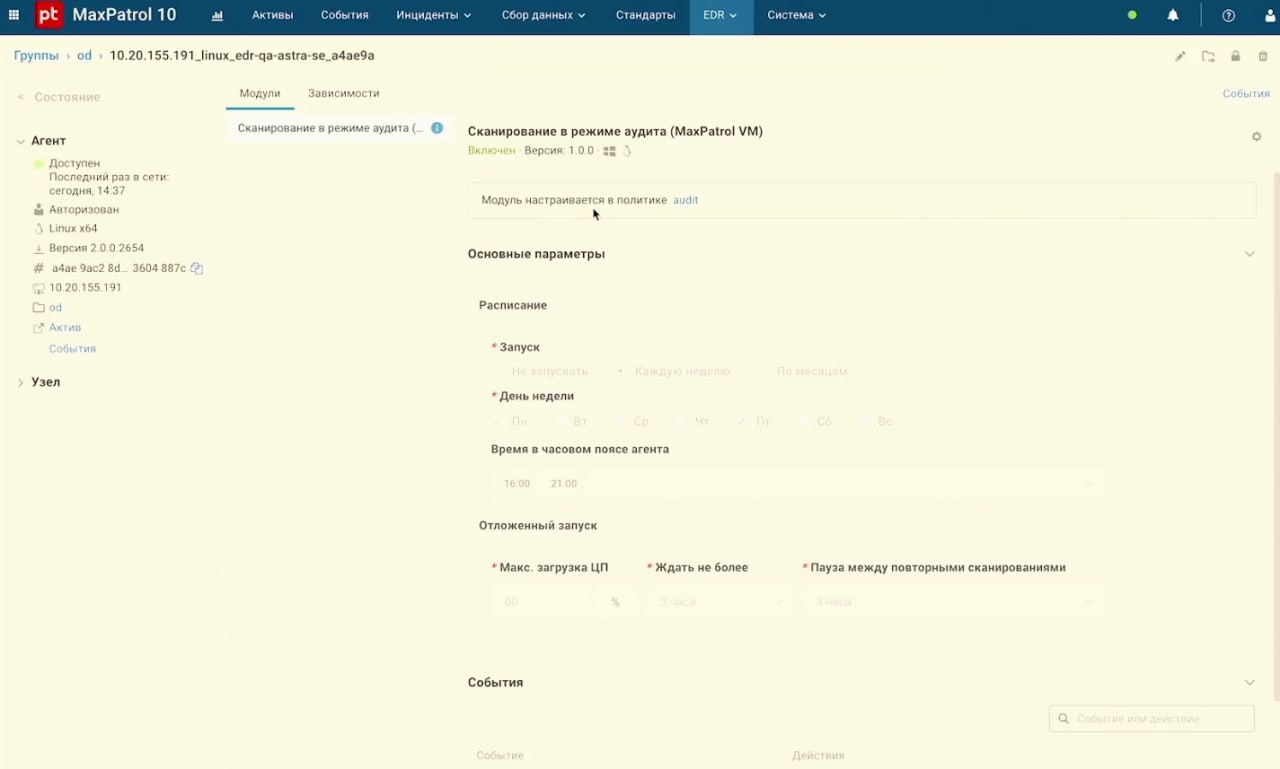

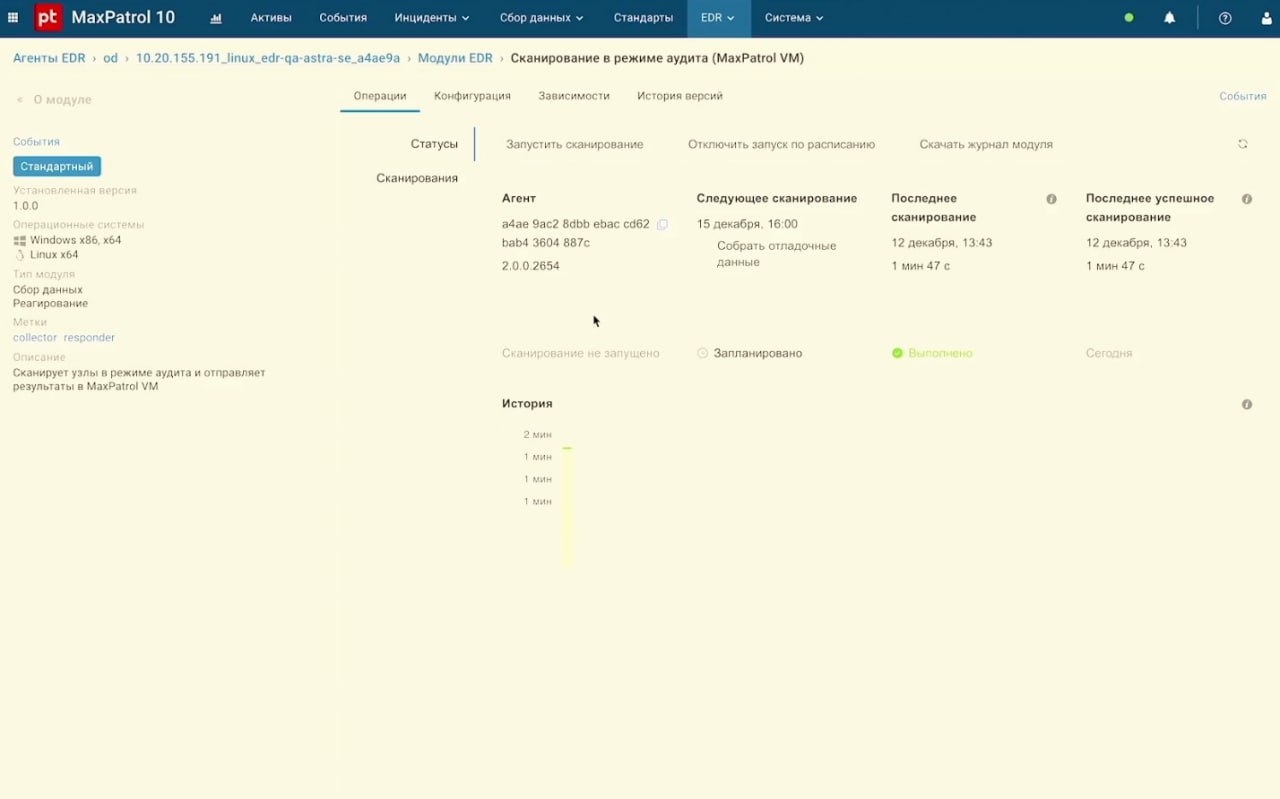

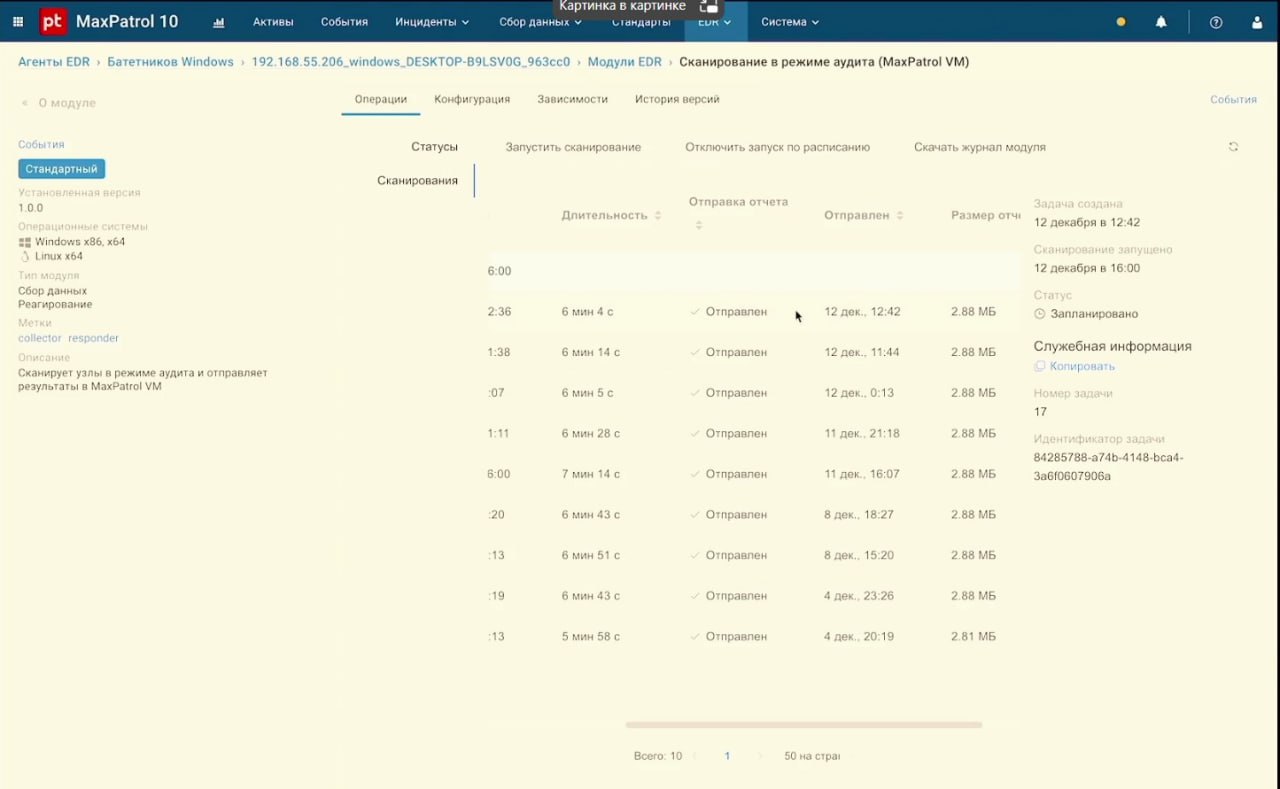

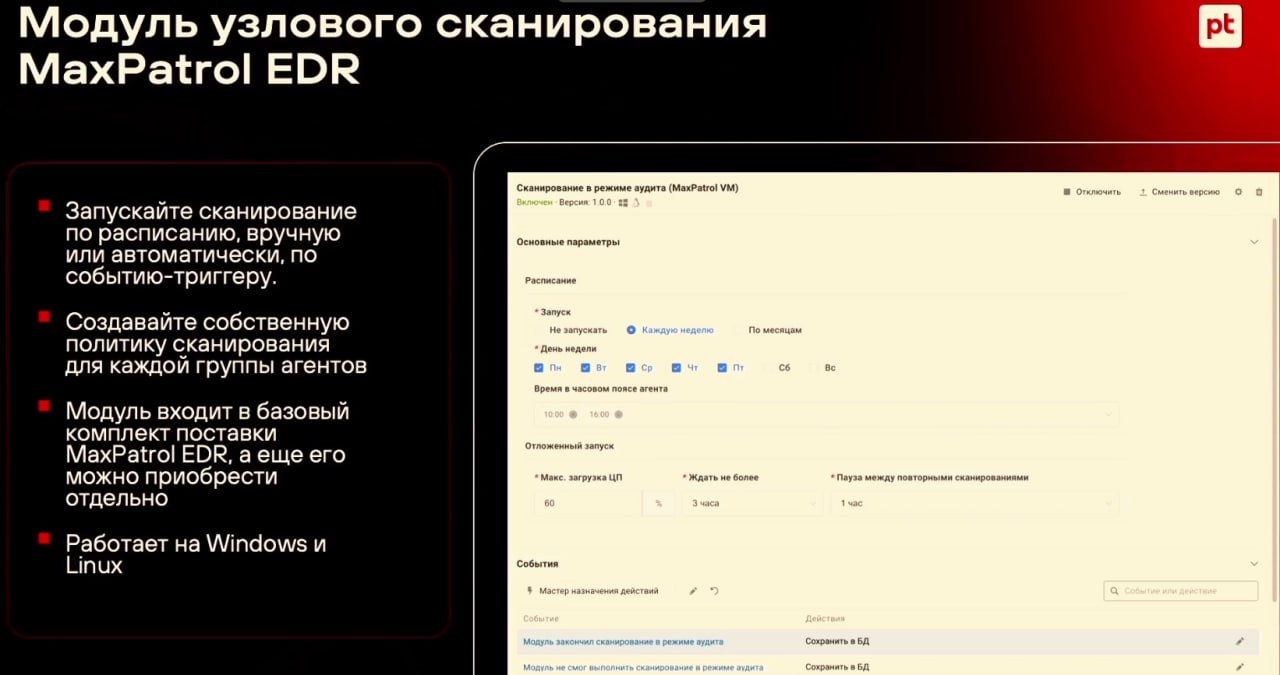

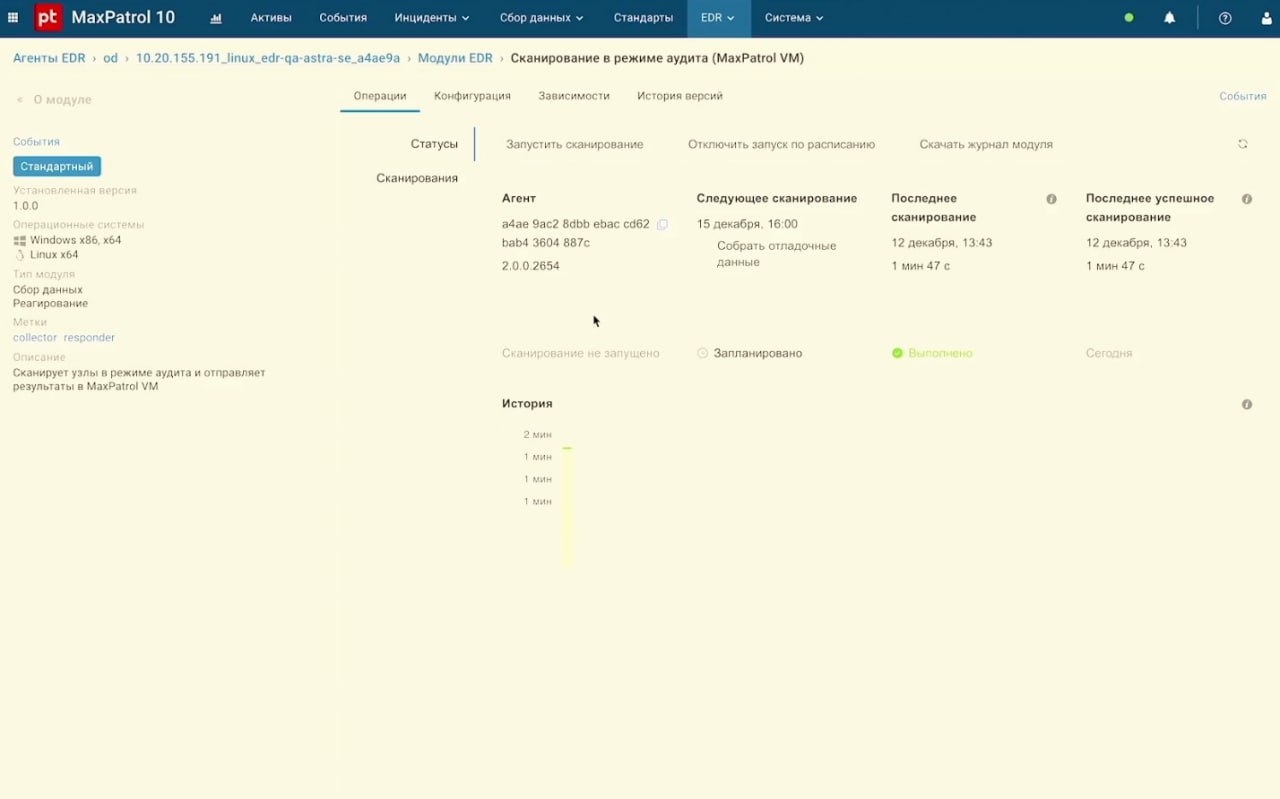

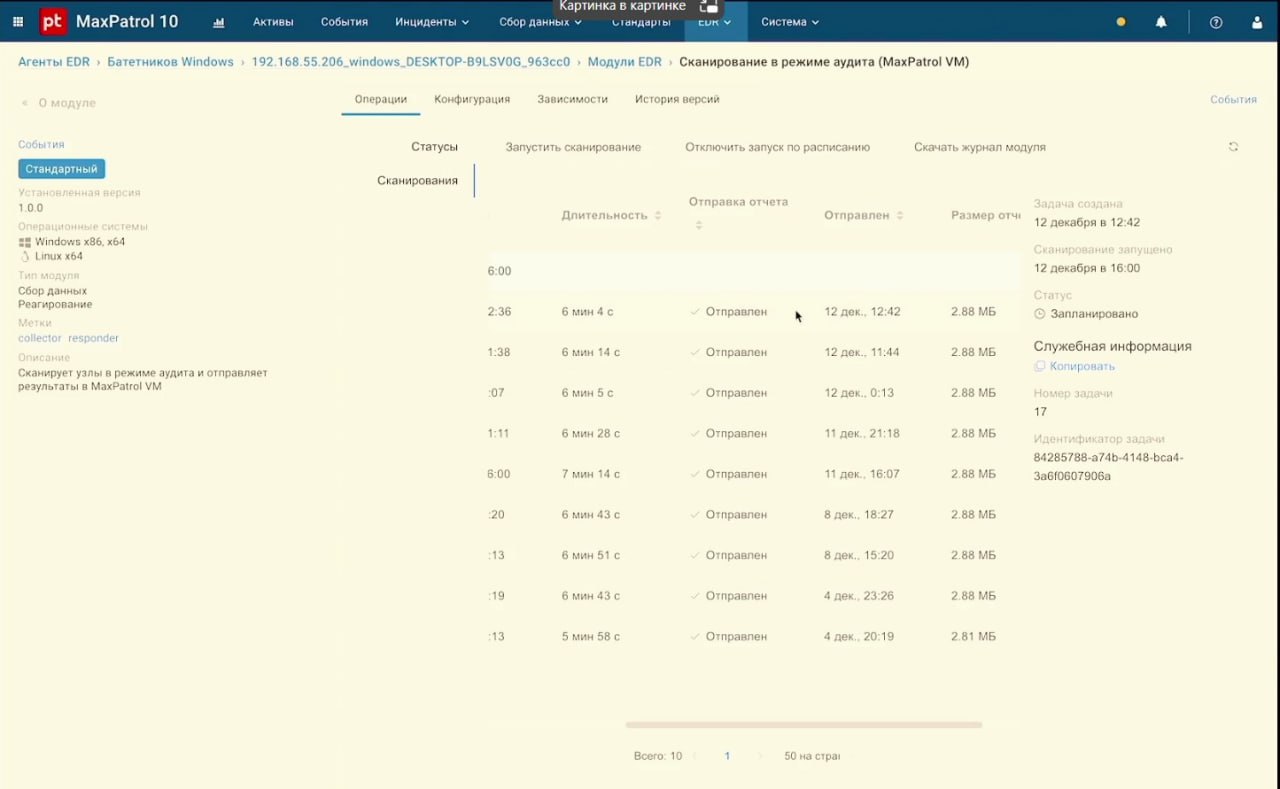

🔹 как в политиках модуля EDR настраивается сканирование (запуск по расписанию, ожидание запуска пока не снизится загрузка CPU, пауза между повторными сканированиями, запуск по событию EDR)

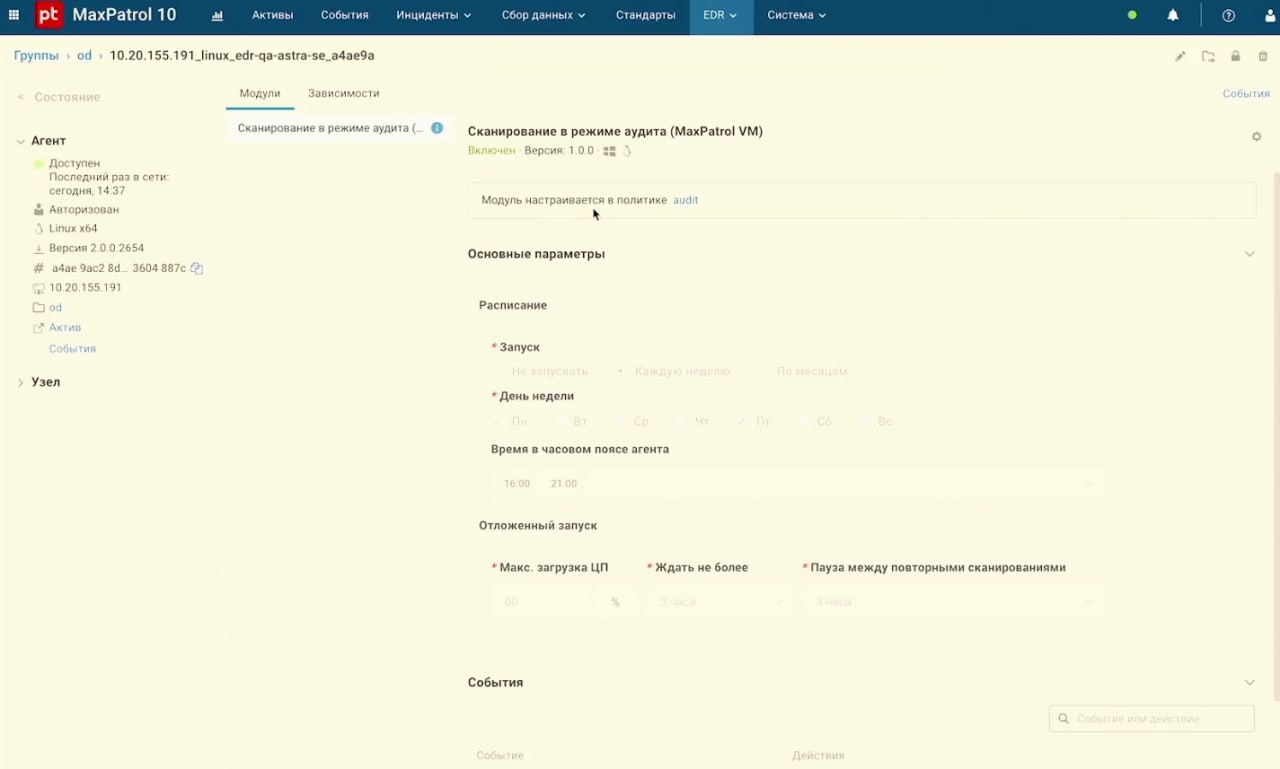

🔹 как выглядит вкладка с состоянием агента

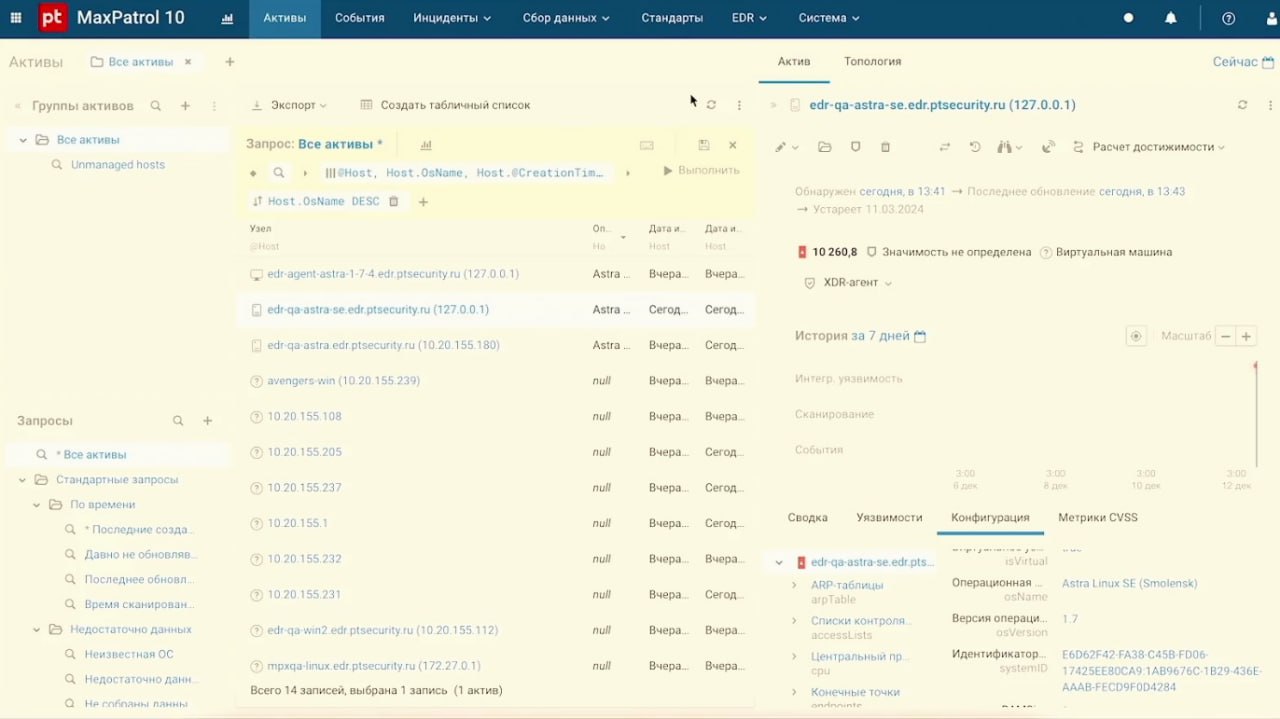

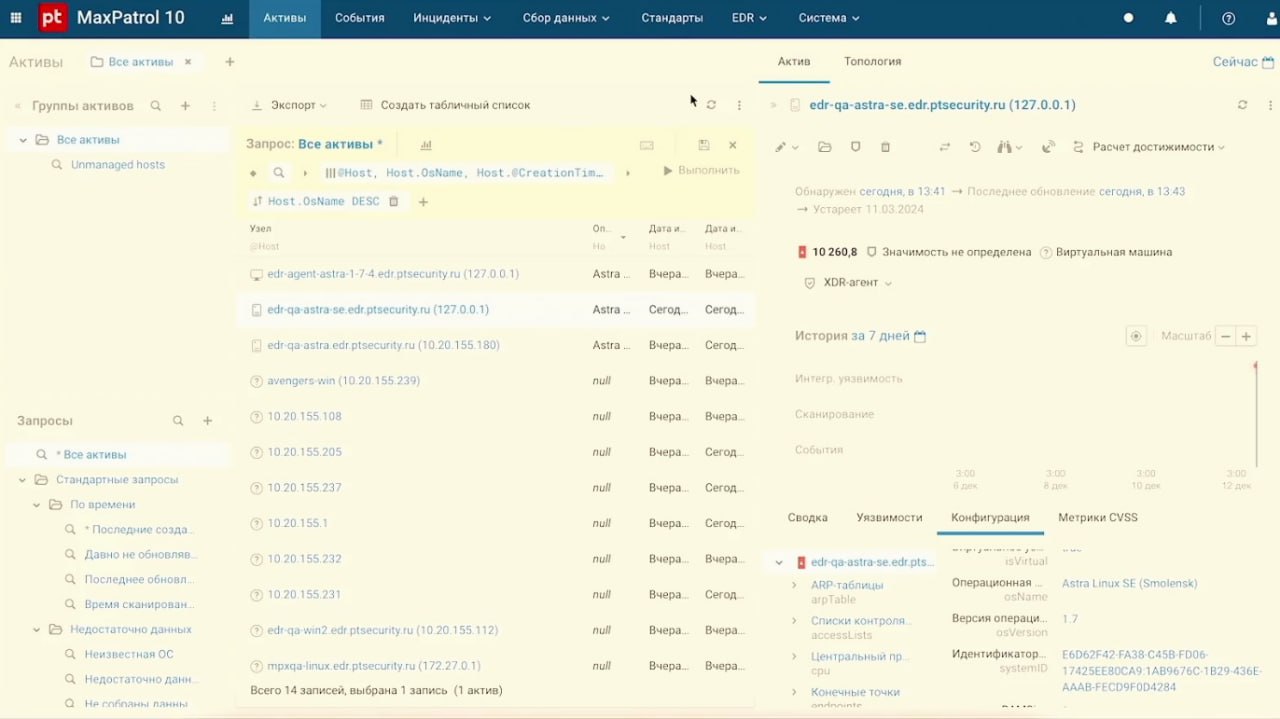

🔹 как выглядят результаты в активах VM

Важные моменты:

🔻 Агенты полноценные, сами инициируют соединение.

🔻 Поддерживается Windows и Linux (в т.ч. Astra Linux). MacOS пока не сканится, хотя EDR там работает.

🔻 Если у вас есть лицензия на VM, нужно будет докупить лицензию на агентное сканирование на нужное количество хостов.

🔻 Полноценный EDR можно не покупать, можно будет использовать урезанные агенты EDR только с функцией сканирования.