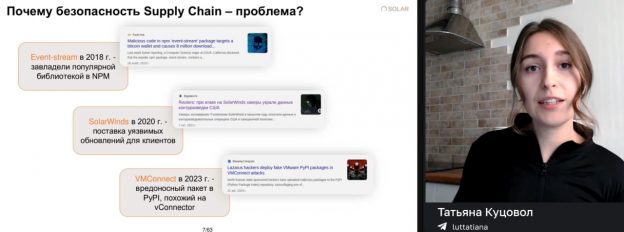

Послушал доклад Татьяны Куцовол (ГК «Солар») про безопасность Supply Chain на SafeCode и сделал небольшой конспект.

❓SCA и Supply Chain - в чём разница?

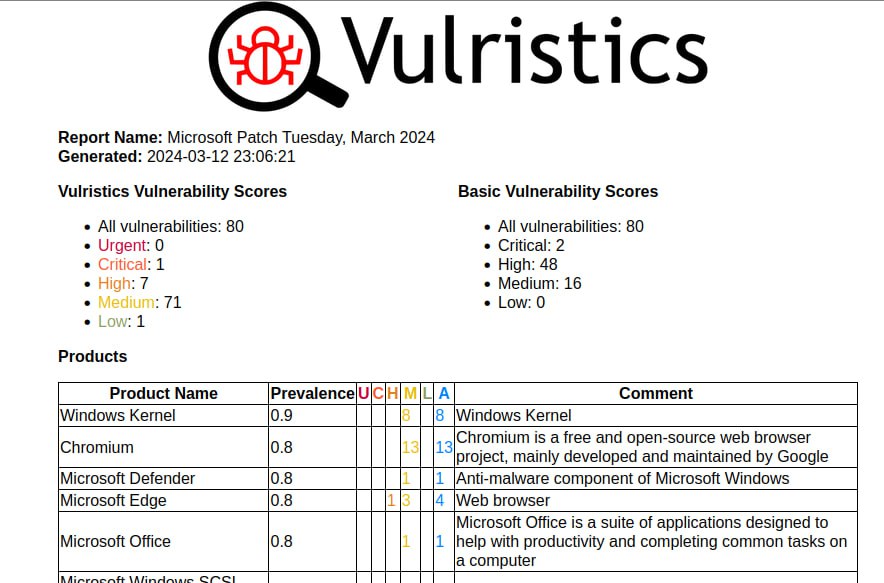

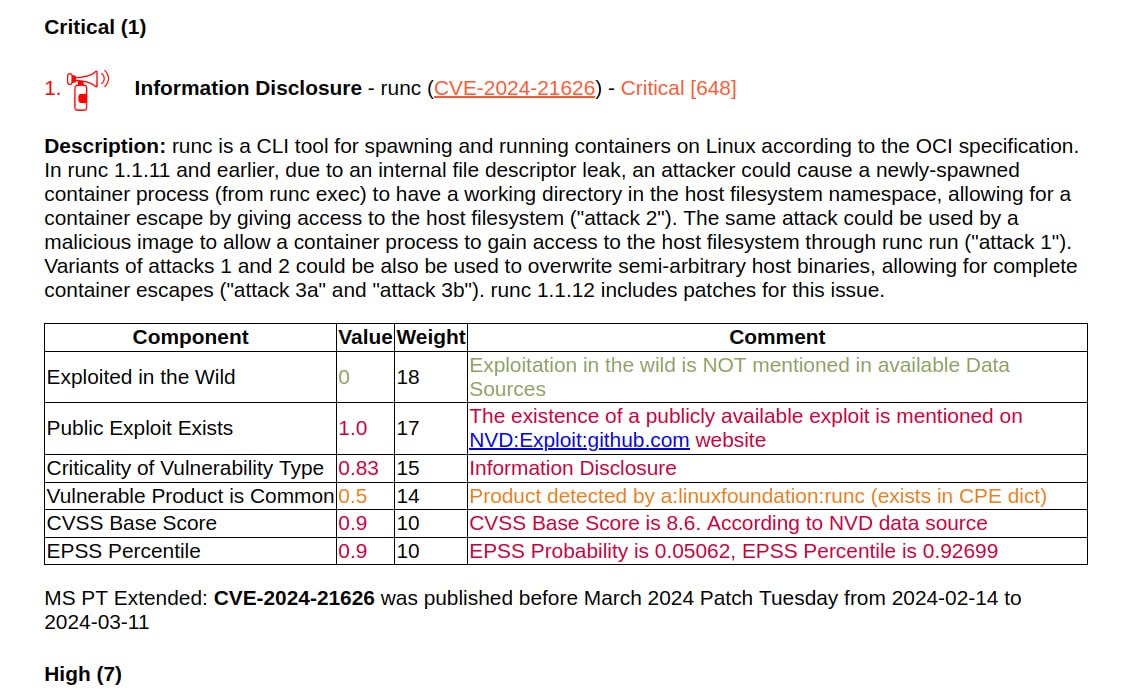

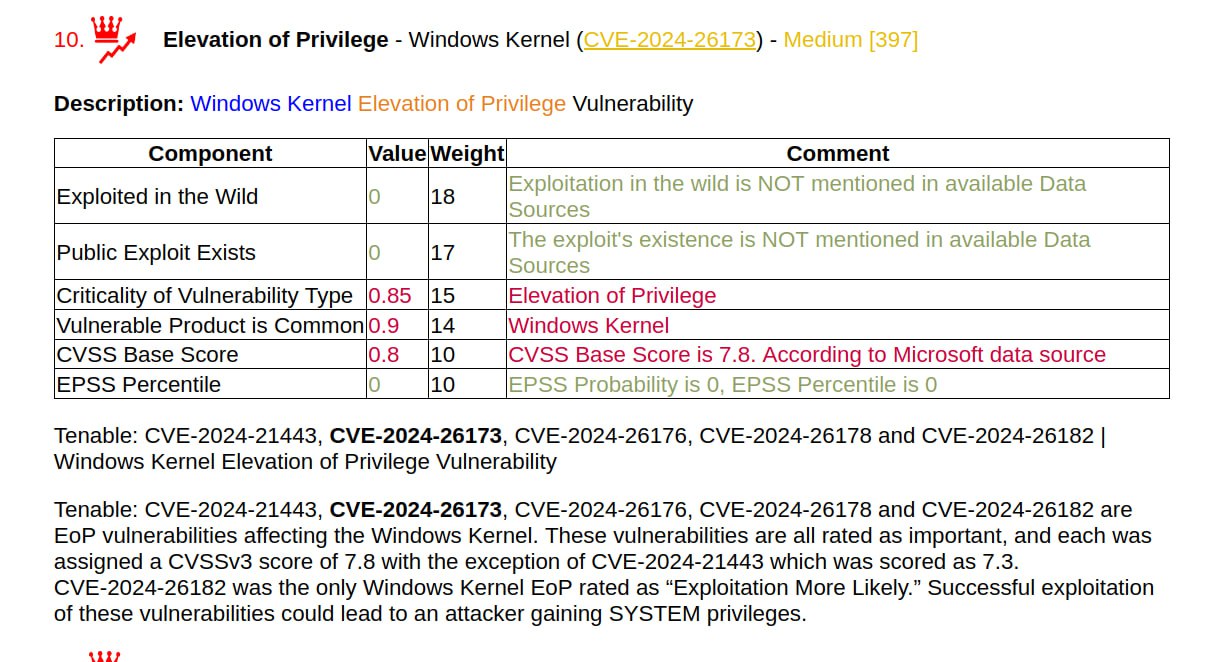

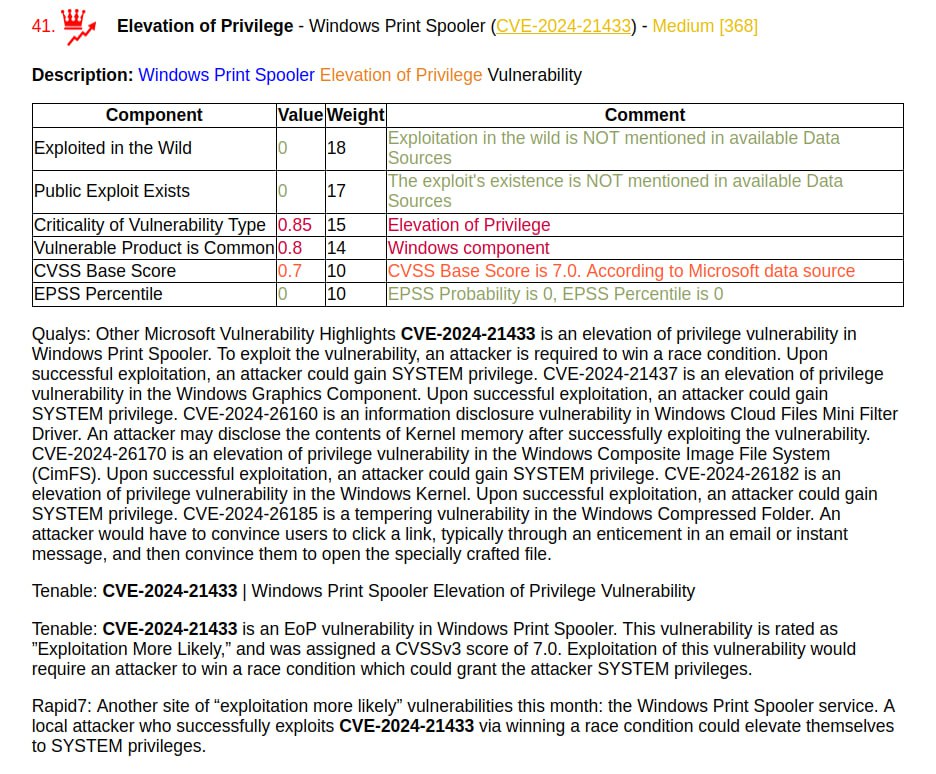

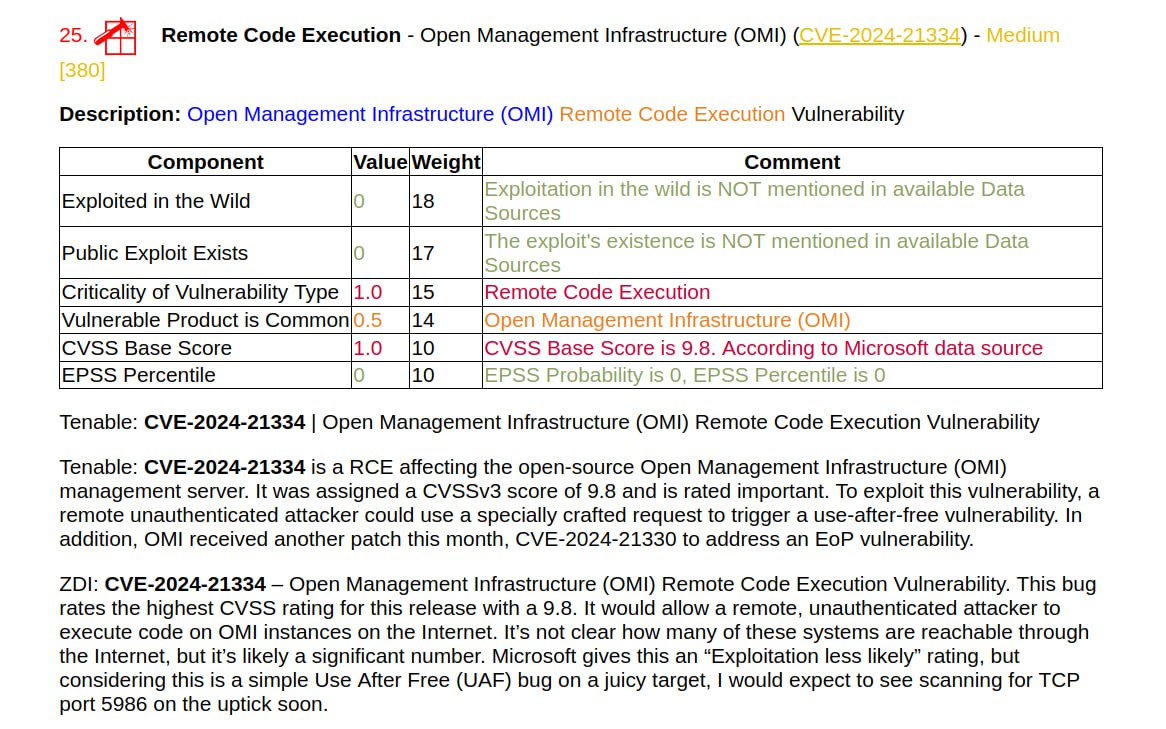

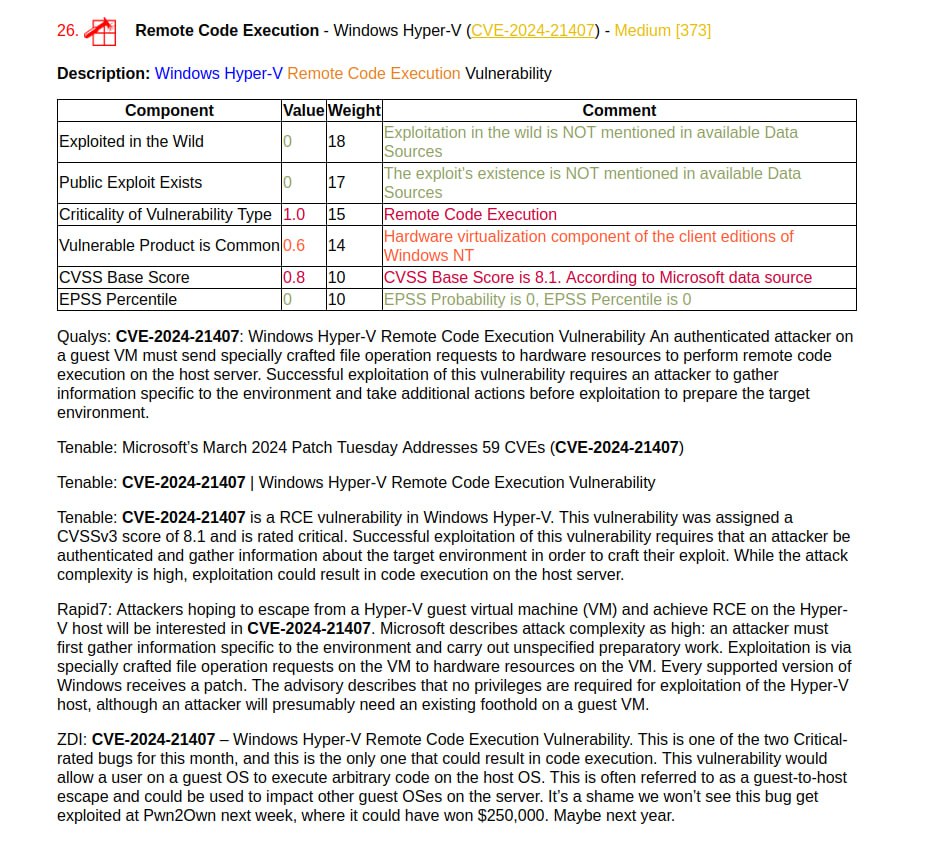

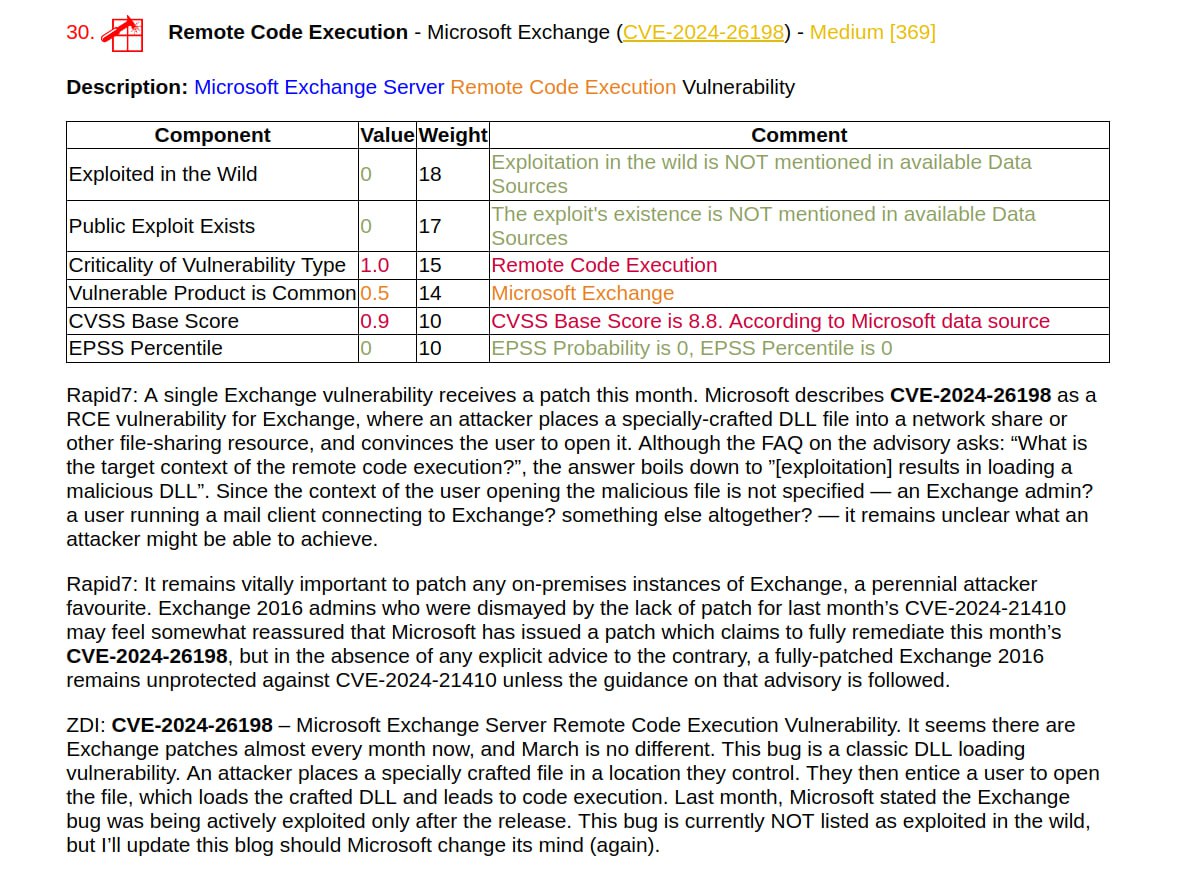

🔹 Software Composition Analysis (SCA) - выявление и исправление известных уязвимостей (CVE)

🔹 Supply Chain - текущих проблем нет, но в будущем с кодом могут быть проблемы

📔 Стандарты

🔸 SLSA (Supply-chain Levels for Software Artifacts). 4 уровня. В основном про билды. 🫤

🔸 OWASP SCVS (Software Component Verification Standard). 6 кратких контролей. 😒

🔸 CIS SSCSG (Software Supply Chain Security Guide). 100 рекомендаций в 5 категориях. 👍

😡 Техники злодеев

🔻 Хактивизм и создание токсичных репозиториев

🔻 Starjacking

🔻 Typosquatting

🔻 Dependency Confusion

🔻 Become Maintainer

📊 Метрики для оценки опенсурсных проектов

➕ Популярность

➕ Авторский состав

➕ Активность сообщества

➕ Заинтересованность в безопасности (есть )

➖ Библиотека создана недавно

➖ Первая версия подозрительно высокая