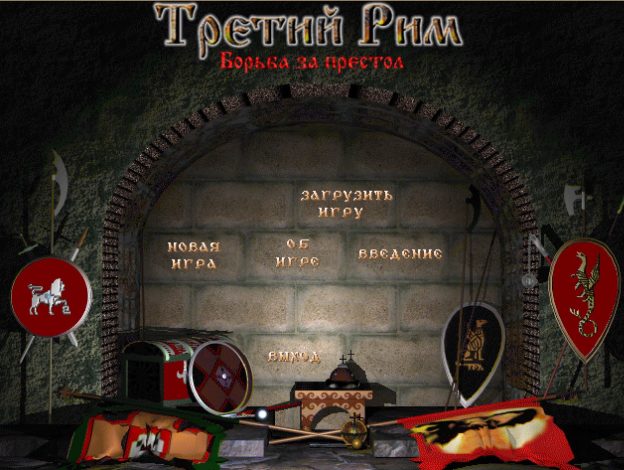

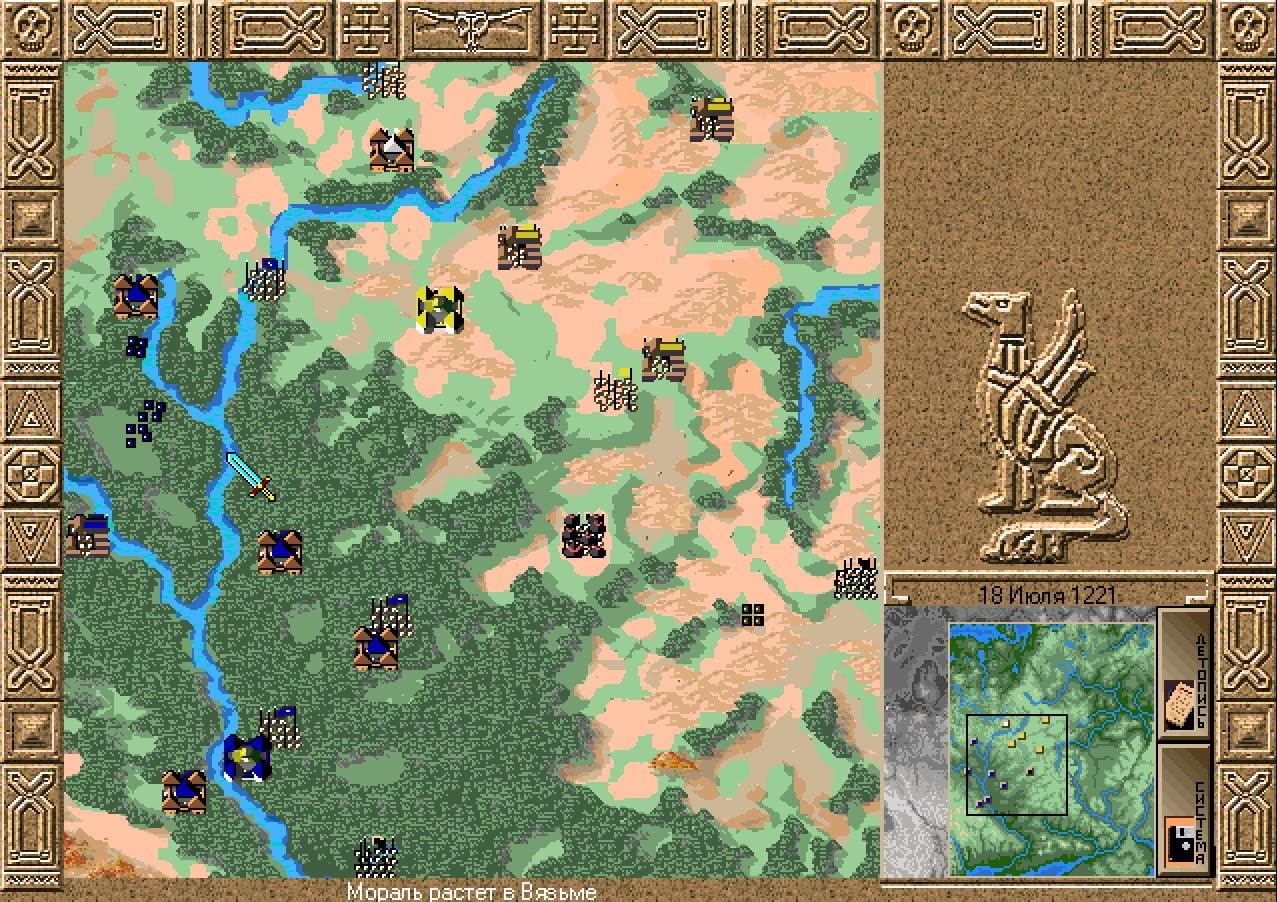

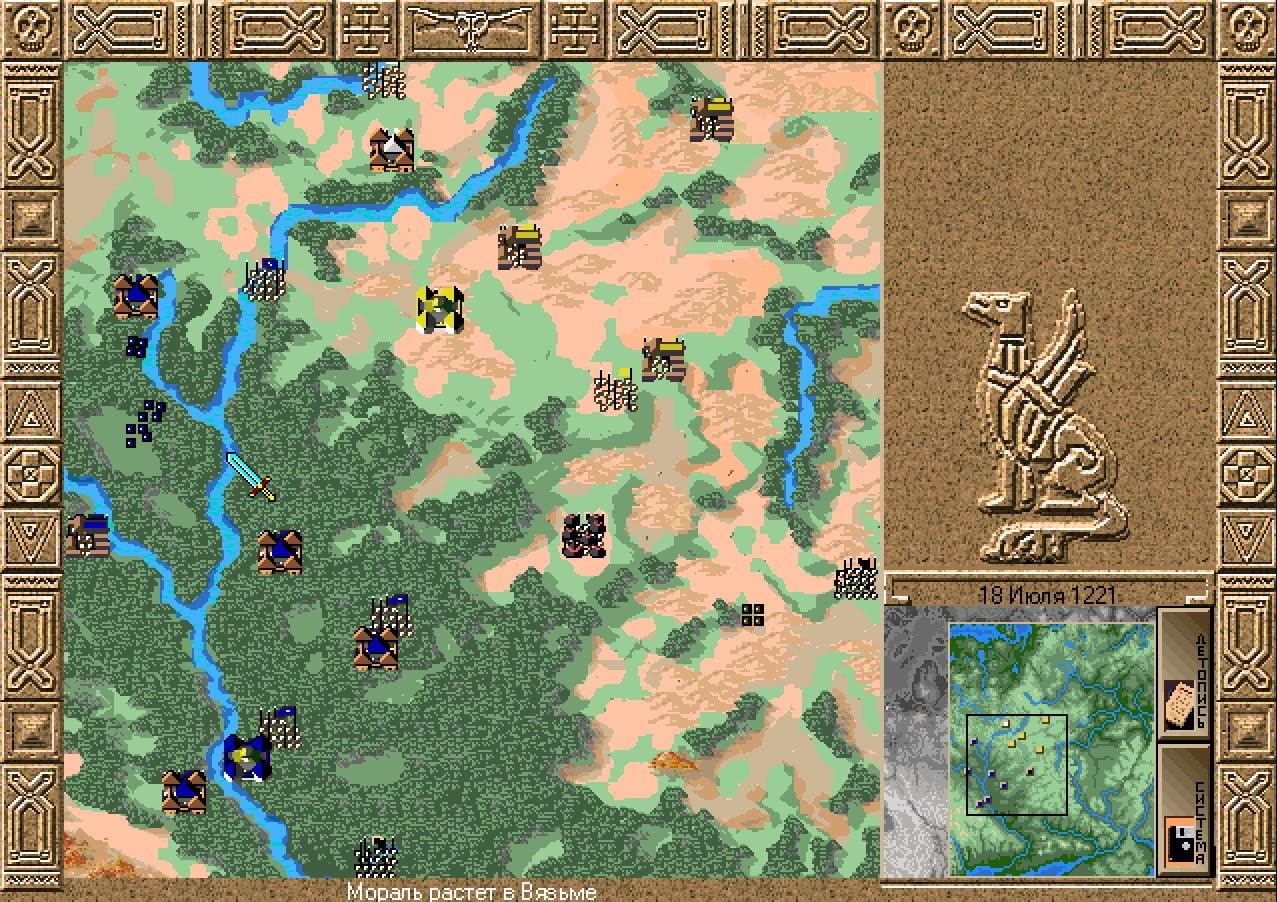

Пока праздники залип в одну из самых любимых игрушек - "Третий Рим: Борьба за престол" (1997). Я вообще очень редко играю, но если уж играю, то взахлёб. 😅 В этот раз прошёл компании за Рязанское княжество и за Тевтонский орден. Каждый раз нахожу в этой игре что-то новенькое. В этот раз отметил следующее:

🔹 Рецепт успеха - не спешить с прохождением миссий, там где нет ограничения по времени, а притормозить на последнем шаге и, когда враги уже не докучают, прокачивать экономику городов. Строительство Дворца и Караван-сарая порождает такой автоматический обмен караванами между городами, что проблемы с деньгами перестают быть критичными. У прибалтийских городов аналогичный эффект даёт Замок Ордена.

🔹 Нужно стараться перекупать дружины варягов. Для взятия городов они очень эффективны. Армии кочевников послабже, но зато очень быстрые.

🔹 Полностью укомплектованный гарнизон не гарантирует, что город не будет взят. В критичных городах нужно держать армии князей, лучше несколько.

Чем прикольна игрушка:

🔻 Реалистичные бои. Юниты не стоят до последнего, а драпают, когда снижается мораль. 🤷♂️

🔻 Если сам нападаешь на армию или город, то можно предложить откупиться или перейти на твою сторону без боя. Если есть перевес в силе это частенько работает.

🔻 Когда открыта основная карта, игра идёт в реальном времени, которое очень ценно. Нужно постоянно что-то решать с войсками, экономикой. Особенно впечатляюще это выглядет в последней миссии, где вся карта центральной России уже открыта и на ней одновременно действуют несколько княжеств, тевтонский орден и кочевники.

🔻 Озвучка божественная. Названия городов проговариваются. Юниты в режиме боя говорят на своих языках.

В общем, игрушка замечательная. Жаль, что была единственной в серии и полный потенциал её остался не раскрыт. С удовольствием бы поиграл, например, на карте западной Европы или Китая на том же движке. Компания-разработчик Перун (судя по всему это их единственный проект 😢) и компания-издатель Doka Media большие молодцы.

Периодически хочется переписать эту игрушку на свободный движок. Но тут столько труда положено, что это, конечно, не особо реалистично. 🙂