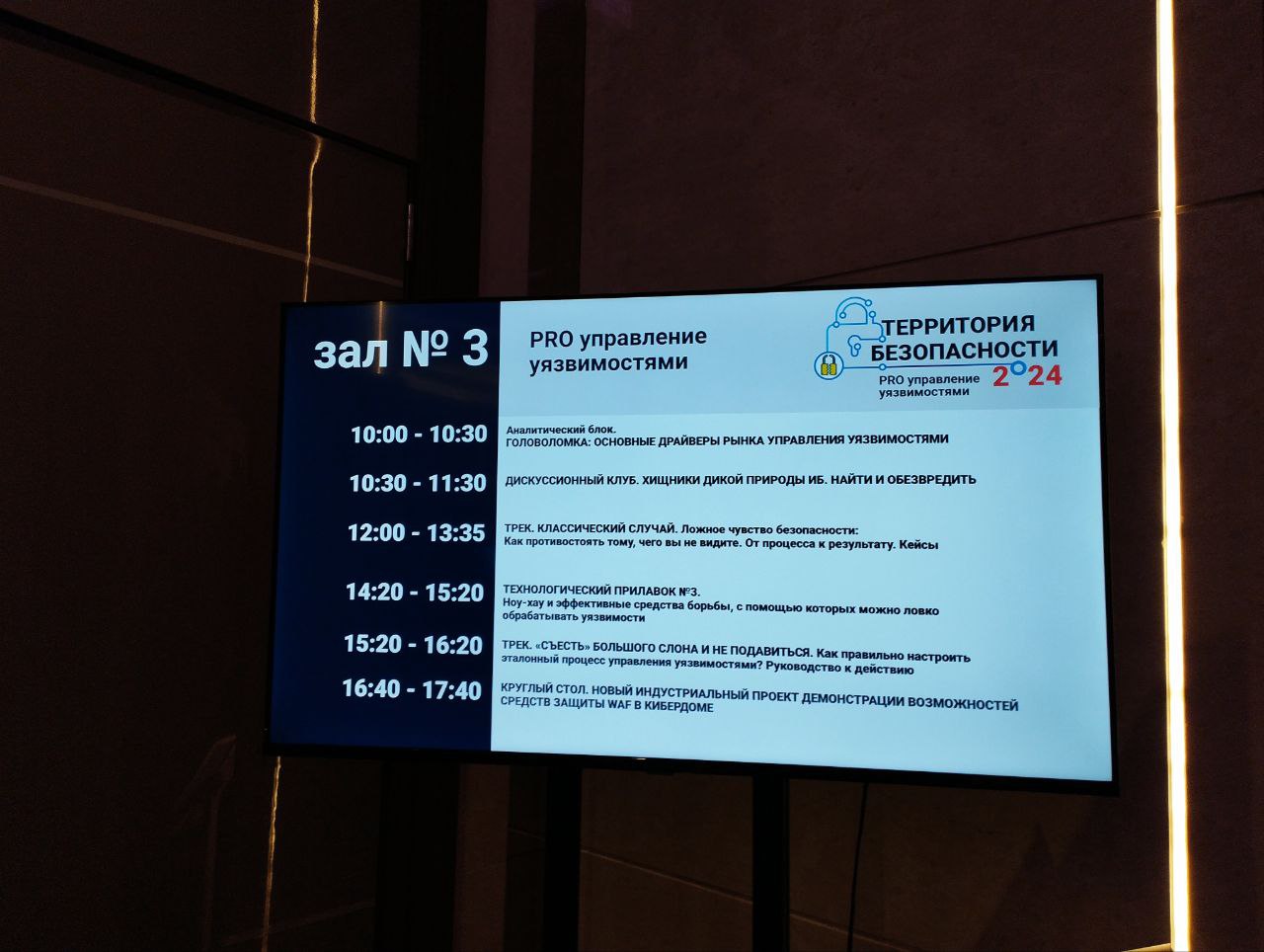

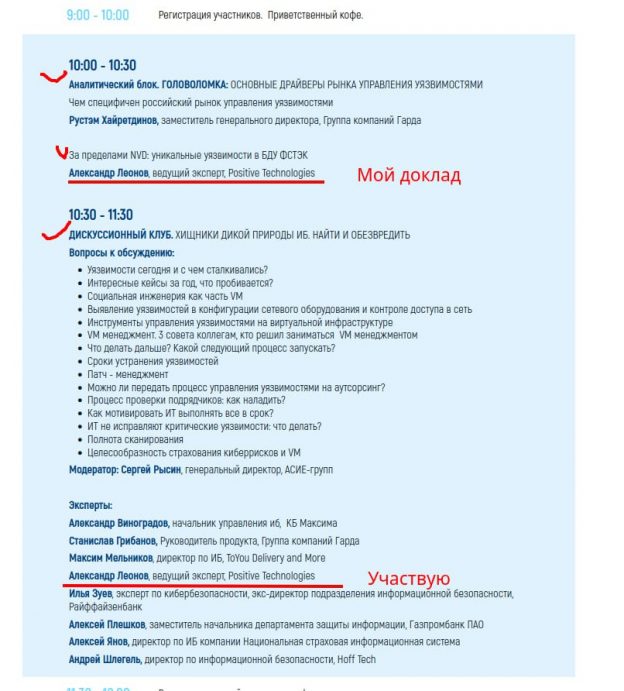

Мой ТОП-3 докладов в VM-треке Территории Безопасности. Когда будут доступны видео и слайды, планирую пересмотреть и взять в проработку. 🙂

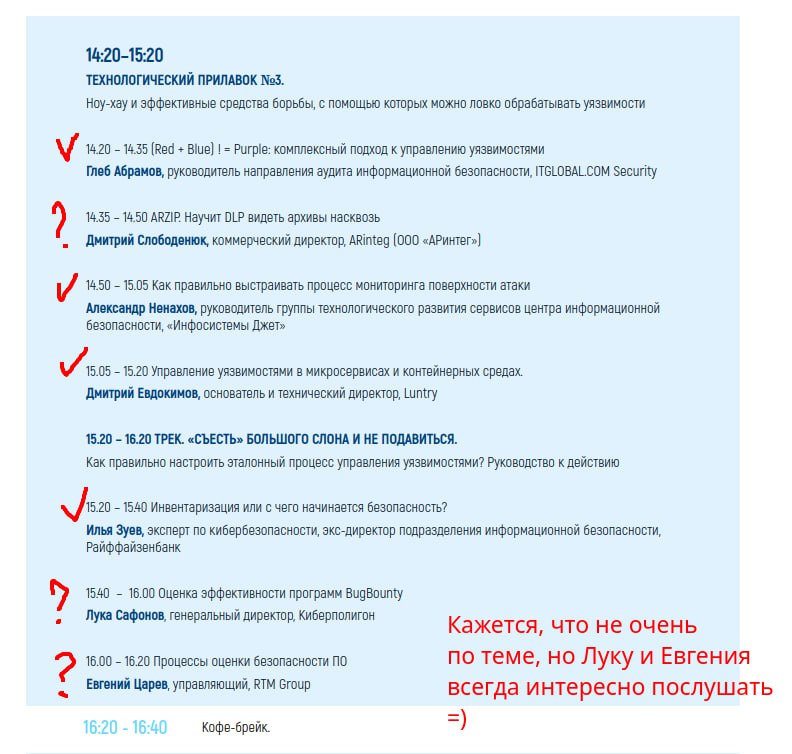

🥉 Александр Ненахов, «Инфосистемы Джет», "Как правильно выстраивать процесс мониторинга поверхности атаки". Интересная подборка утилит и сервисов для инвентаризации периметра, поиска уязвимостей, поиска утечек учетных записей, мониторинга теневых ресурсов.

🥈 Дмитрий Евдокимов, Luntry, "Управление уязвимостями в микросервисах и контейнерных средах". Понравилось про то, как нерадивые девопсы препятствуют детектированию уязвимостей в докер-образах и обоснование почему пакеты на нодах кубера не имеет особого смысла обновлять. 🤔

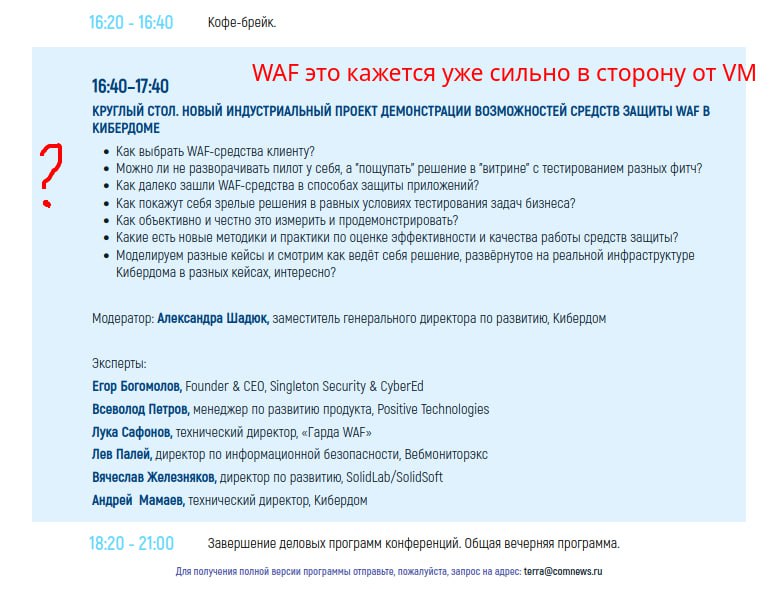

🥇 Илья Зуев, ex-Райффайзенбанк, "Инвентаризация или с чего начинается безопасность?". Крепкая заявка на детальный фреймворк по инвентаризации организаций: от периметра и IoT до юридических документов и данных. 👍 Интересно было про поиск физических закладок-малинок, мимикрирующих под сетевые устройства организации. 😱