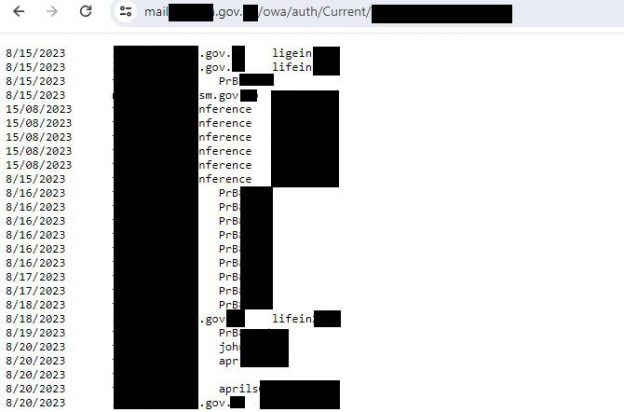

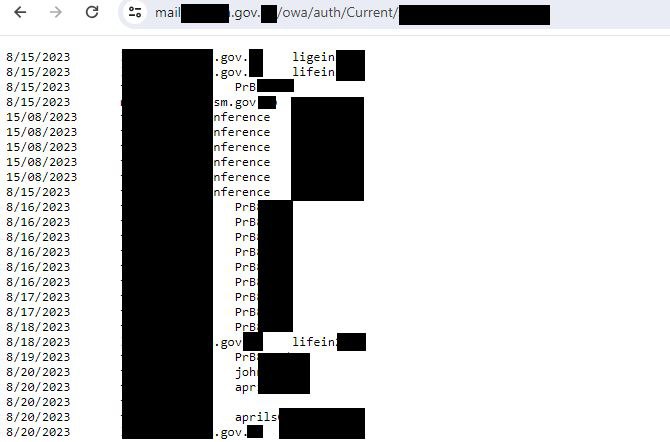

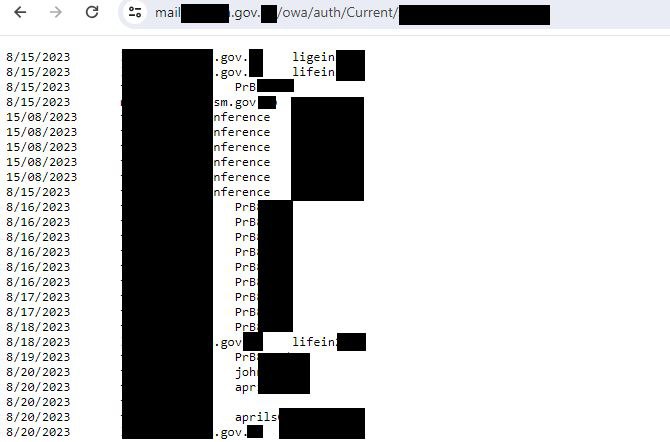

Коллеги по PT ESC обнаружили раннее неизвестный кейлоггер для Microsoft Exchange OWA. Встроенный код собирает логины/пароли, которые вводят пользователи для доступа в веб-интерфейс Exchange, и сохраняет их в специальный файл. Доступ к этому файлу открыт извне. Вот так просто злоумышленники собирают учётки для получения конфиденциальной информации и дальнейшего развития атаки. 🙂

👾 Установка зловреда производится через эксплуатацию старой уязвимости ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207).

🏛️ Всего обнаружили 30 жертв, среди которых правительственные структуры, банки, IT-компании, учебные учреждения.

🌍 Атакованные страны: Россия, ОАЭ, Кувейт, Оман, Нигер, Нигерия, Эфиопия, Маврикий, Иордания, Ливан и другие.

🕵️♂️ Определить факт компрометации можно по характерной строчке в файле logon.aspx.