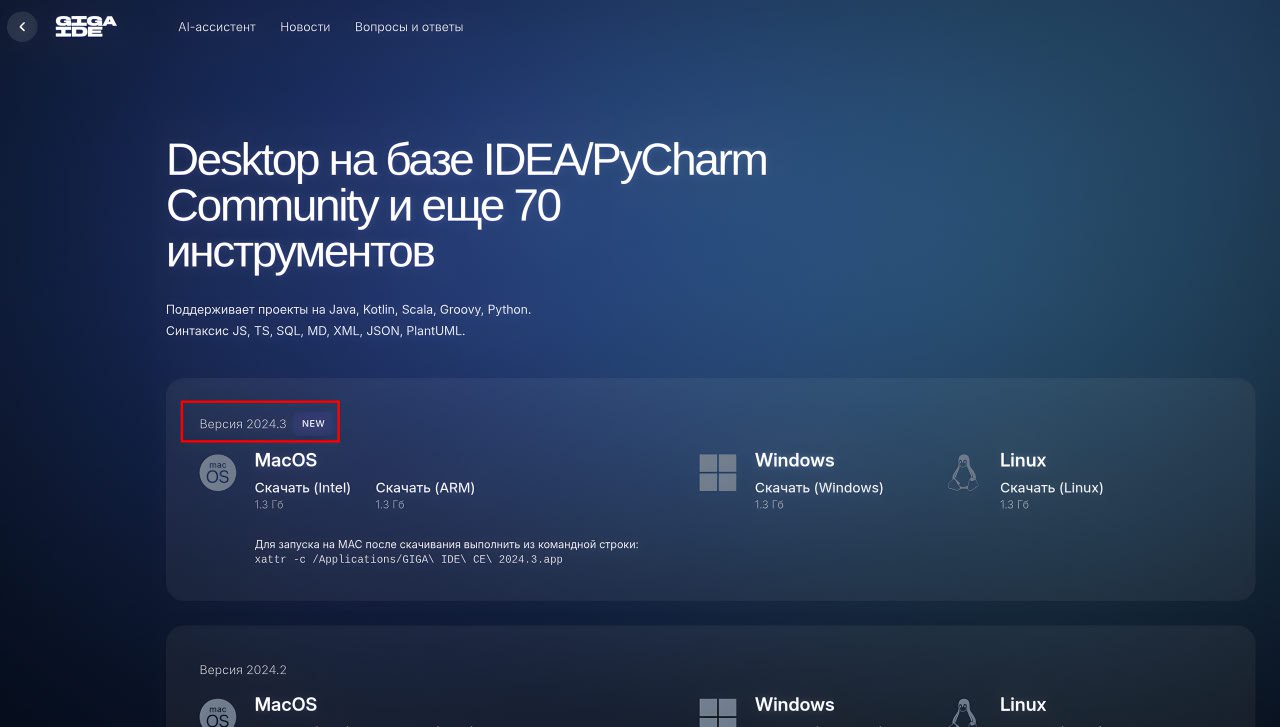

Протестировал GigaIDE от Сбера для разработки на Python. Эта IDE построена на основе IDEA и PyCharm Community и содержит встроенный AI-ассистент GigaCode для вайб-кодинга. 🙂

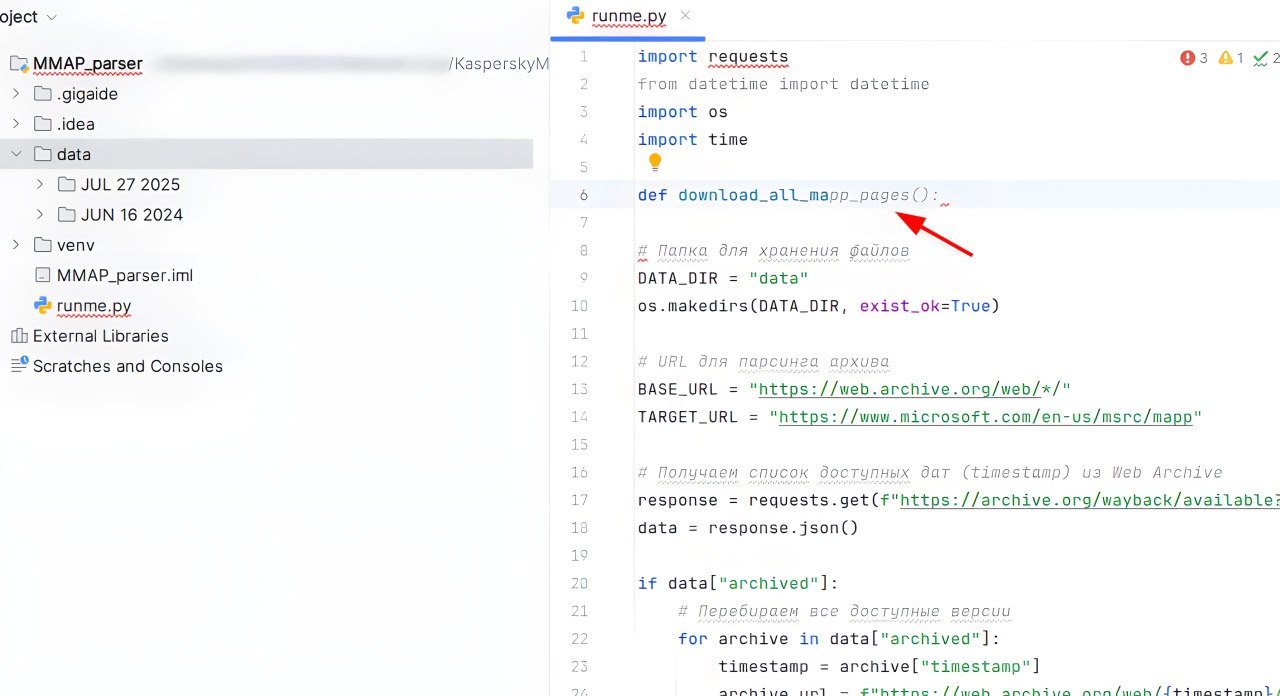

🖥 Установка и запуск как в PyCharm. Интерфейс, видимо, как в IntelliJ IDEA (я не джавист, не пользовался). 🤷♂️ Не прямо 1 в 1, как в PyCharm, но очень похоже. Я быстро освоился. 👍

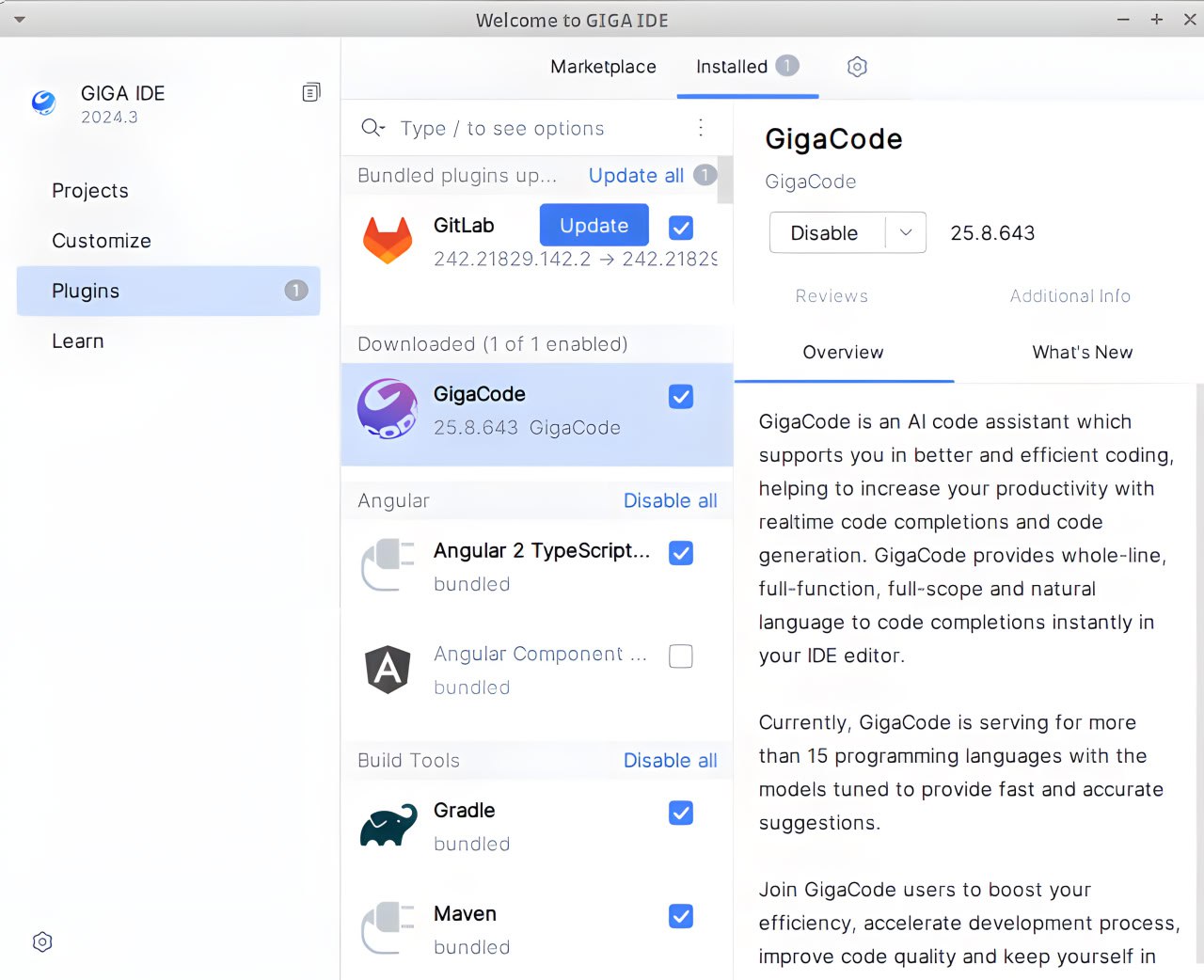

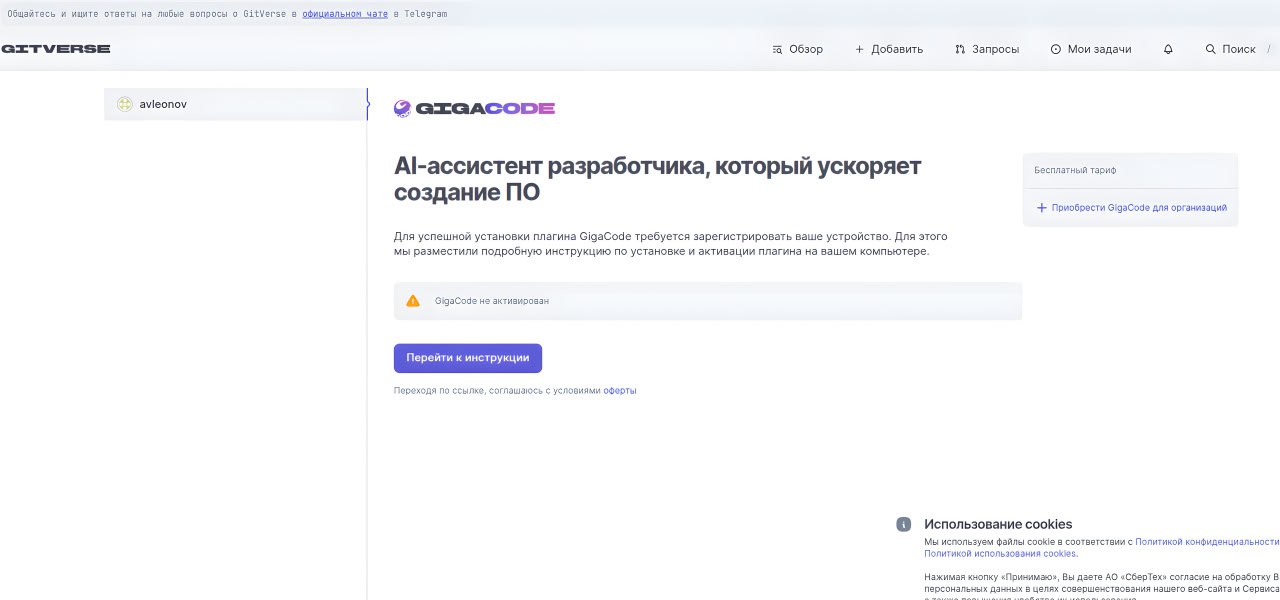

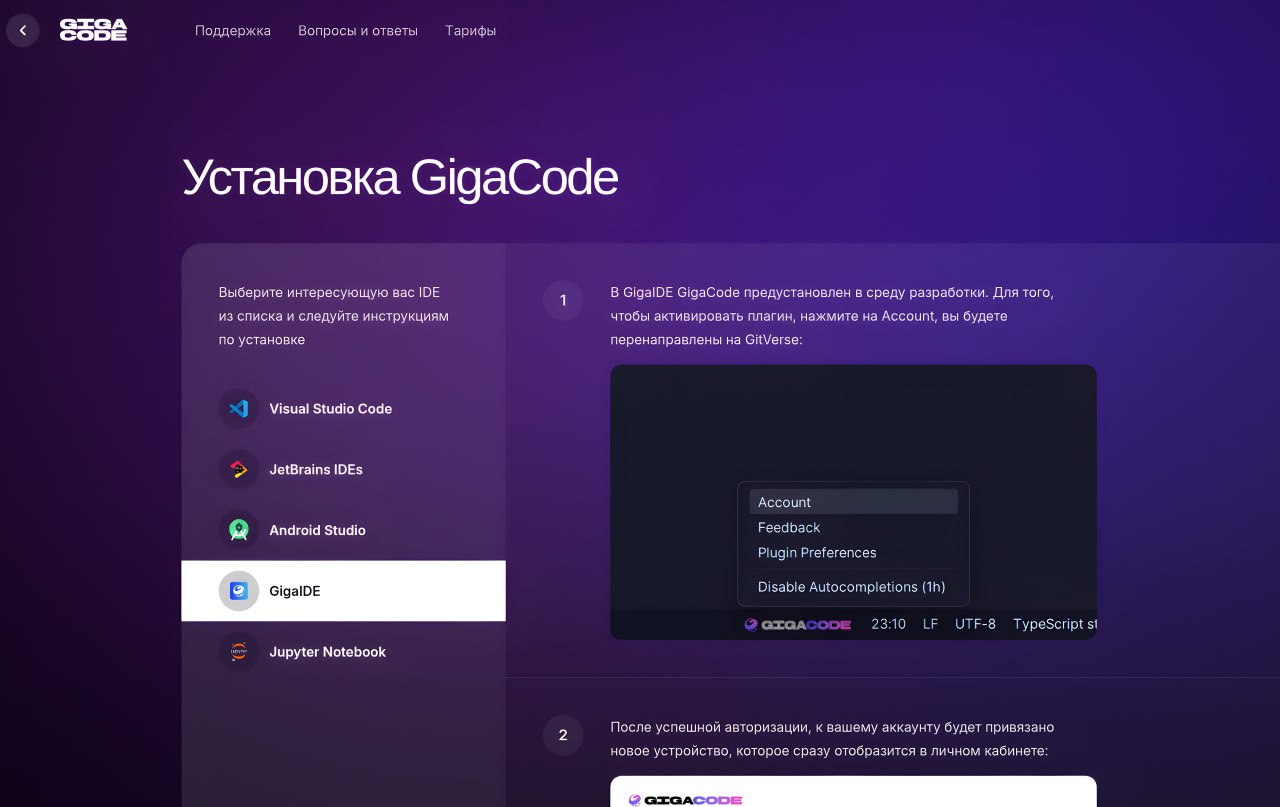

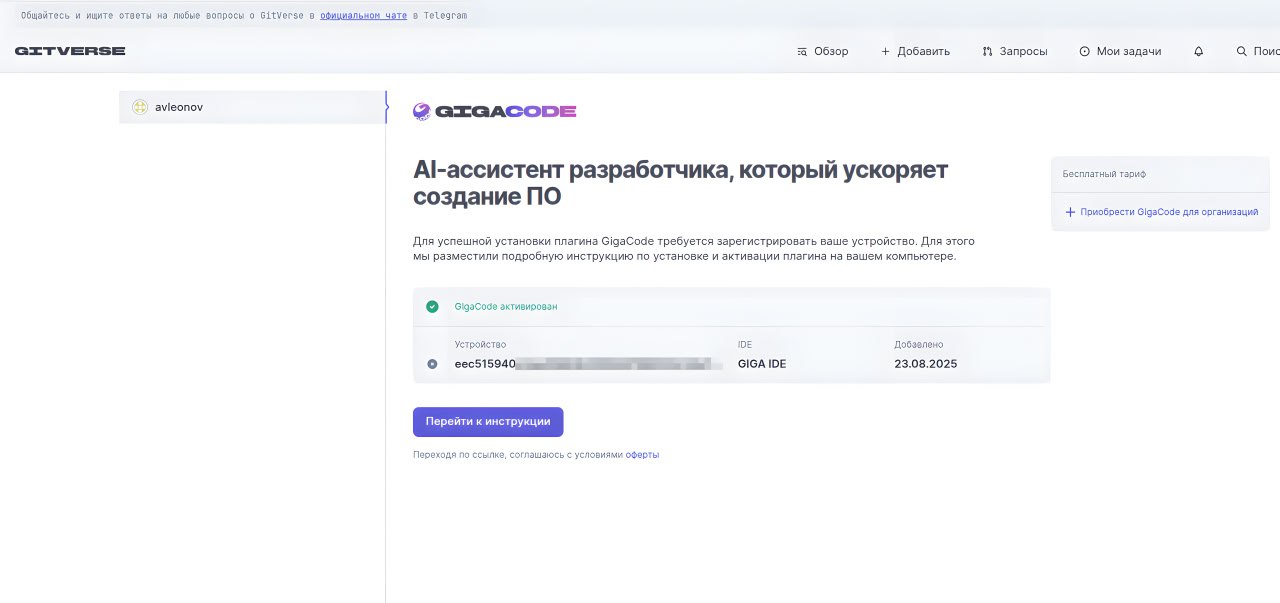

🤖 Чтобы заработал GigaCode, нужно нажать внизу экрана на Account и залогиниться на сайте. Я зашёл по Сбер ID, который использую для доступа к GigaChat, Zvuk и Okko. После этого токен автоматически прописывается в IDE и всё начинает работать: код в чатике по запросу генерится, умные дополнения предлагаются. ✨ И физикам это (пока?) бесплатно. 😇

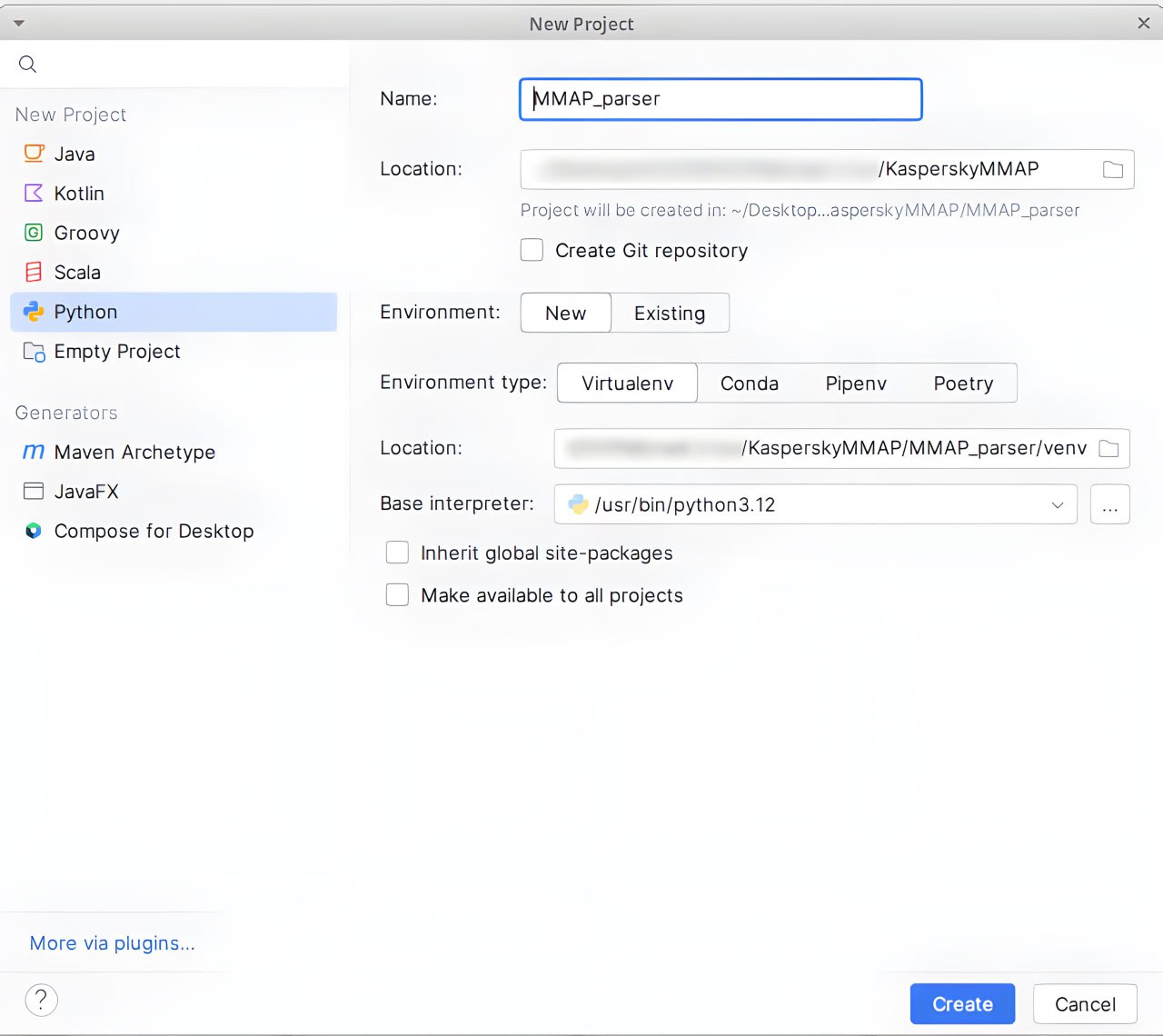

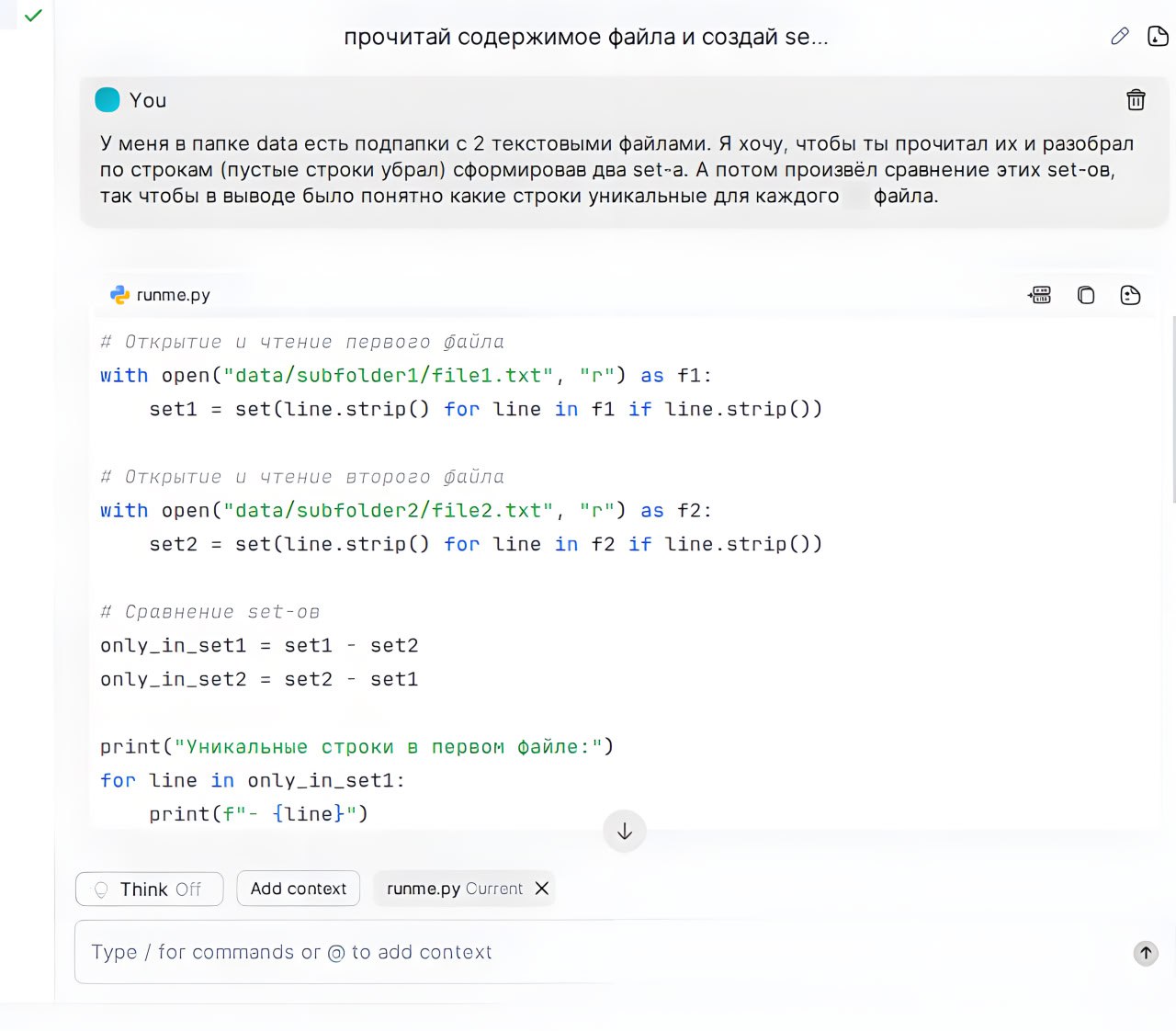

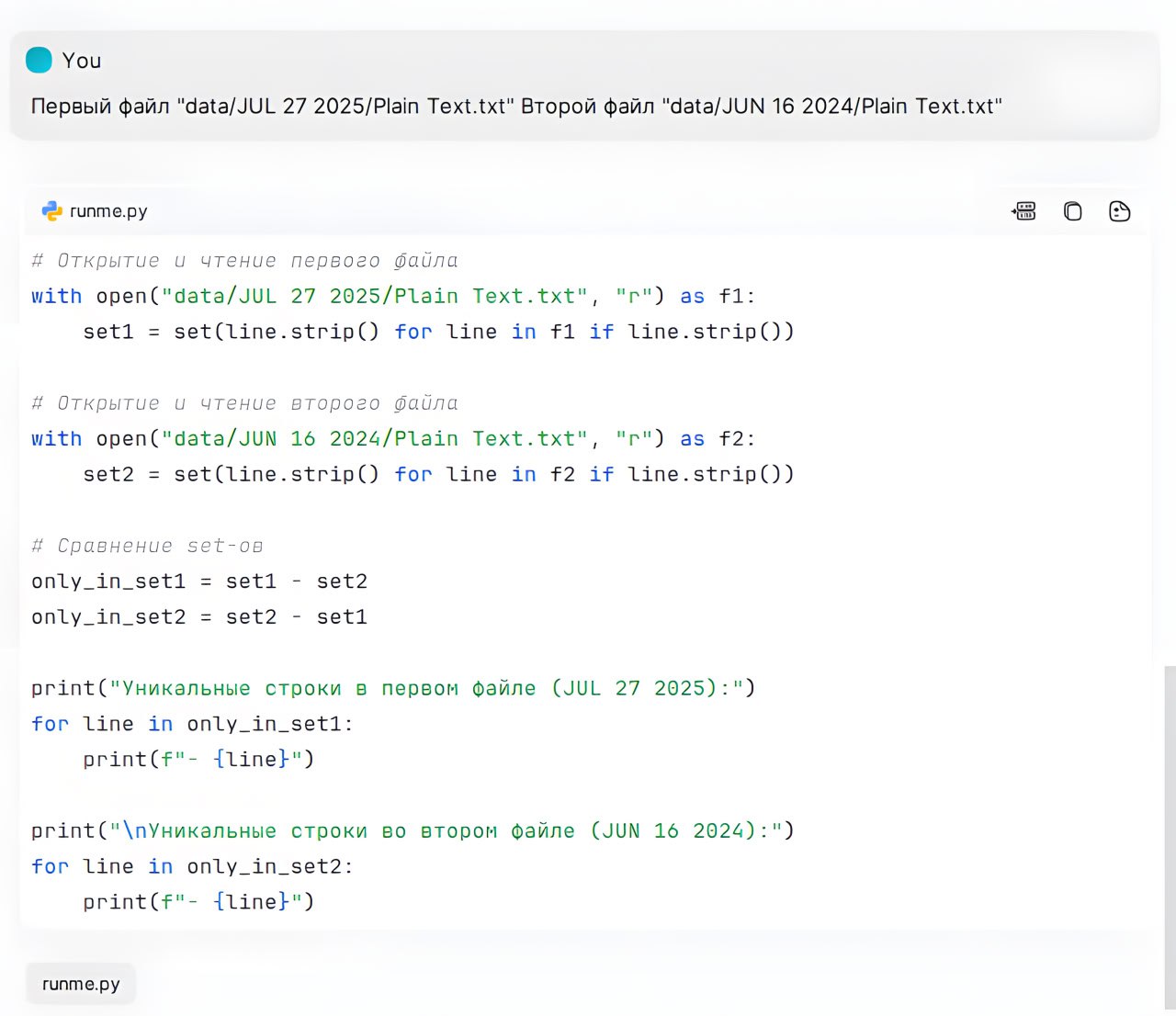

Для тестов игрался со сравнением листов MAPP компаний по данным из Internet Archive. Чтобы понимать, когда какие компании добавляли и исключали. 😉

В общем, вполне доволен, буду пользоваться. Надеюсь, что продукт будет развиваться. 🙏 Хотя отсутствие сборок в 2025 году тревожит. 🙄