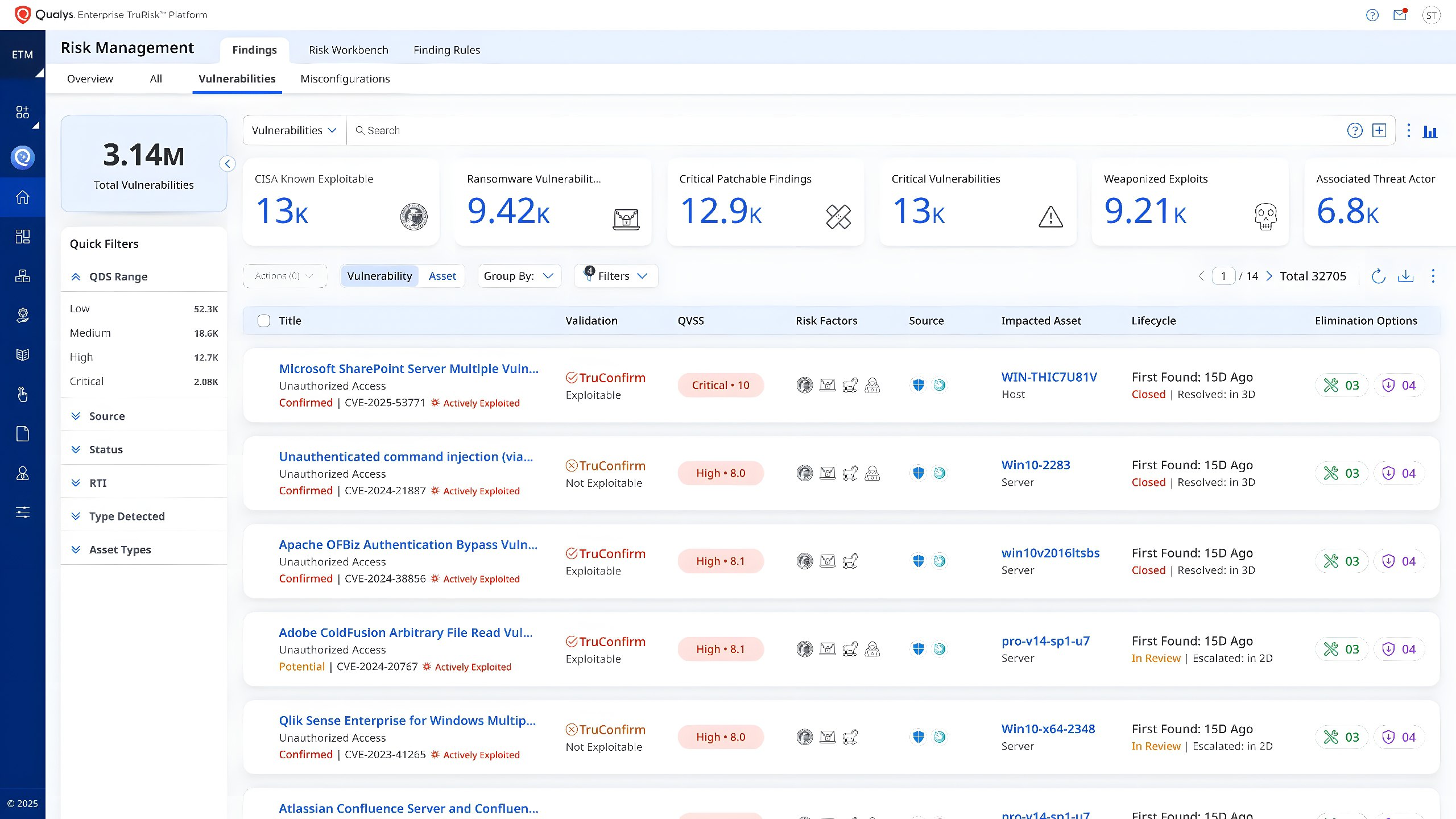

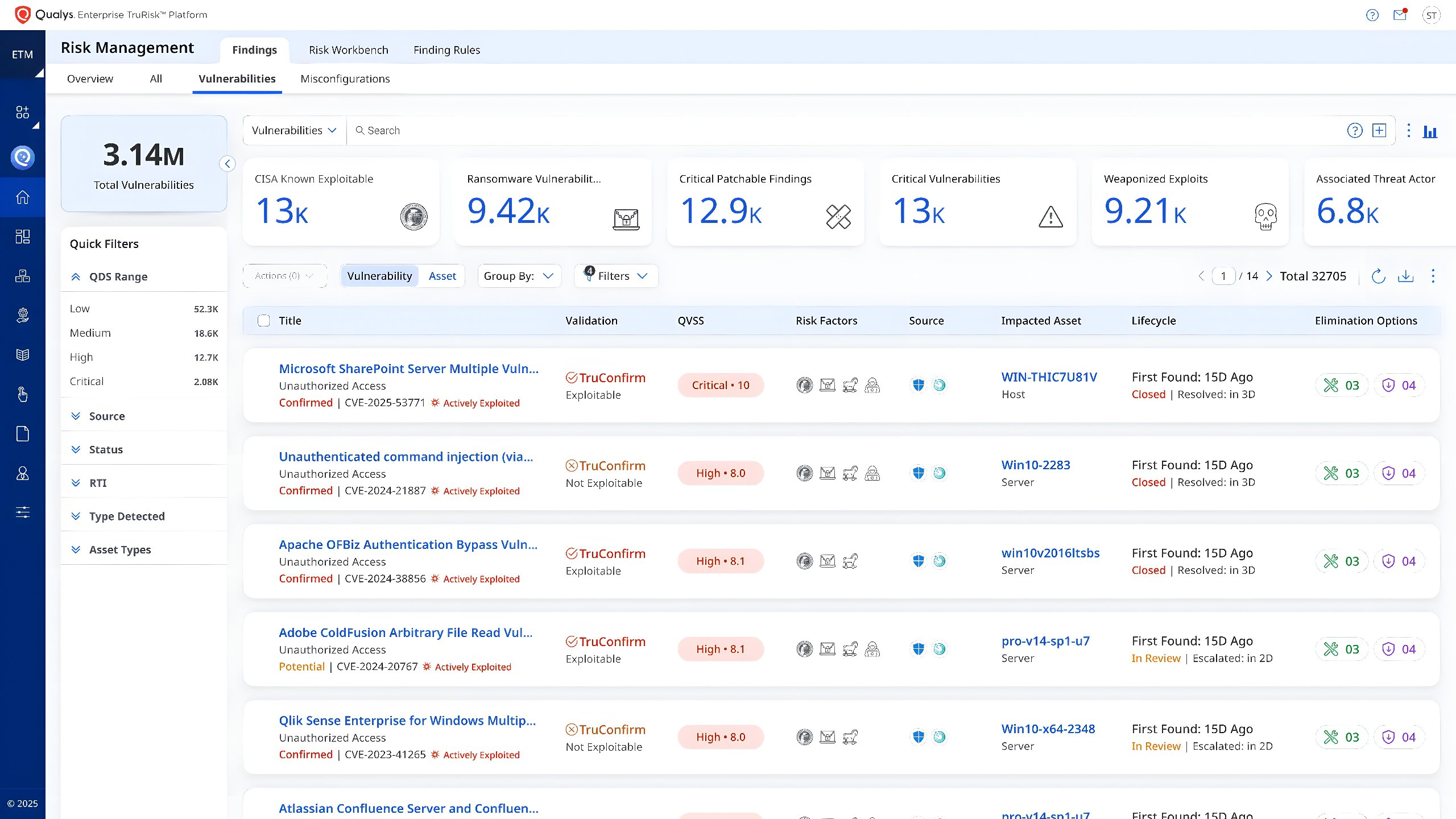

От детектирования уязвимостей к валидации экспозиций. На прошлой неделе Qualys представили новую функциональность TruConfirm класса Automated Exposure Validation. Их платформа Qualys ETM позволяет производить оценку критичности и приоритизацию уязвимостей в инфраструктуре. Причём уязвимости не обязательно должны быть продетектированы с помощью Qualys (на скриншоте в источниках уязвимостей видны Nessus и MS Defender for Endpoint). Независимо от способа детектирования, TruConfirm может определить является ли уязвимость (в широком смысле слова - экспозиция) эксплуатабельной на конкретном хосте. Если эксплуатабельность подтверждается, это является фактором приоритизации. Если нет, Qualys обещает показывать какие именно СЗИ блокируют эксплуатацию.

Технически эта функциональность работает через выполнение safecheck-ов на основе эксплоитов. Пока непонятно, это только "пентестовые" сейфчеки или эксплуатабельность EoP на хосте тоже могут проверить. 🤔 Но заход интересный. 👍