Добрался наконец до итогов 2023 года от Qualys Threat Research Unit. Пост вышел 19 декабря и обновлен в последний раз 4 января.

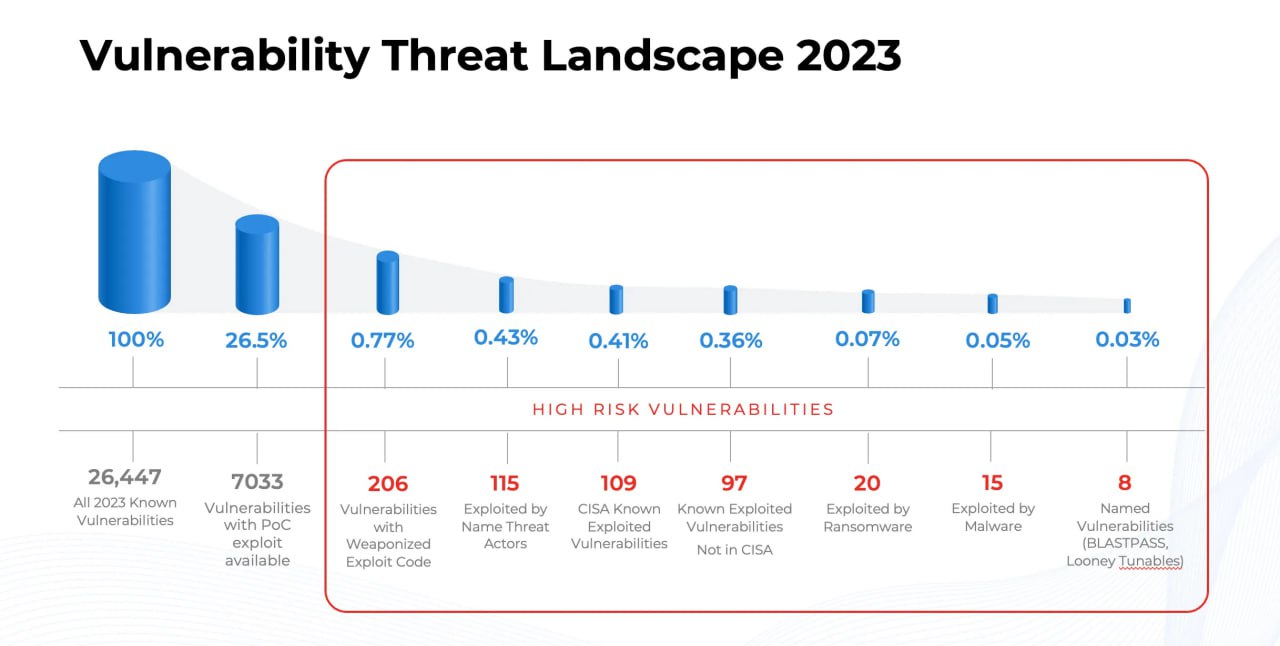

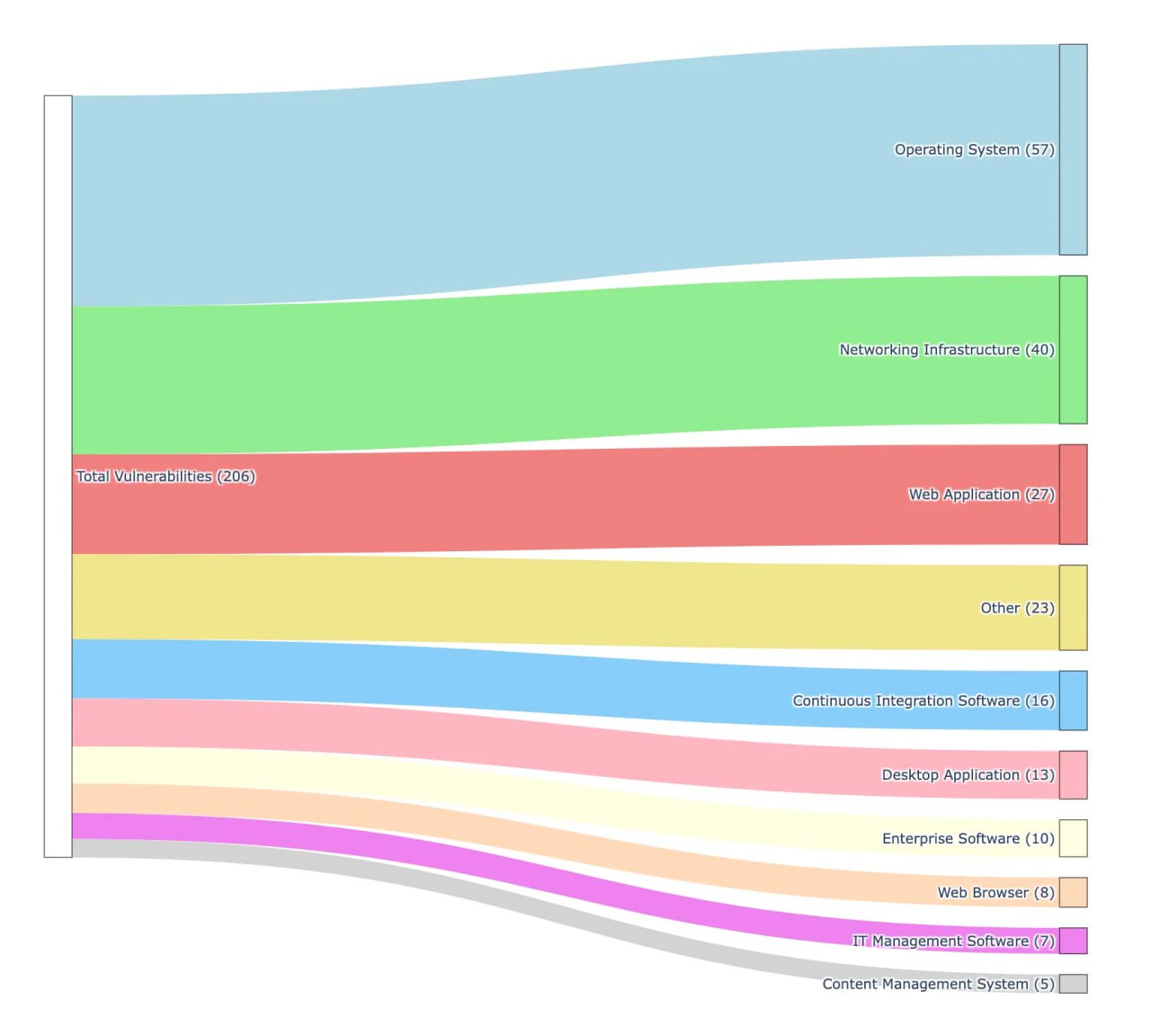

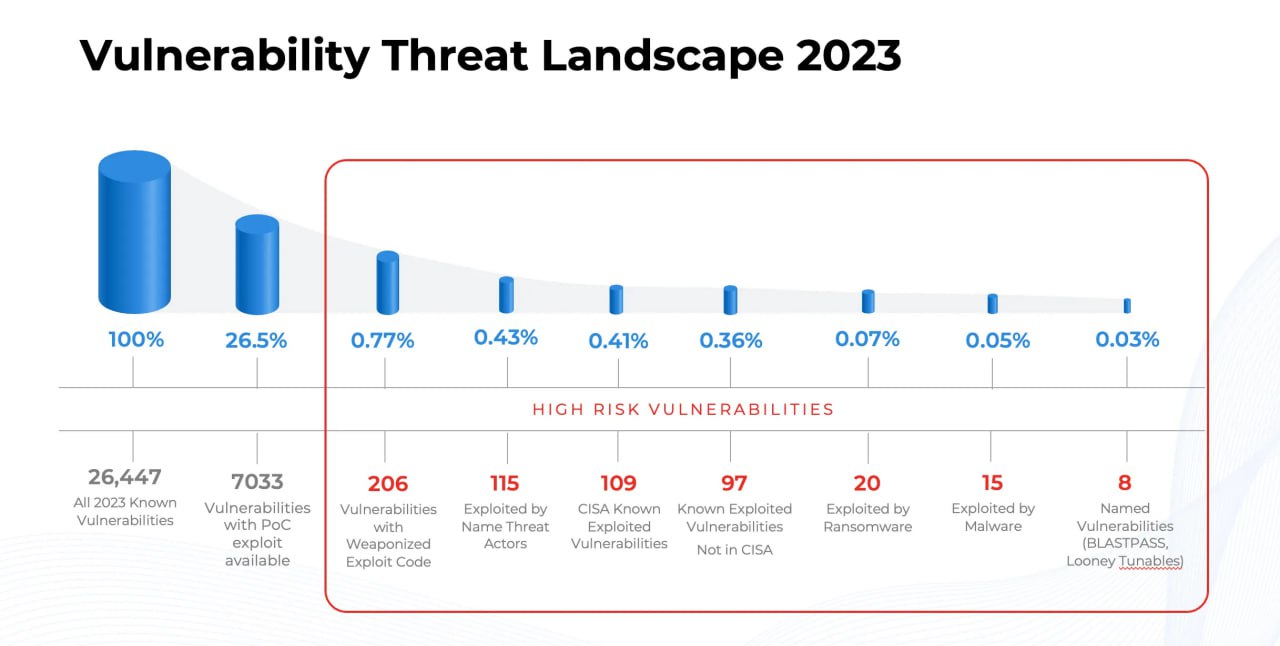

1. Основная группа уязвимостей, о которой они рассказывают это "уязвимости с высоким риском и боевым (weaponized) эксплоитом". Таких уязвимостей они выделили в 2023 году 206.

🔹 Подчеркивают, что количество таких уязвимостей значительно меньше количества уязвимостей с PoC-ом (7033) и тем более общего количества CVE уязвимостей (26447).

🔹 Подчеркивают, что только примерно половина (109) таких уязвимостей была в CISA KEV. На другие 97 тоже необходимо обращать внимание. Причина понятна: тормоза в CISA KEV.

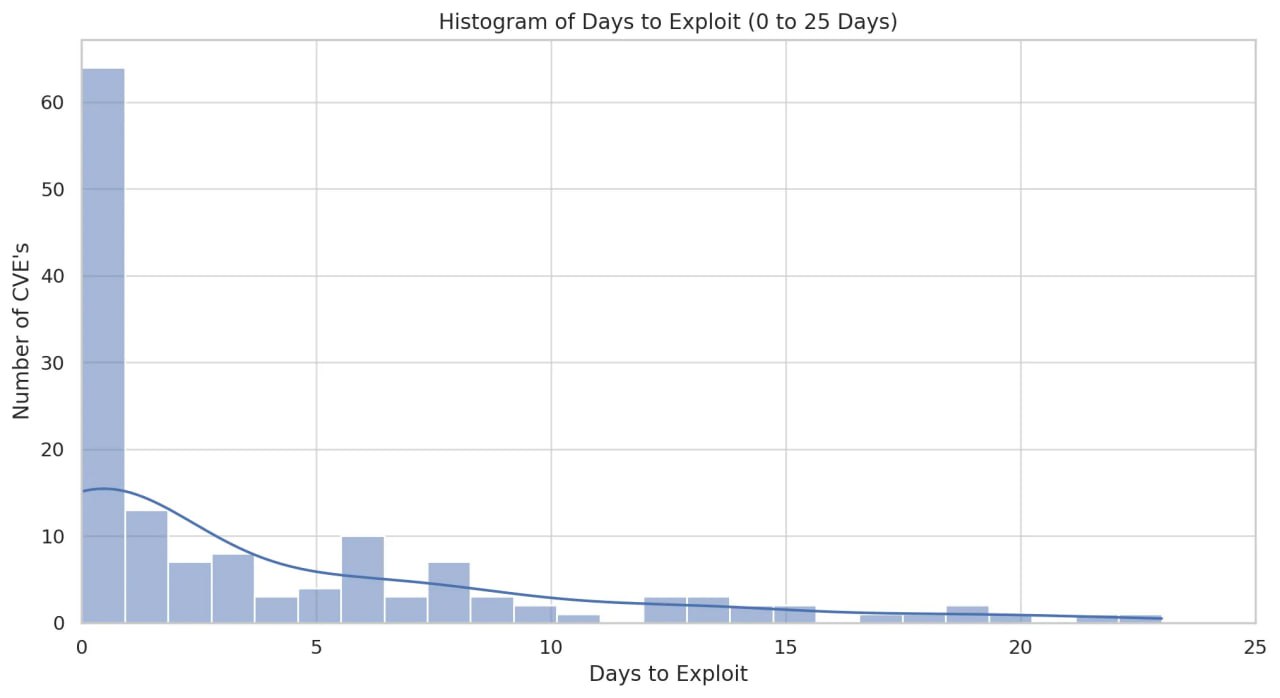

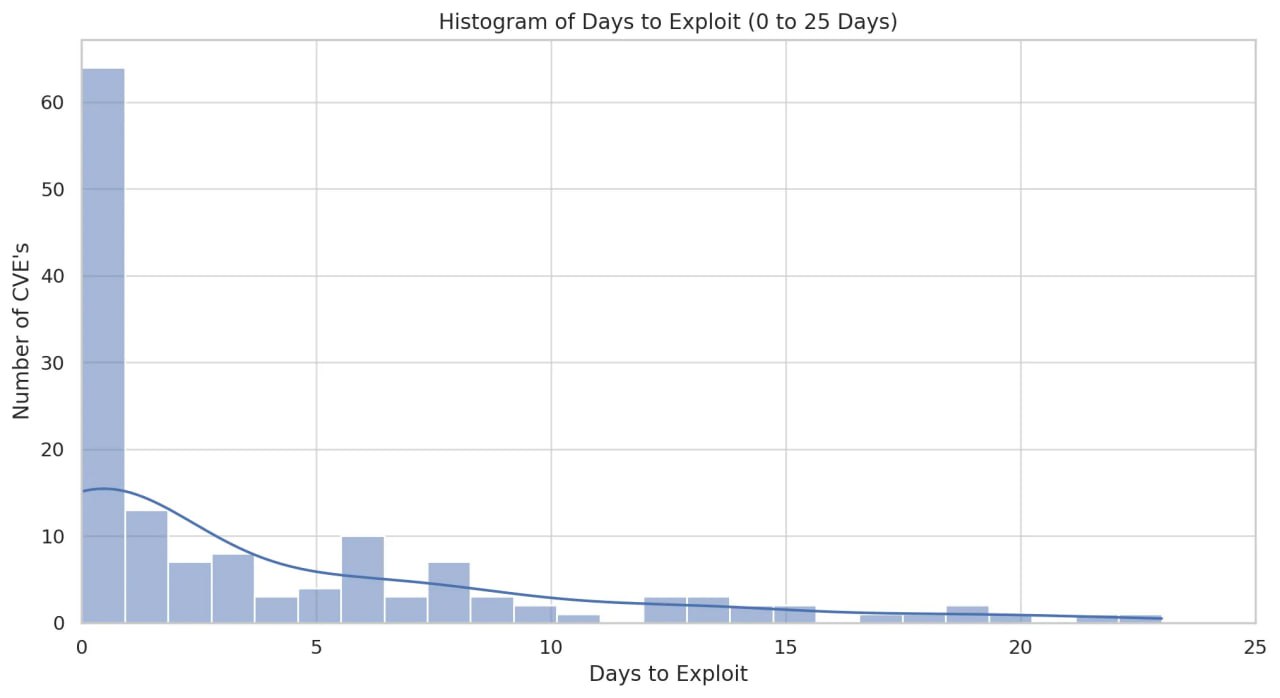

🔹 Утверждают, что 25% таких уязвимостей начали эксплуатировать вживую в первый день, а 75% за 19 дней. Поэтому фиксить такие уязвимости нужно не быстро, а очень быстро.

2. Все эти 206 уязвимостей не выкладывают. Поэтому к полноте или избыточности списка не прикопаешься. 😉

🔹 Указывают тот же ТОП-10 уязвимостей, что и в конце сентября:

CVE-2023-0669

CVE-2023-20887

CVE-2023-22952

CVE-2023-23397

CVE-2023-24880

CVE-2023-27350

CVE-2023-28252

CVE-2023-2868

CVE-2023-29059

CVE-2023-34362

Добавив к ним ещё 2:

CVE-2023-0699

CVE-2023-35036

Учитывая, что CVE-2023-0699 упоминается в контексте использования группировкой LockBit, а LockBit как раз использовали CVE-2023-0669, то выглядит это как ошибка-опечатка, но судить не берусь. 😉

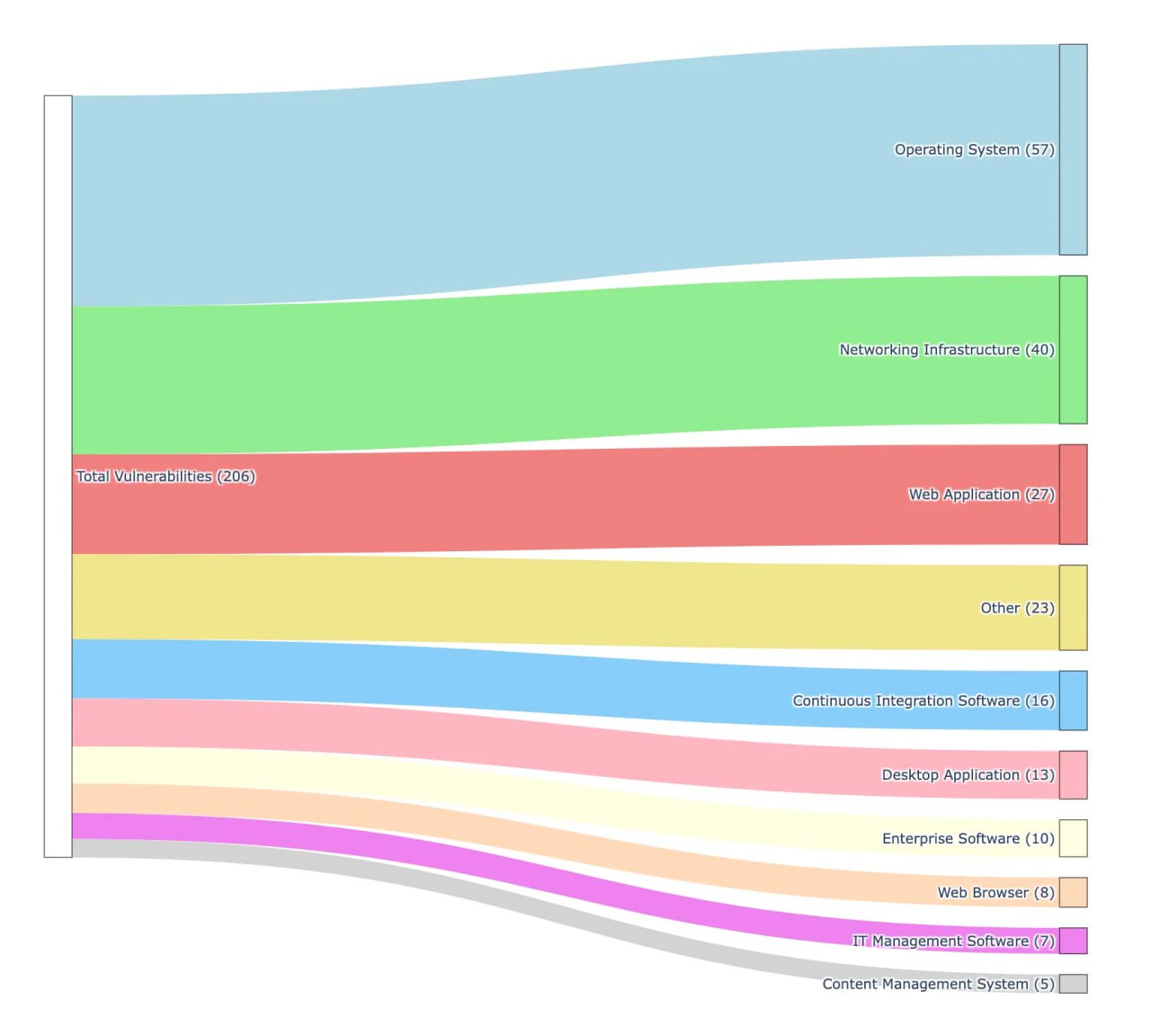

🔹 Для уязвимостей указывают группы софтов:

Operating System (57)

Networking Infrastructure (40)

Other (23)

Continuous Integration Software (16)

Desktop Application (13)

Enterprise Software (10)

Web Browser (8)

Management Software (7)

Content Management System (5)

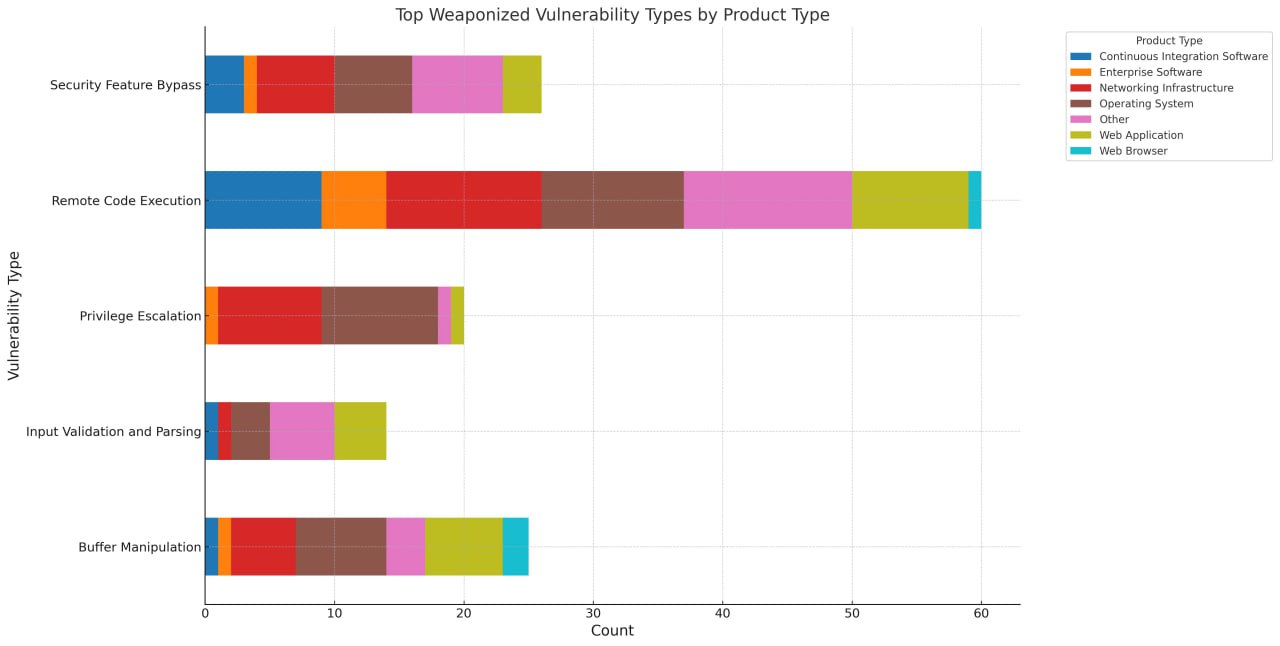

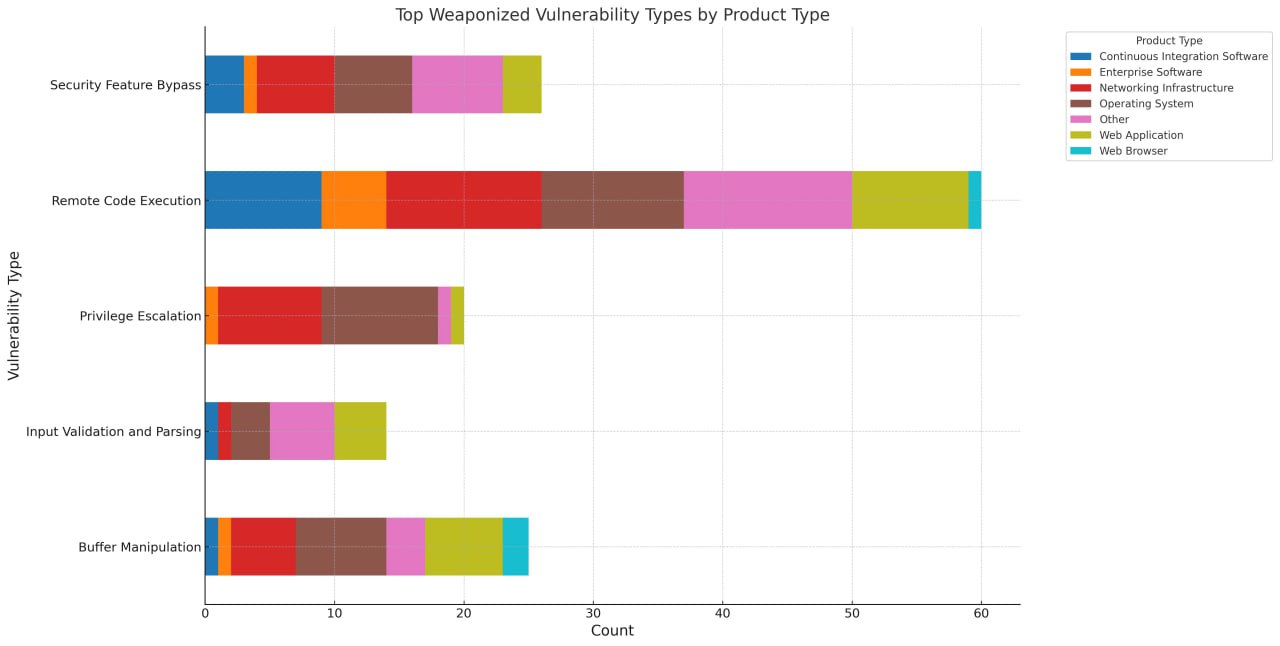

🔹 Также указывают типы уязвимостей:

Security Feature Bypass

Remote Code Execution

Privilege Escalation

Input Validation and Parsing

Buffer Manipulation

Количество уязвимостей каждого типа можно оценить только по графику: 60 RCE-шек, остальных типов от 14 до 20.

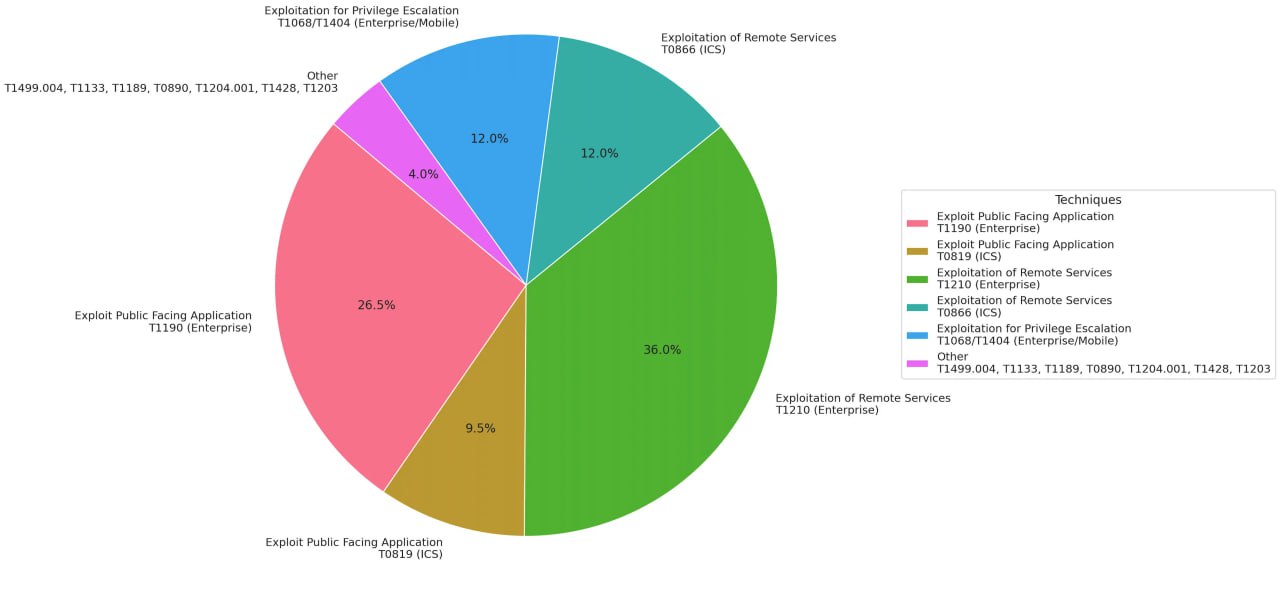

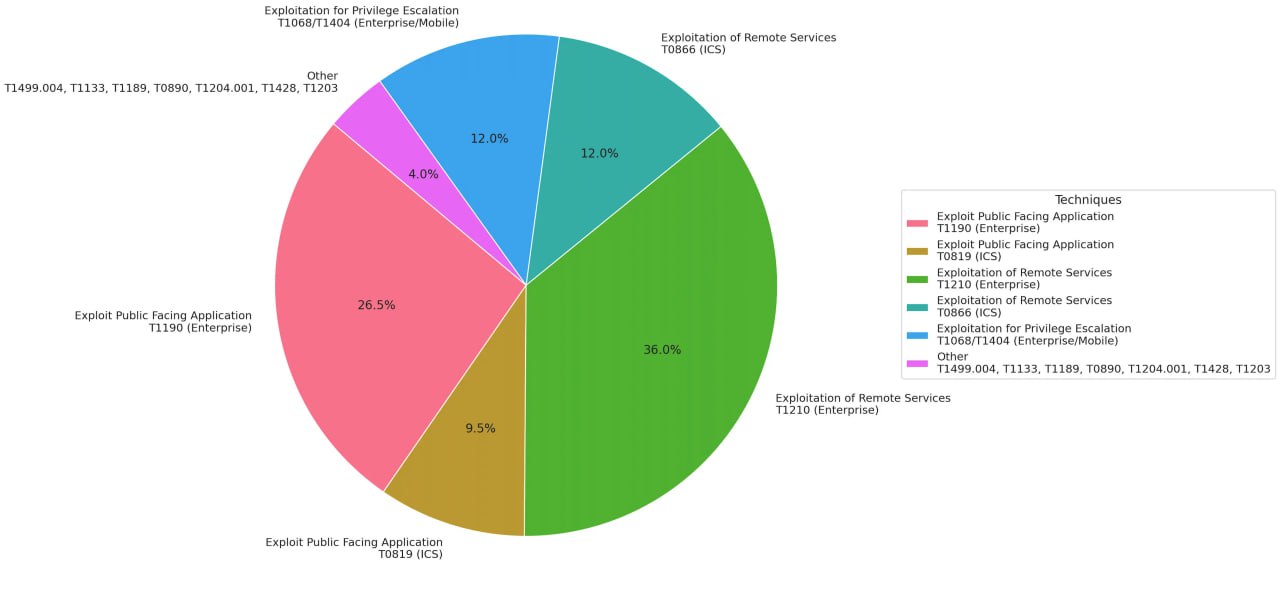

3. Также они смапили эти 206 уязвимостей на MITRE ATT&CK Tactics & Techniques.

Exploitation of Remote Services T1210 (Enterprise)

Exploitation of Remote Services T0866 (ICS)

Exploit Public Facing Application T1190 (Enterprise)

Exploit Public Facing Application T0819 (ICS)

Exploitation for Privilege Escalation T1068/T1404 (Enterprise/Mobile)

Other T1499.004, T1133, T1189, T0890, T1204.001, T1428, T1203

Получили, что 70% касаются так или иначе эксплуатации сервисов (T1210, T0866, T1190, T0819). Ещё 12% подъема привилегий (T1068/T1404).

4. Основные тезисы в статье:

🔹 исправляйте критичные эксплуатабельные уязвимости как можно быстрее

🔹 детектируйте уязвимости не только на хостах с агентами, но также используйте активное сканирование и анализ трафика

🔹 используйте продвинутые способы приоритизации уязвимостей на нейронках (Qualys TruRisk), а если денег нет, то учитывайте CISA KEV, EPSS и наличие эксплоита

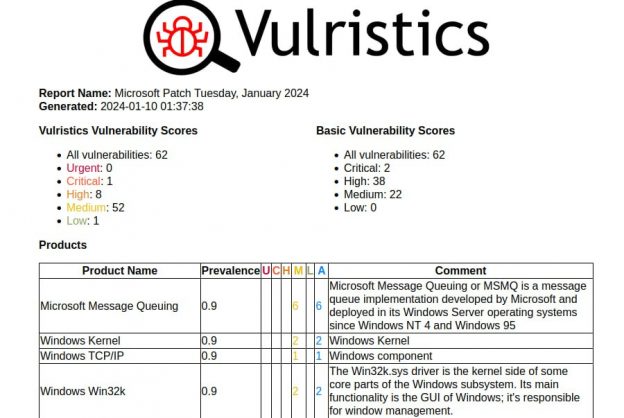

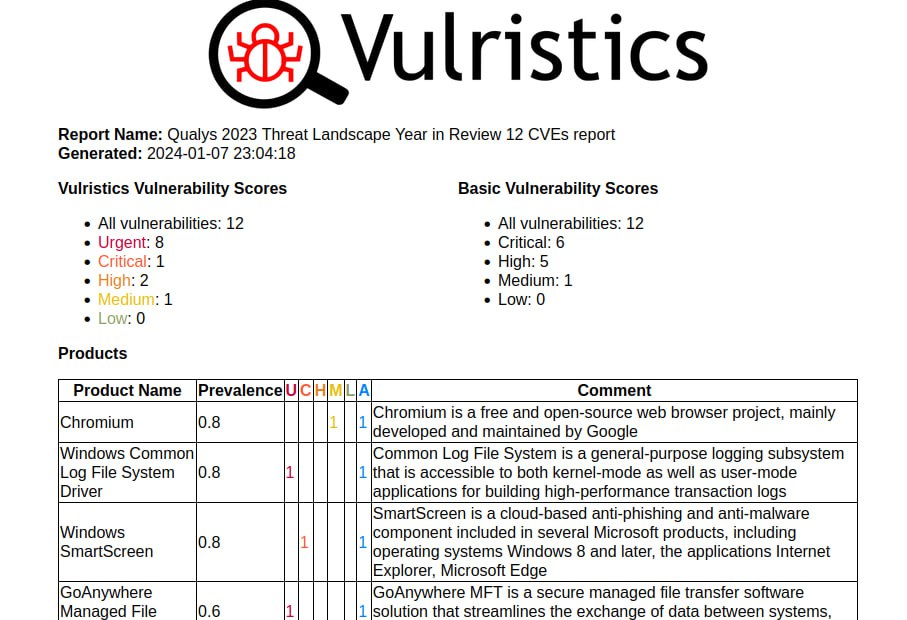

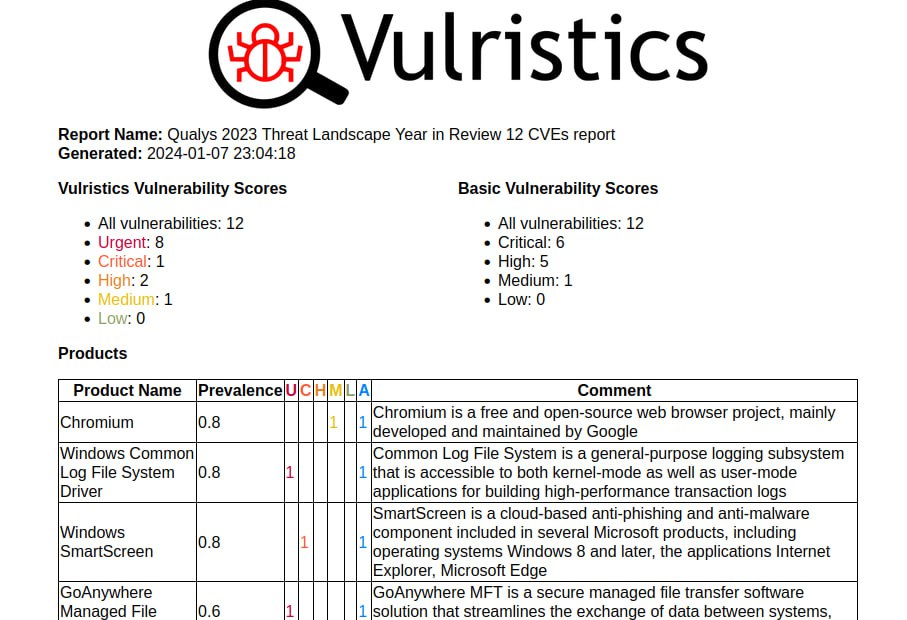

Анализ уязвимостей с помощью Vulristics

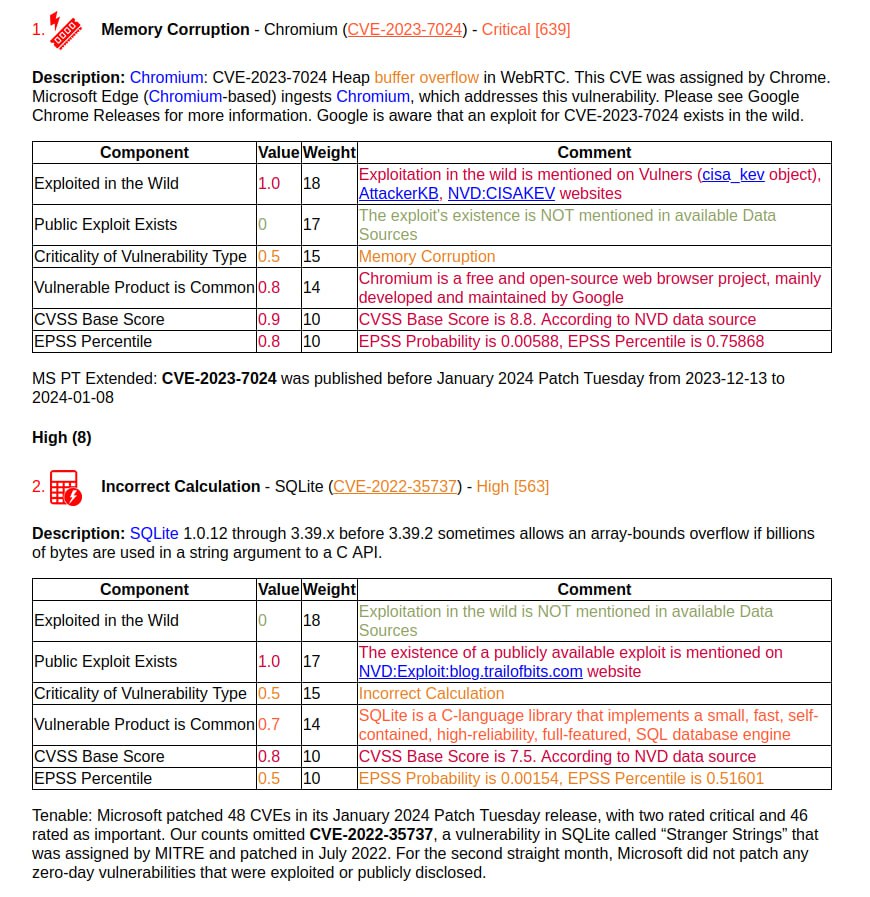

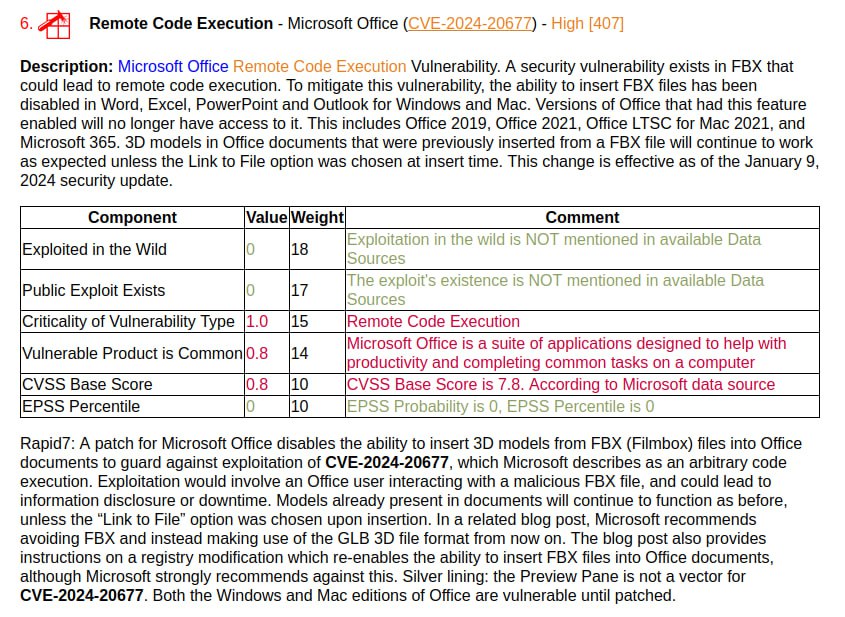

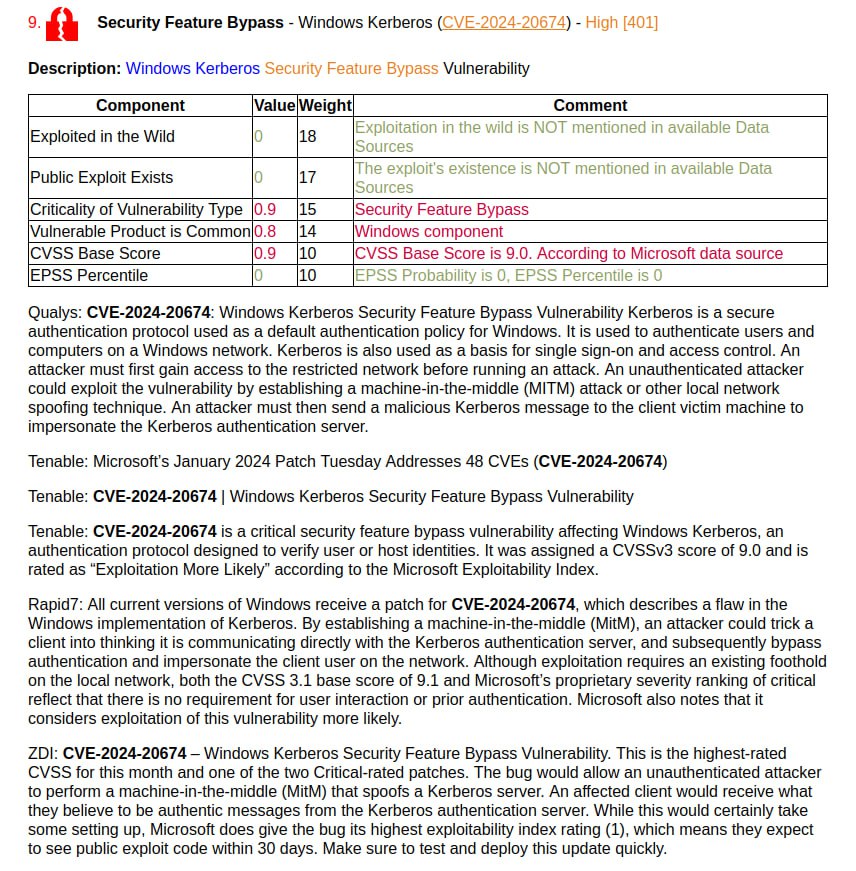

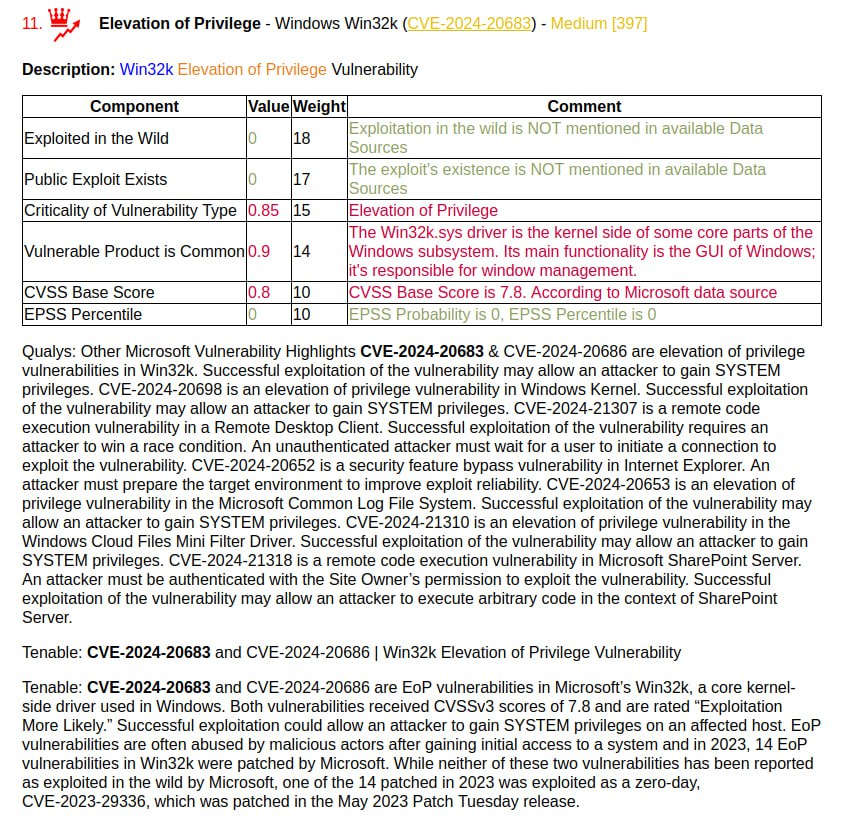

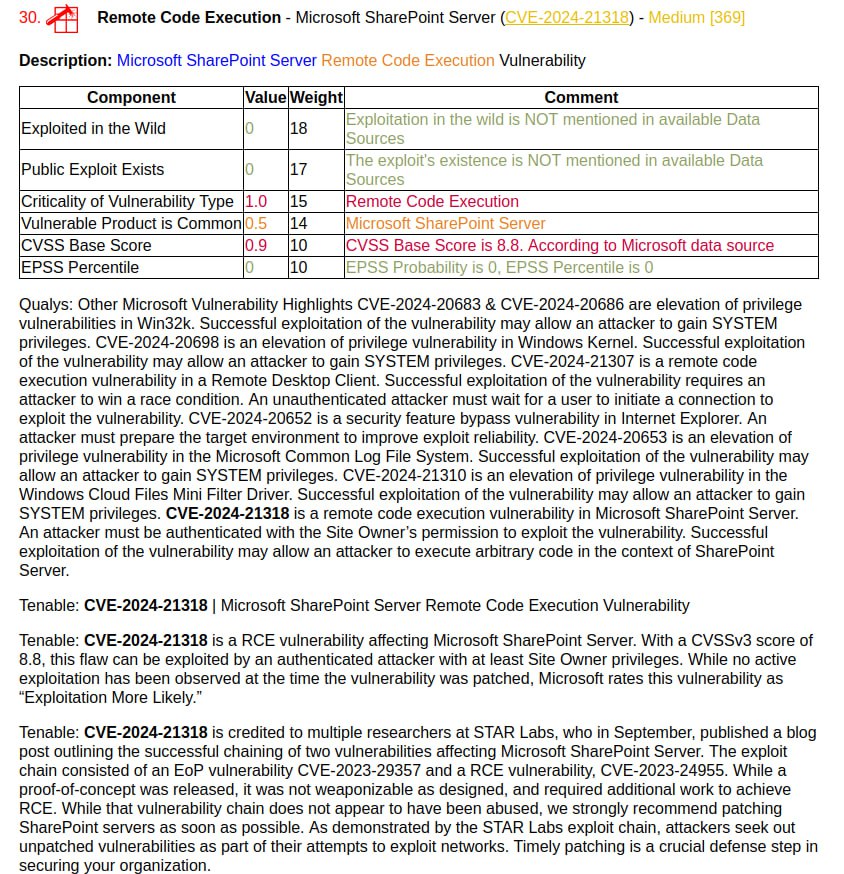

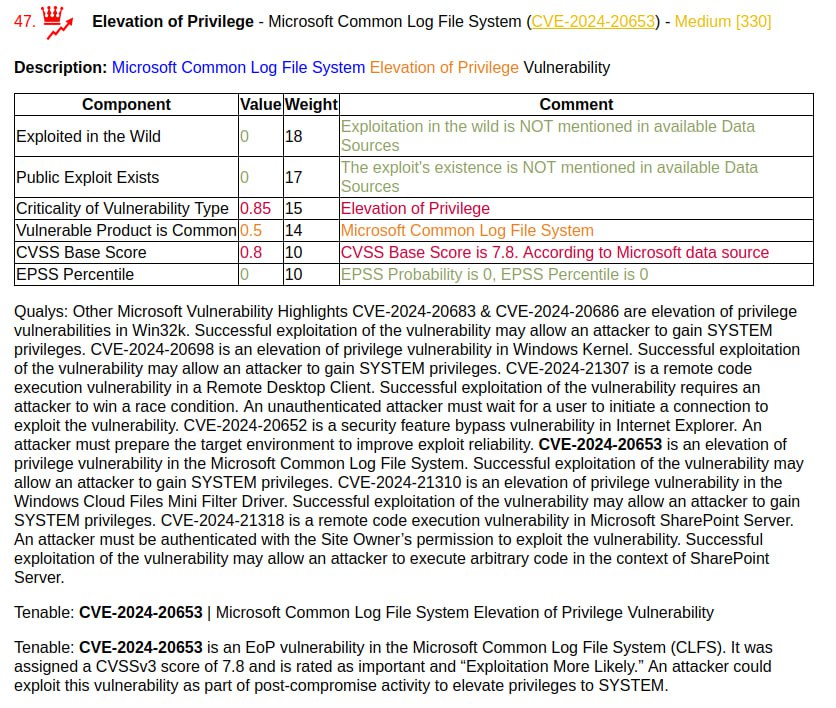

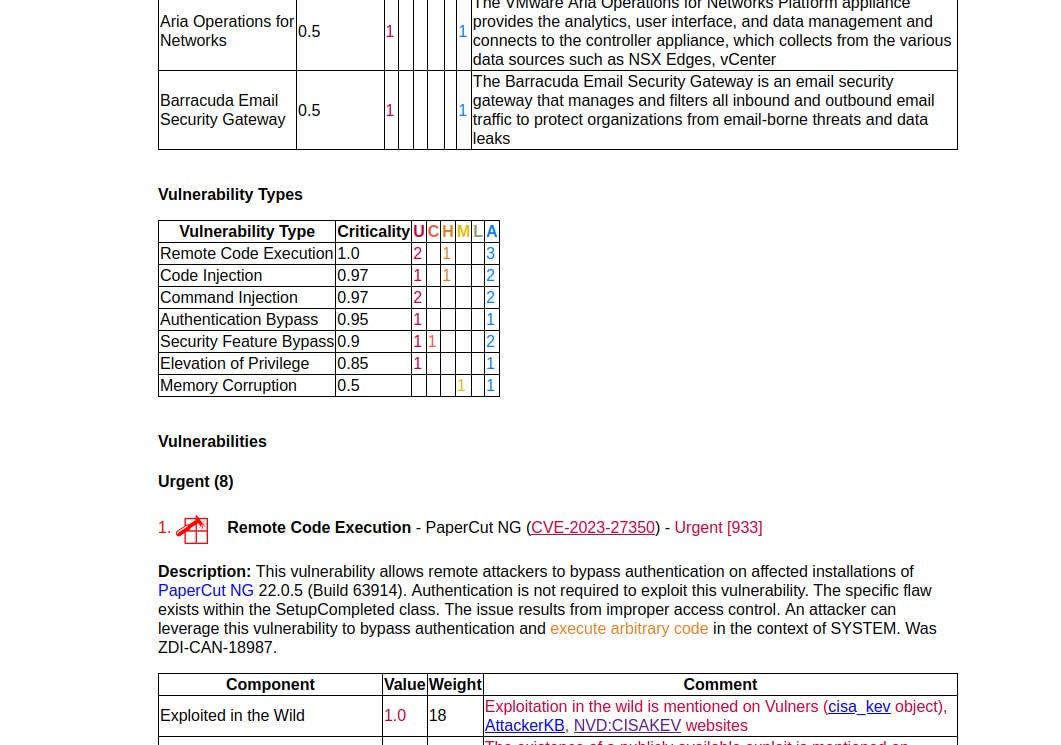

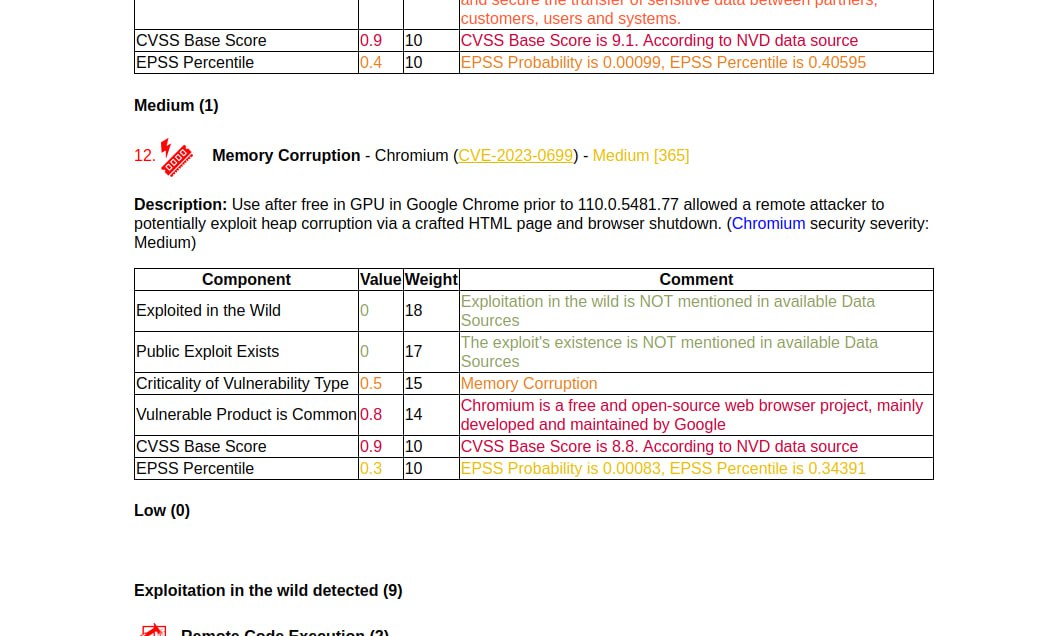

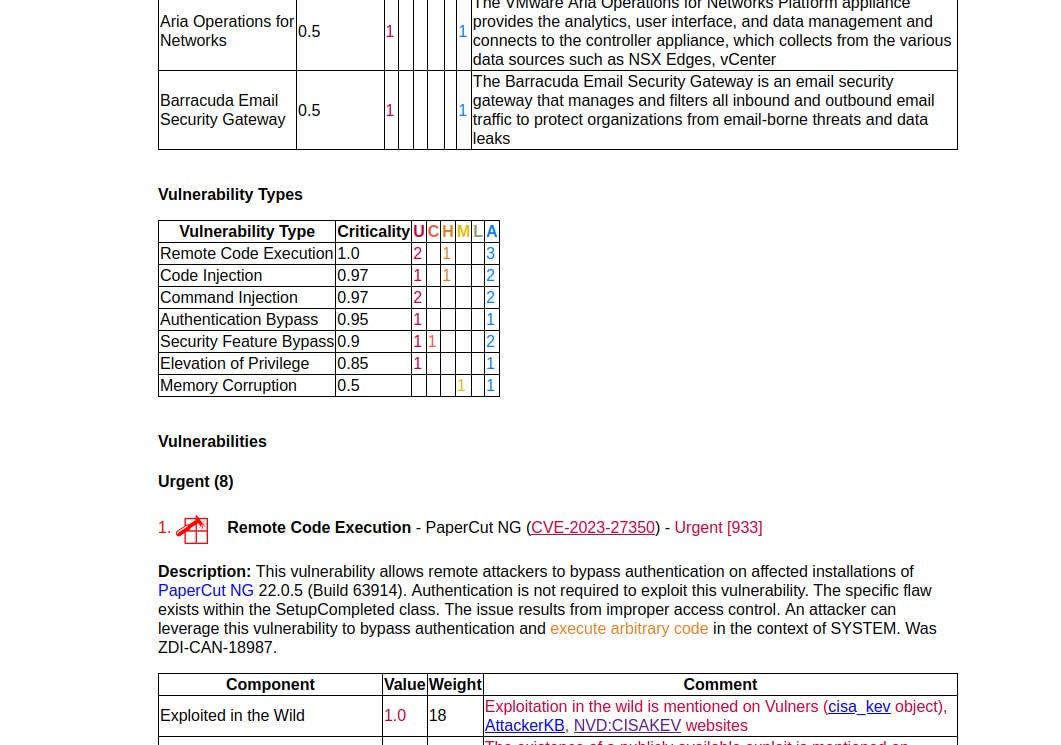

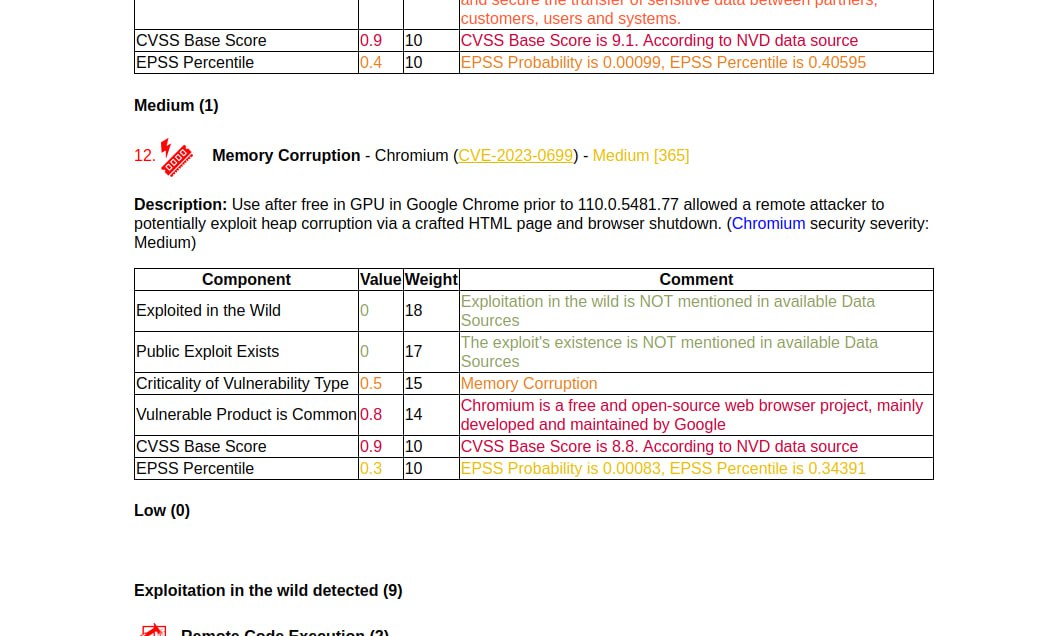

К сожалению, 206 заветных уязвимостей не показали, поэтому анализировать толком нечего. 🤷♂️ Но по 12 указанным CVE-шкам я выпустил отчёт Vulristics:

🗒 Qualys 2023 Threat Landscape Year in Review 12 CVEs

Похожи эти уязвимости на самые ТОП-овые уязвимости 2023 года?

Если говорить применительно к России, то лишь в самой небольшой части. Потому что в наших широтах PaperCut NG, GoAnywhere MFT, MOVEit Transfer, Barracuda ESG и SugarCRM распространены не особо. Но это имхо. 🙂