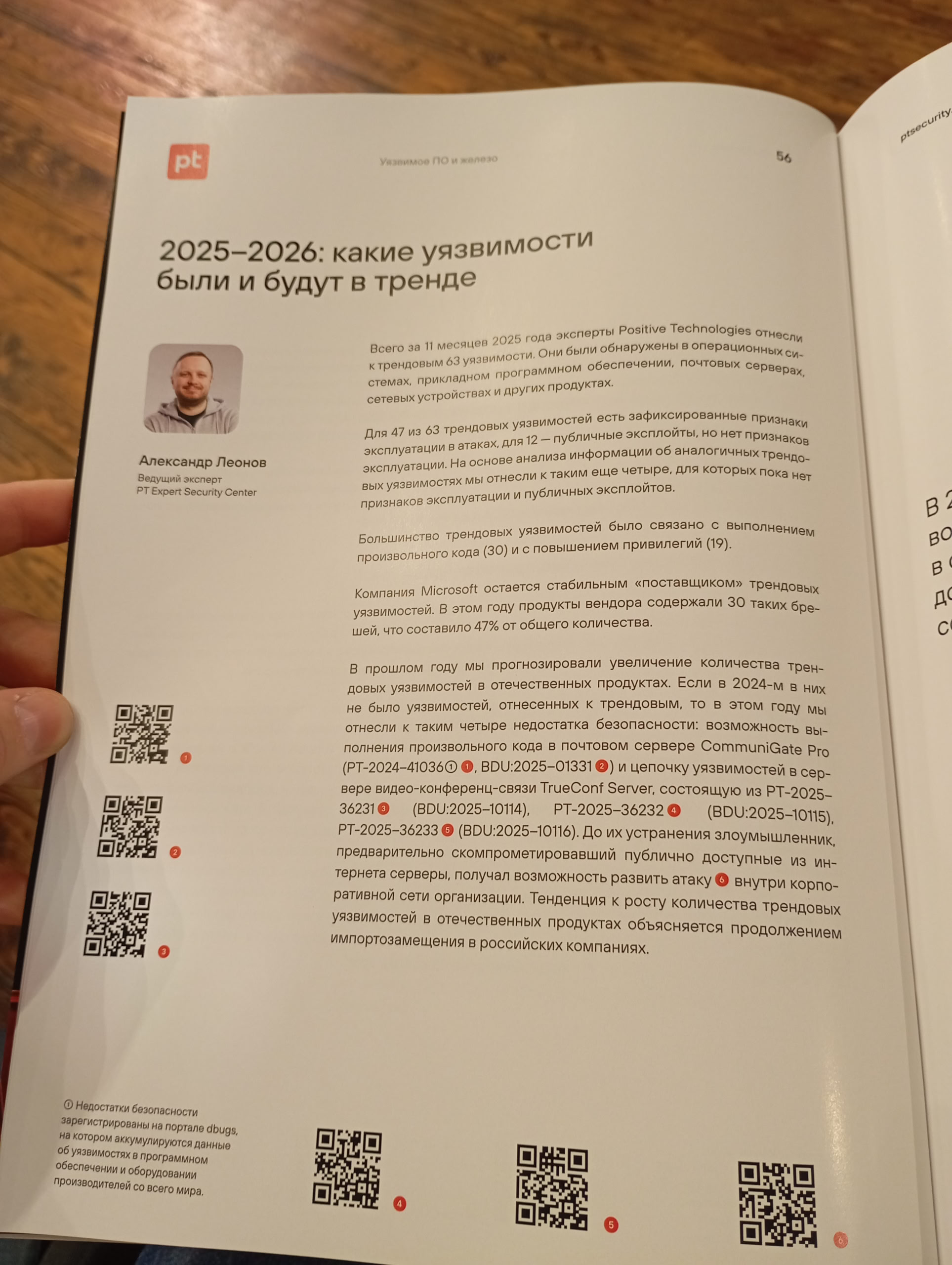

Выступал сегодня на ежегодной пресс-конференции Positive Technologies, получившей название "Анатомия цифровых бурь". Как и в прошлом году, я представлял статистику по трендовым уязвимостям.

🔹 Трендовых уязвимостей в этом году будет скорее всего чуть меньше, чем в прошлом. Но за 20 дней может ещё случиться много кейсов а-ля React2Shell. 🤷♂️ Окончательную статистику по трендовым я подобью уже под оливье. 🎄

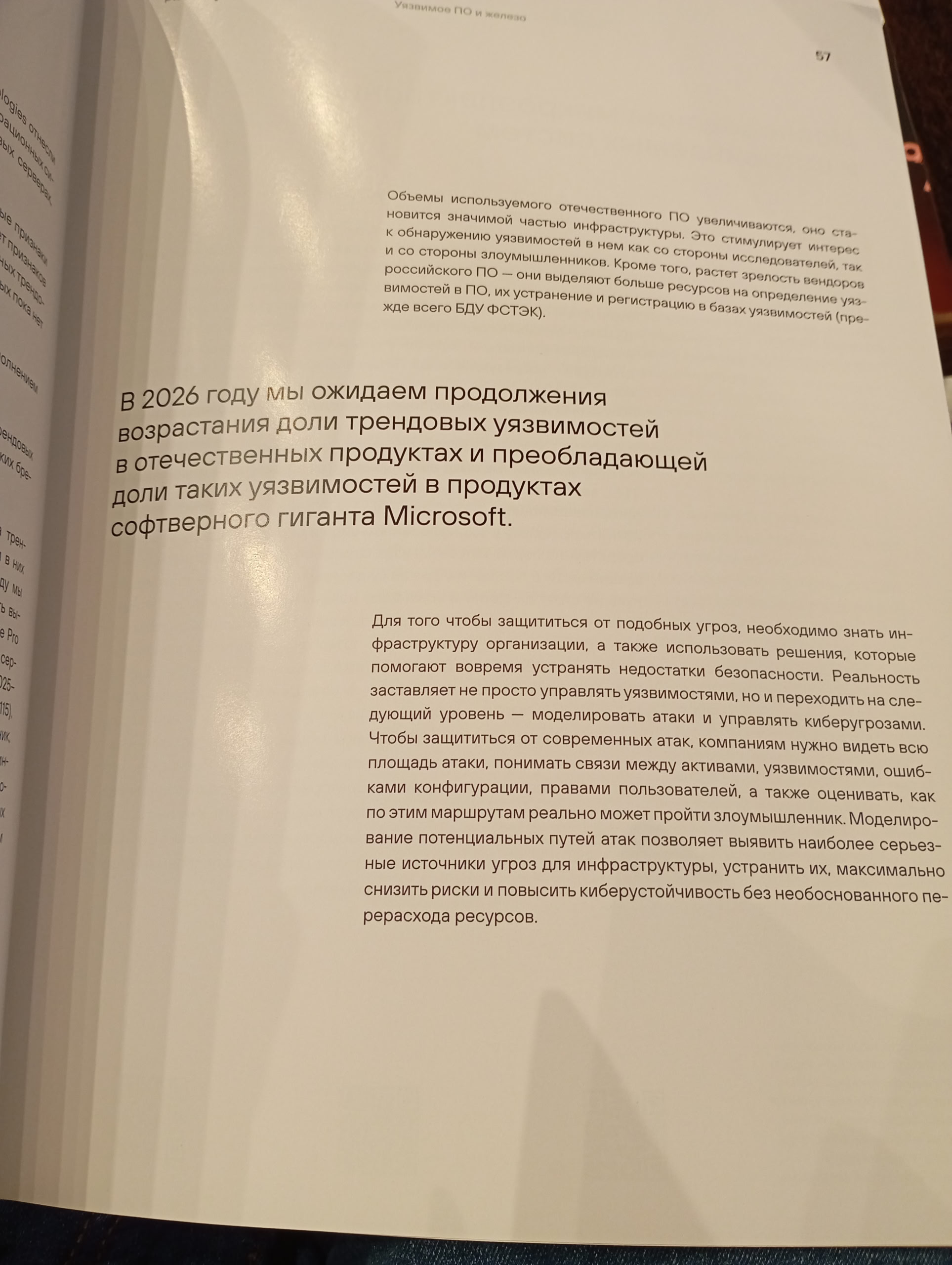

🔹 Microsoft - надёжный поставщик трендовых уязвимостей. 😏 Пока доля трендовых уязвимостей от MS даже выше, чем в прошлом году.

🔹 В прошлом году не было трендовых уязвимостей в отечественных продуктах, а в этом есть. Это RCE уязвимости в CommuniGate Pro и TrueConf (массовая эксплуатация!). Предвидим, что доля трендовых уязвимостей в отечественных продуктах будет расти вслед за импортозамещением и повышением интереса со стороны исследователей и злоумышленников.

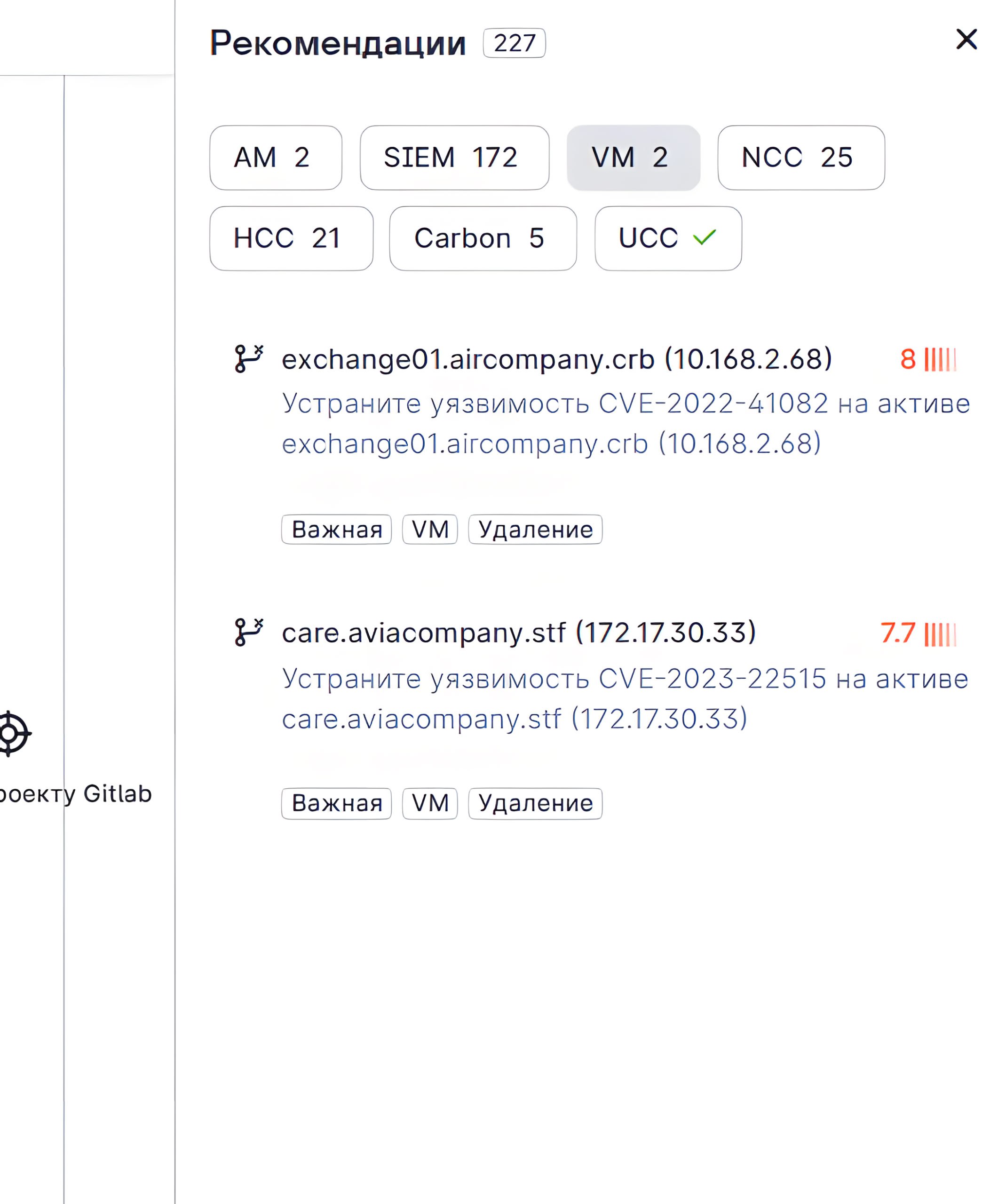

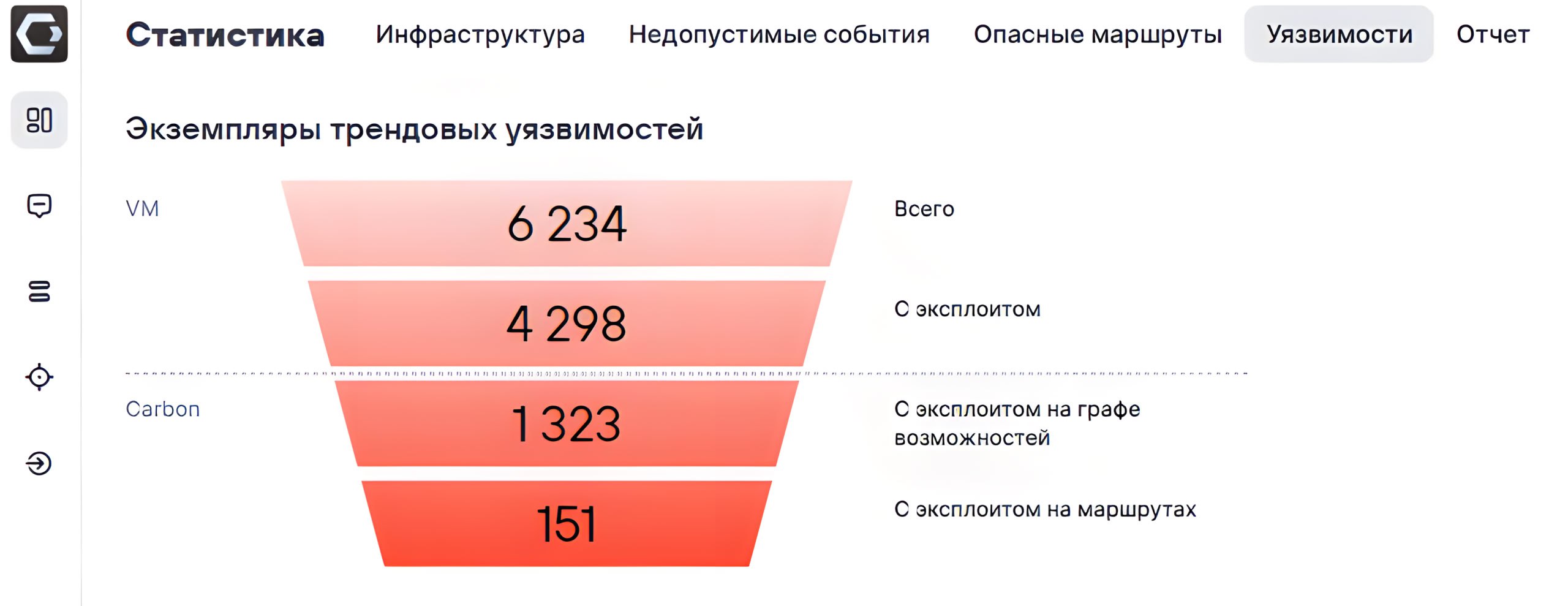

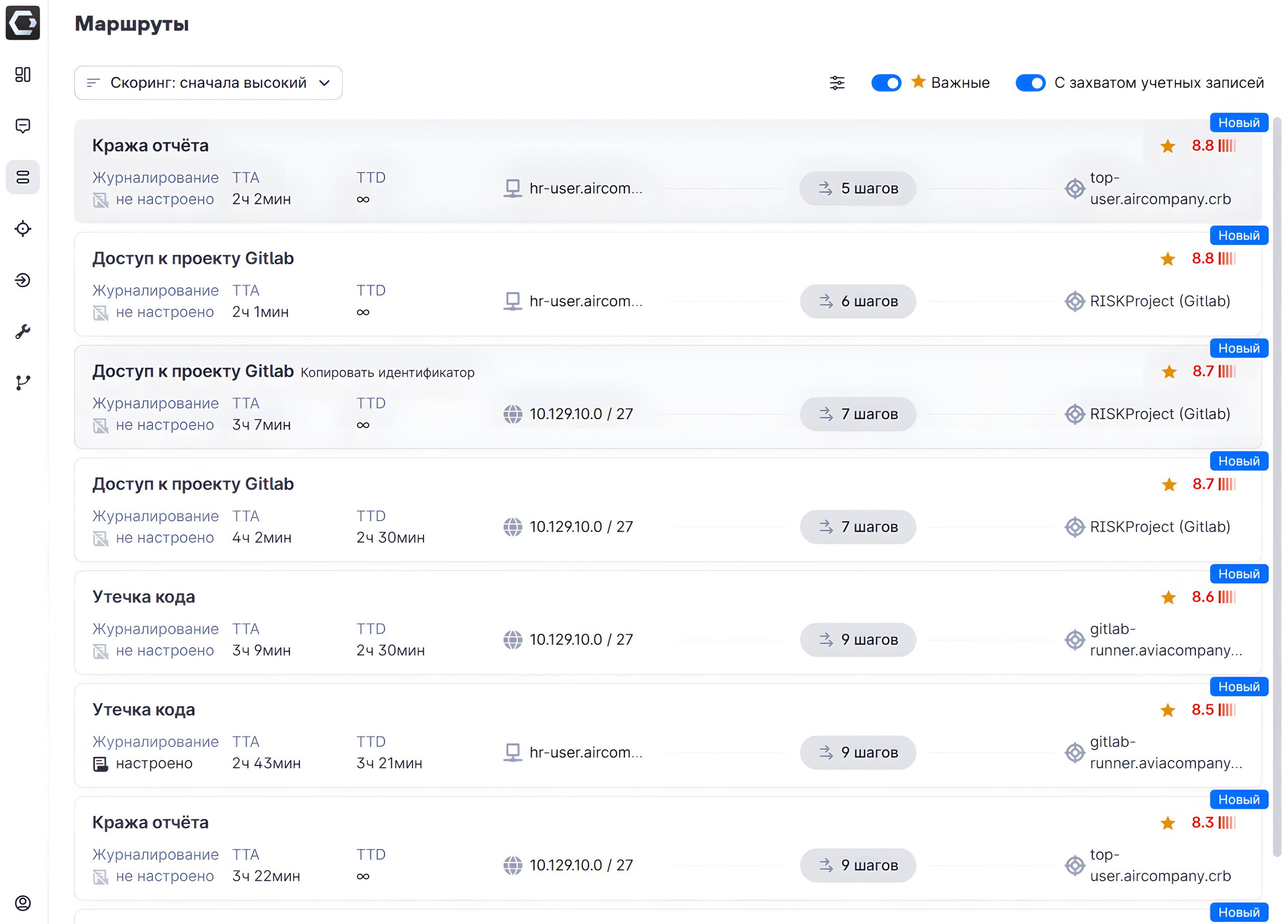

И что с этим делать? Развивать Vulnerability / Exposure Management. 😉