Наполнение и обогащение базы уязвимостей R-Vision VM. Продолжу накидывать по итогам вебинара.

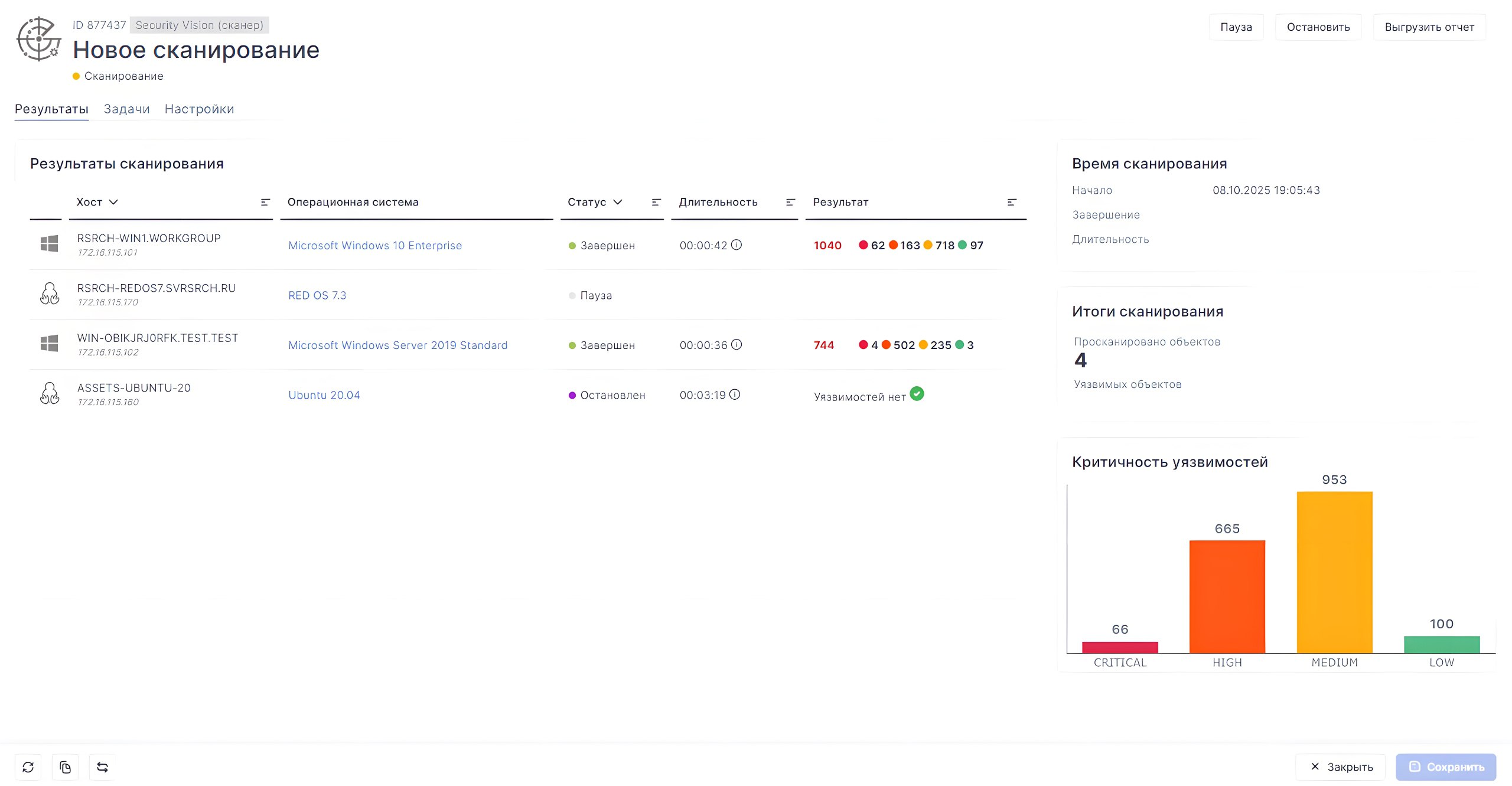

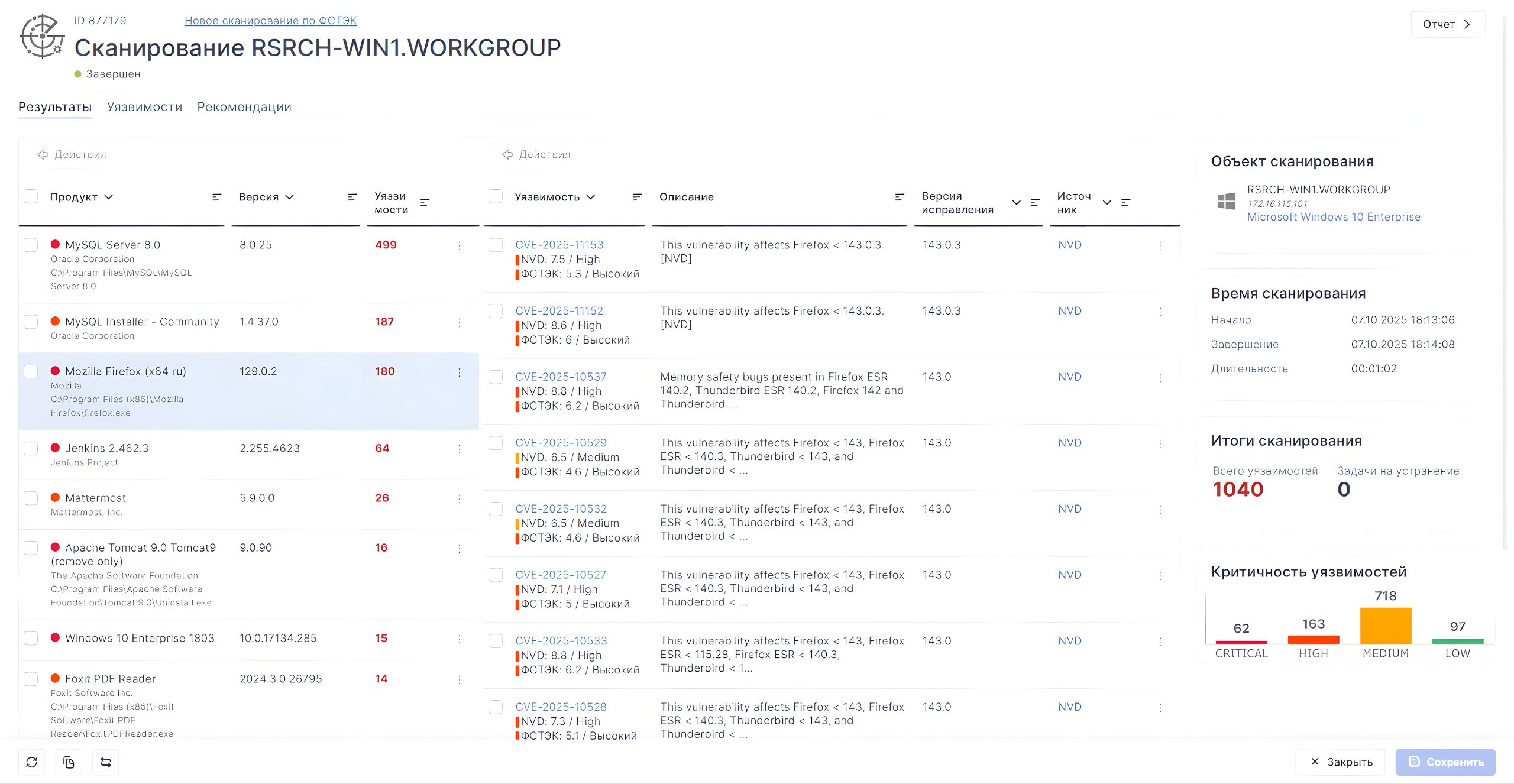

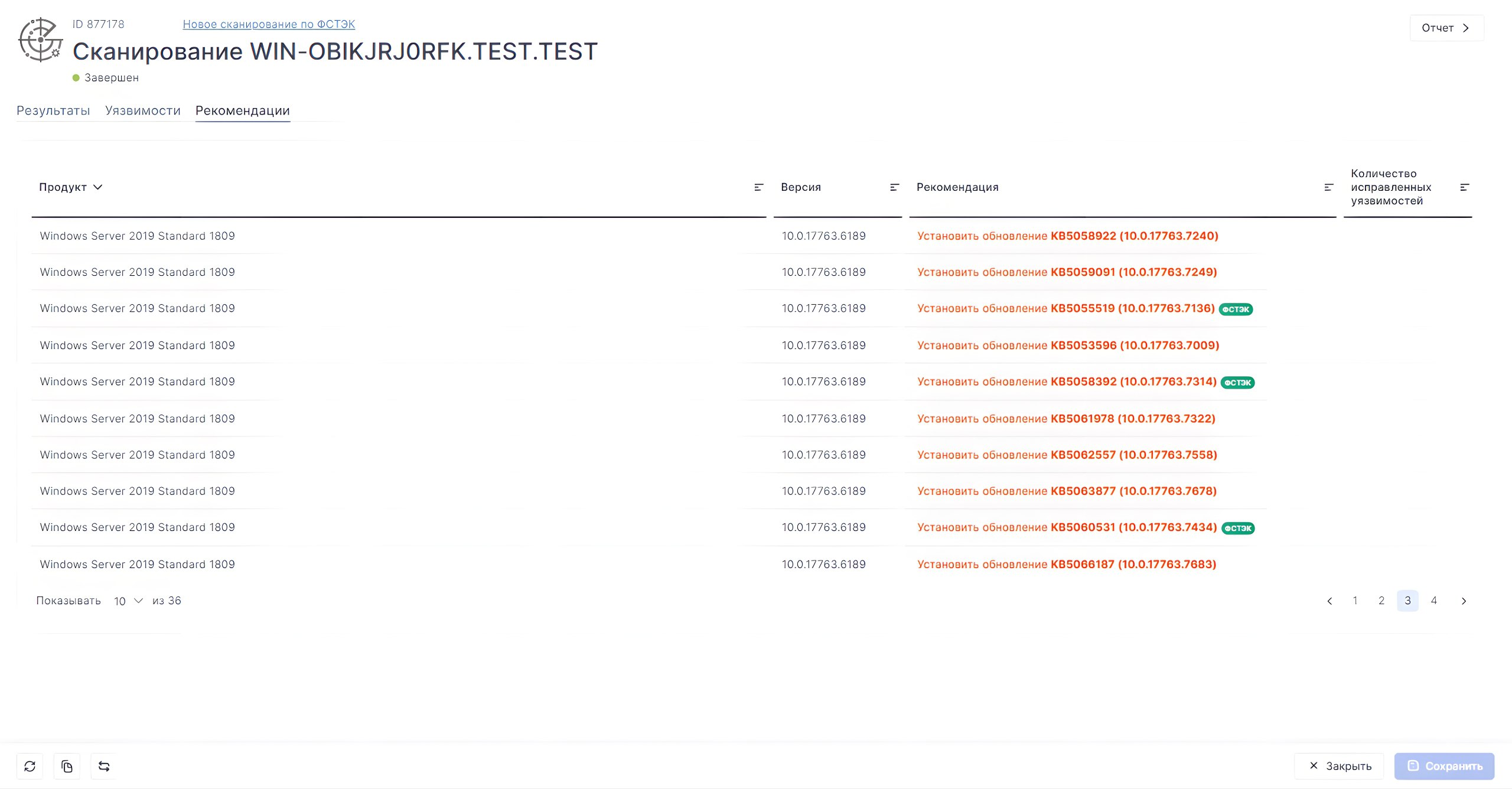

🤔 При принятии решения о том, какие детекты уязвимостей добавлять, "пляшут" от продуктов, используемых у заказчиков, трендовых уязвимостей и уязвимостей периметра.

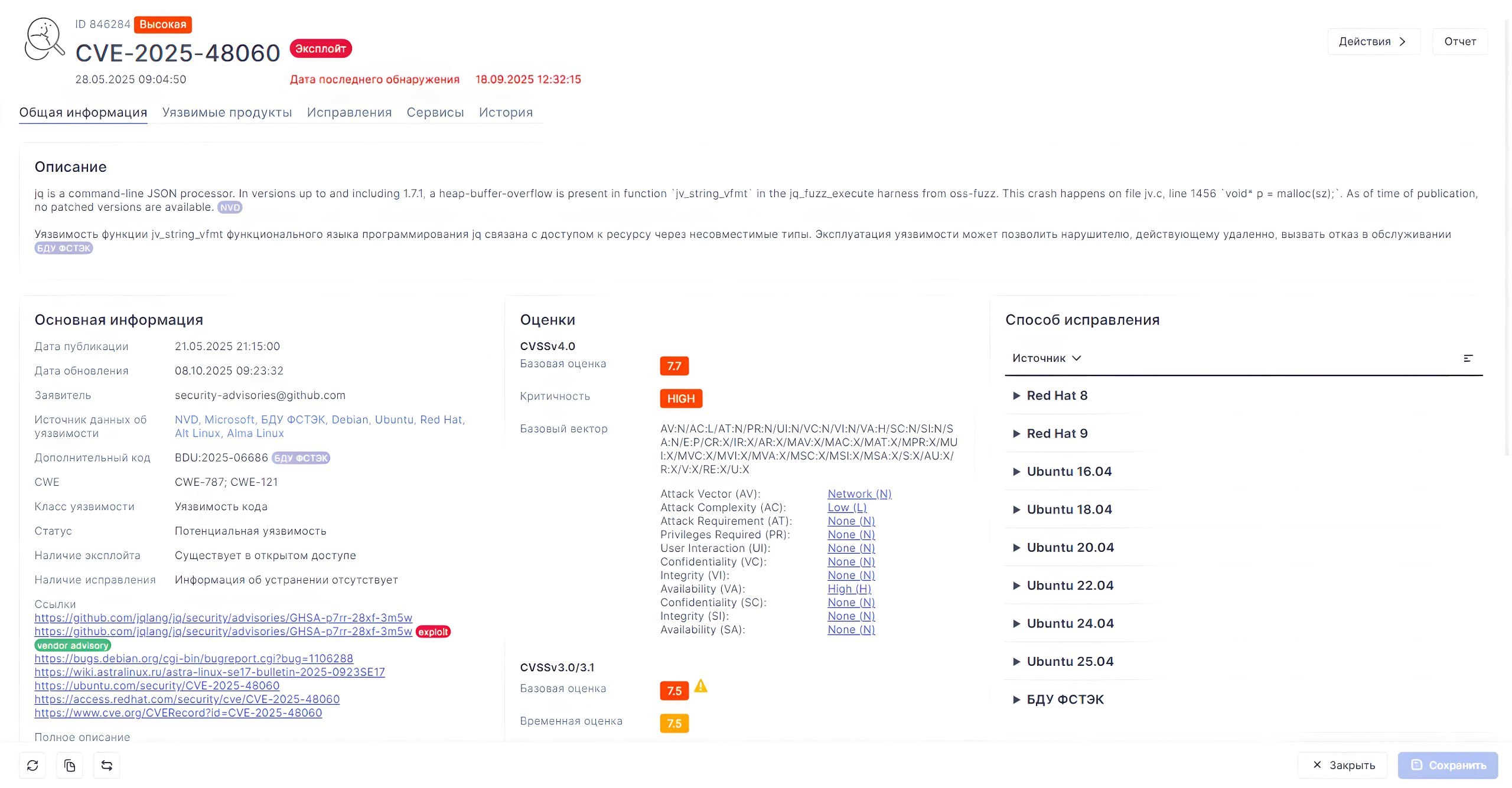

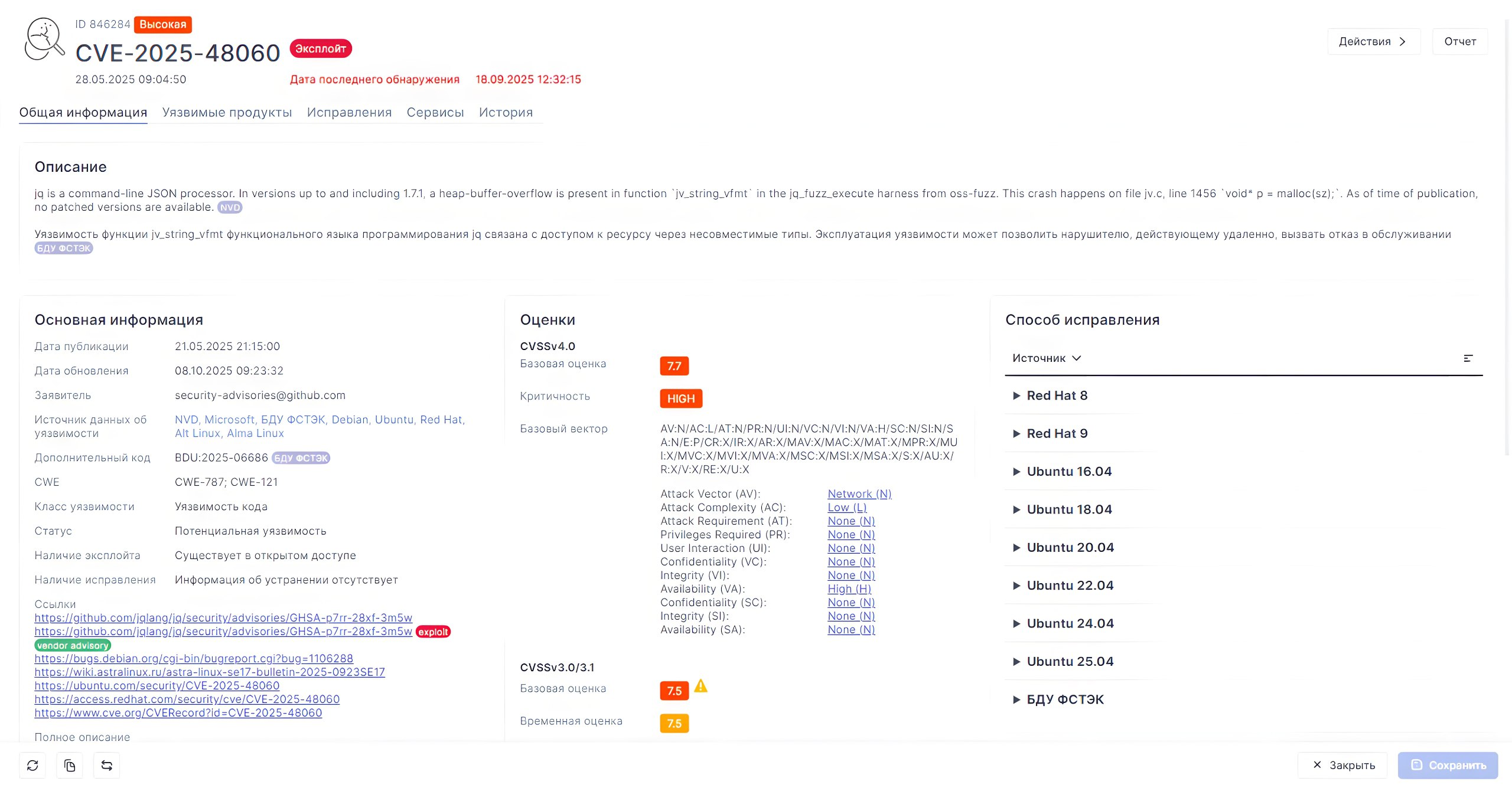

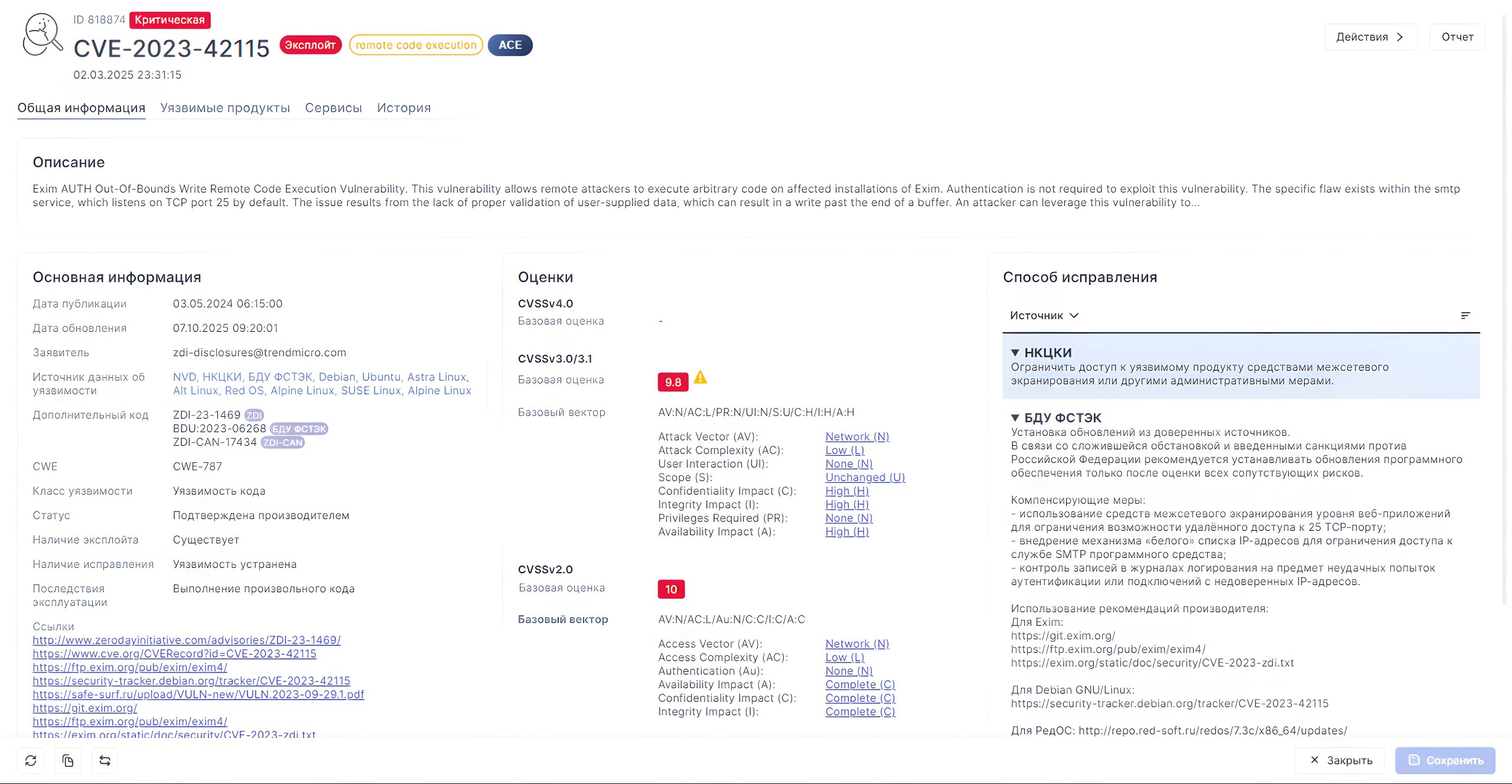

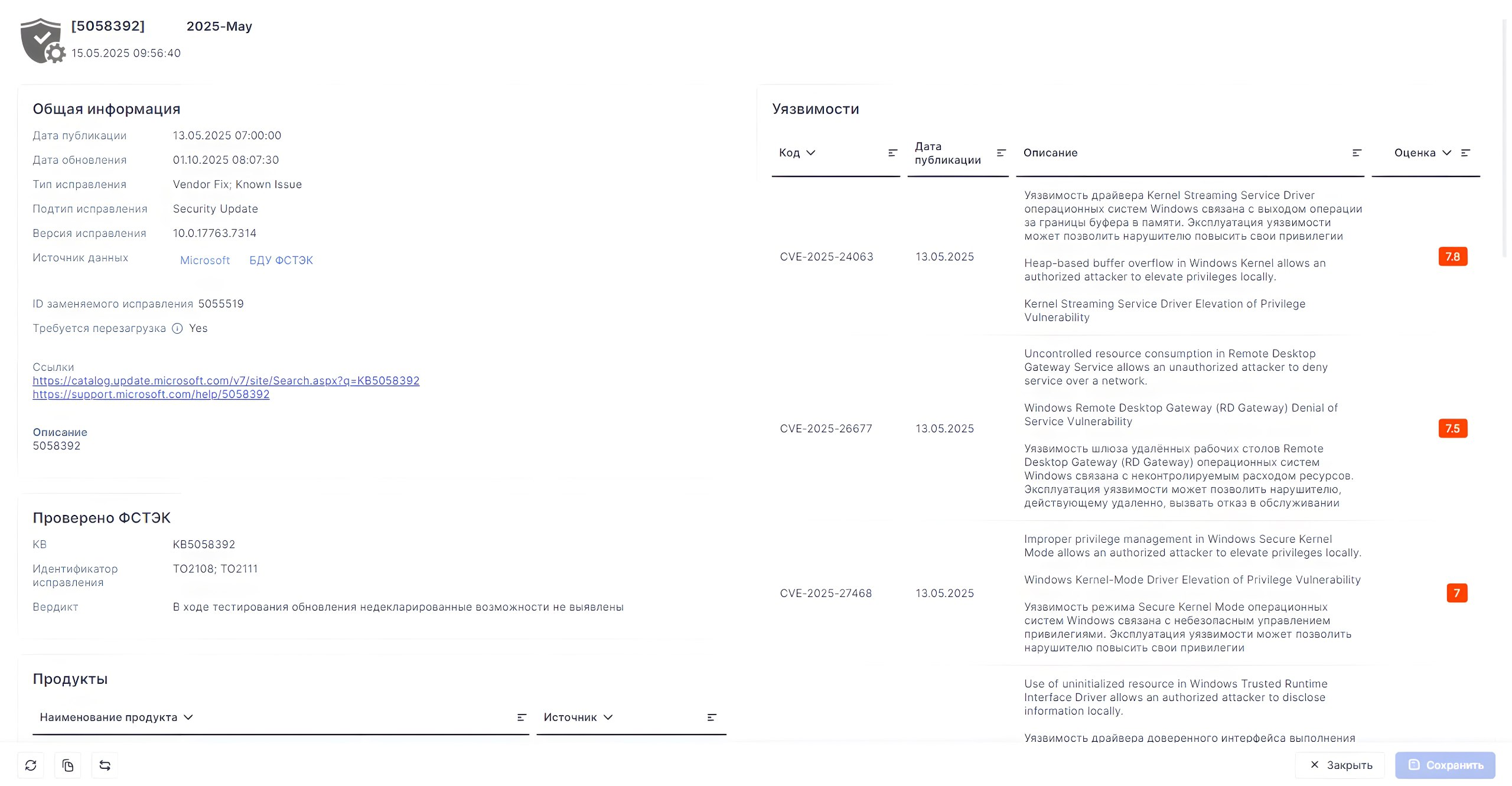

👁🗨 При формировании базы используют как открытые источники (такие как NVD и БДУ), так и закрытые - технические партнёрства и платные базы (в т.ч. по уязвимостям ушедших вендоров, таким как SAP). Состояние источников отслеживается. Правила детектирования старых уязвимостей не исключают (даже для EOL-продуктов).

📶 Добавление нового фида может быть итеративным: сначала детекты уязвимостей, потом описание, how to fix и т.п.

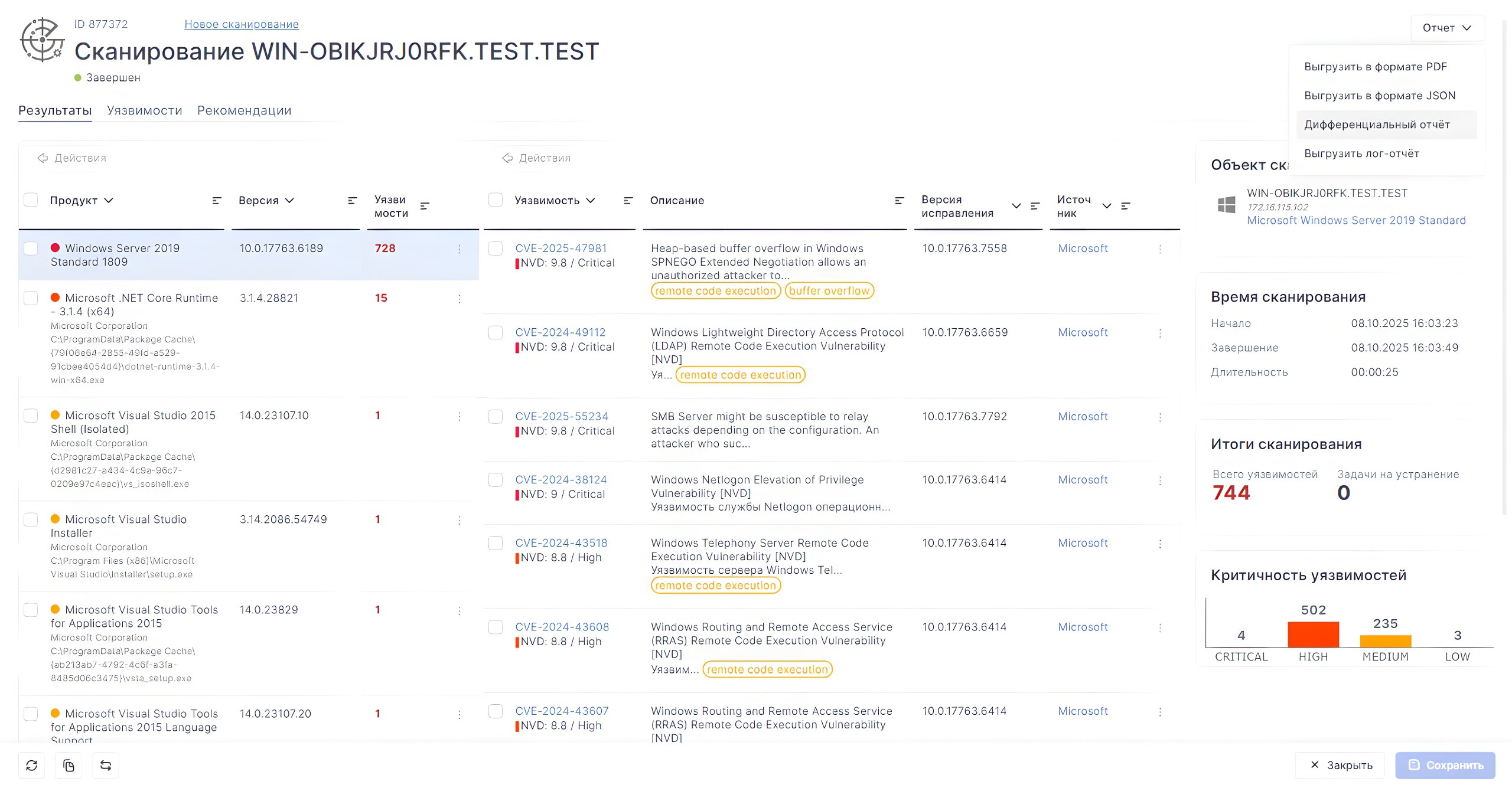

💎 Информация по уязвимостям обогащается: CVSS, EPSS, наличие эксплоитов (без ссылок), трендовость, рекомендации по устранению, русификация.

🪛 Периодически требуется правка правил детектирования со стороны R-Vision ("патчинг уязвимостей").

⏱️ Обновляют базу уязвимостей раз в сутки (будут быстрее).