"Вовка в Тридевятом царстве" - это самый VM-ный советский мультфильм. Подумалось мне после вчерашней экскурсии. 🙂

Сюжет матчится идеально:

👑 CEO Царёв (выходец из технарей) не согласен с молодым VM-щиком Вовкой, что устранять уязвимости должны только IT-шники и грозится уволить его как тунеядца.

🐡 CTO Рыбкин игнорирует эскалацию проблем по устранению уязвимостей от VM-щика, который "палец о палец не ударил, а туда же, задачи заводит".

🧝♀️ Премудрые эксперты-Василисы преподают оторванный от реальности курс по VM-у.

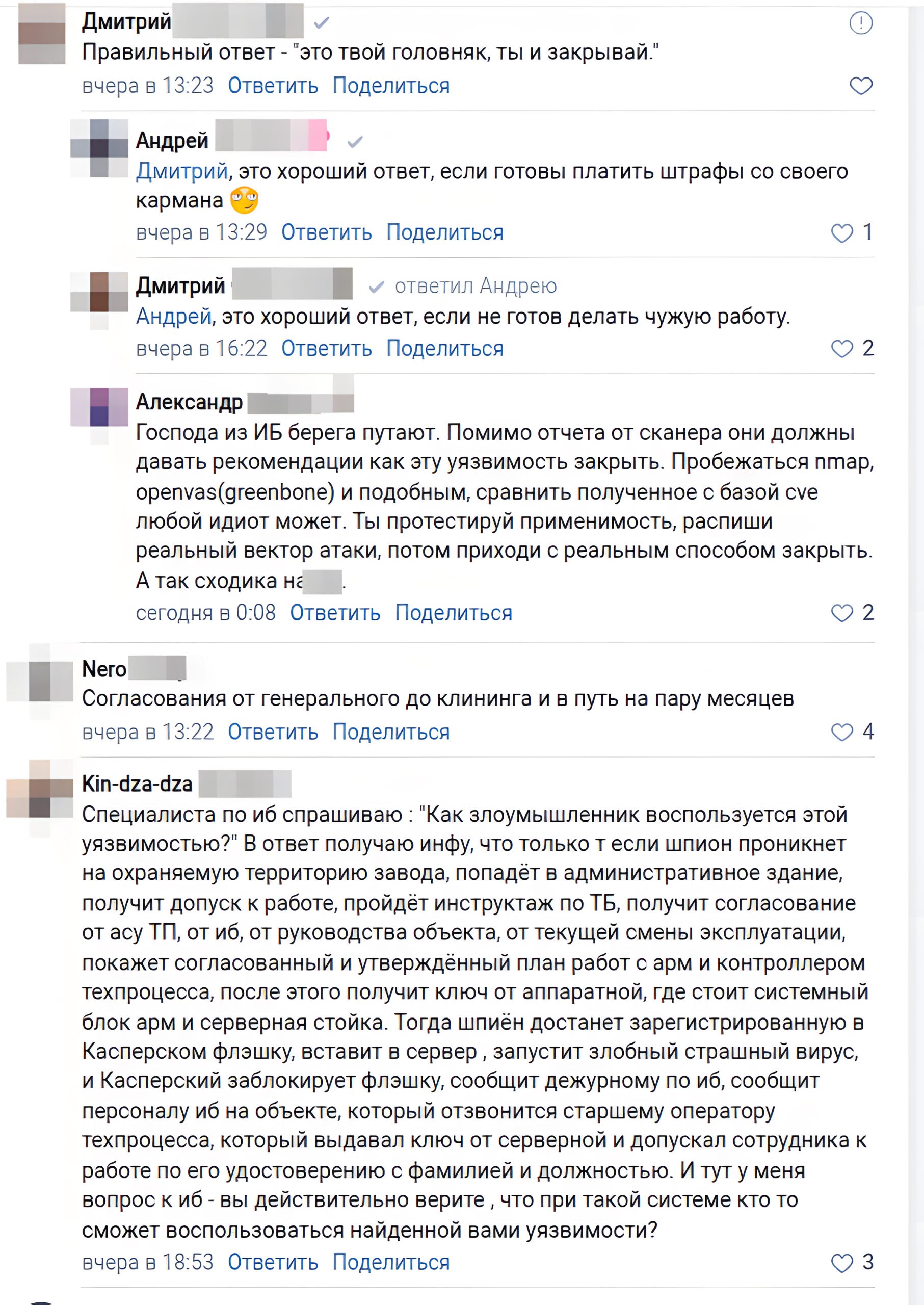

🤤 Команда "одинаковых с лица" IT-шников, выделенная для решения задач патчинга, включает дурака и саботирует VM-процесс.

🥧🔥 Лютый фейл при попытке устранить уязвимости в OT-инфраструктуре PECHKA своими силами.

📃 Определённые успехи у Вовки пошли только после изменения майндсета, изучения нормативки, формализации общения и VM-процесса. 😉