Добавлю ещё по Q&A-секции и роадмапу Alpha Systems из сегодняшнего вебинара "Эффективное управление уязвимостями: поверхность атаки и комплаенс".

Фичи роадмапа на 2026 в довольно общем виде:

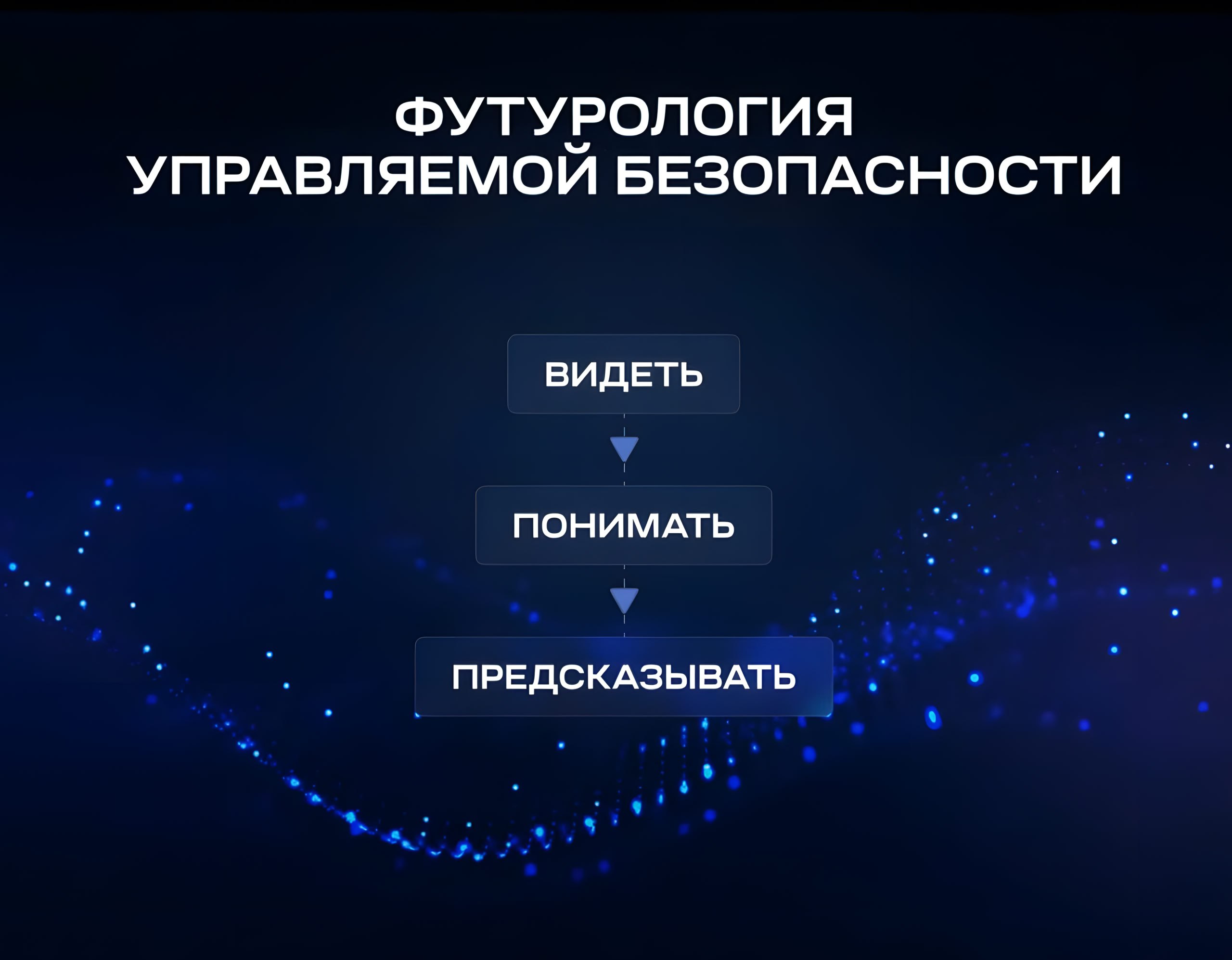

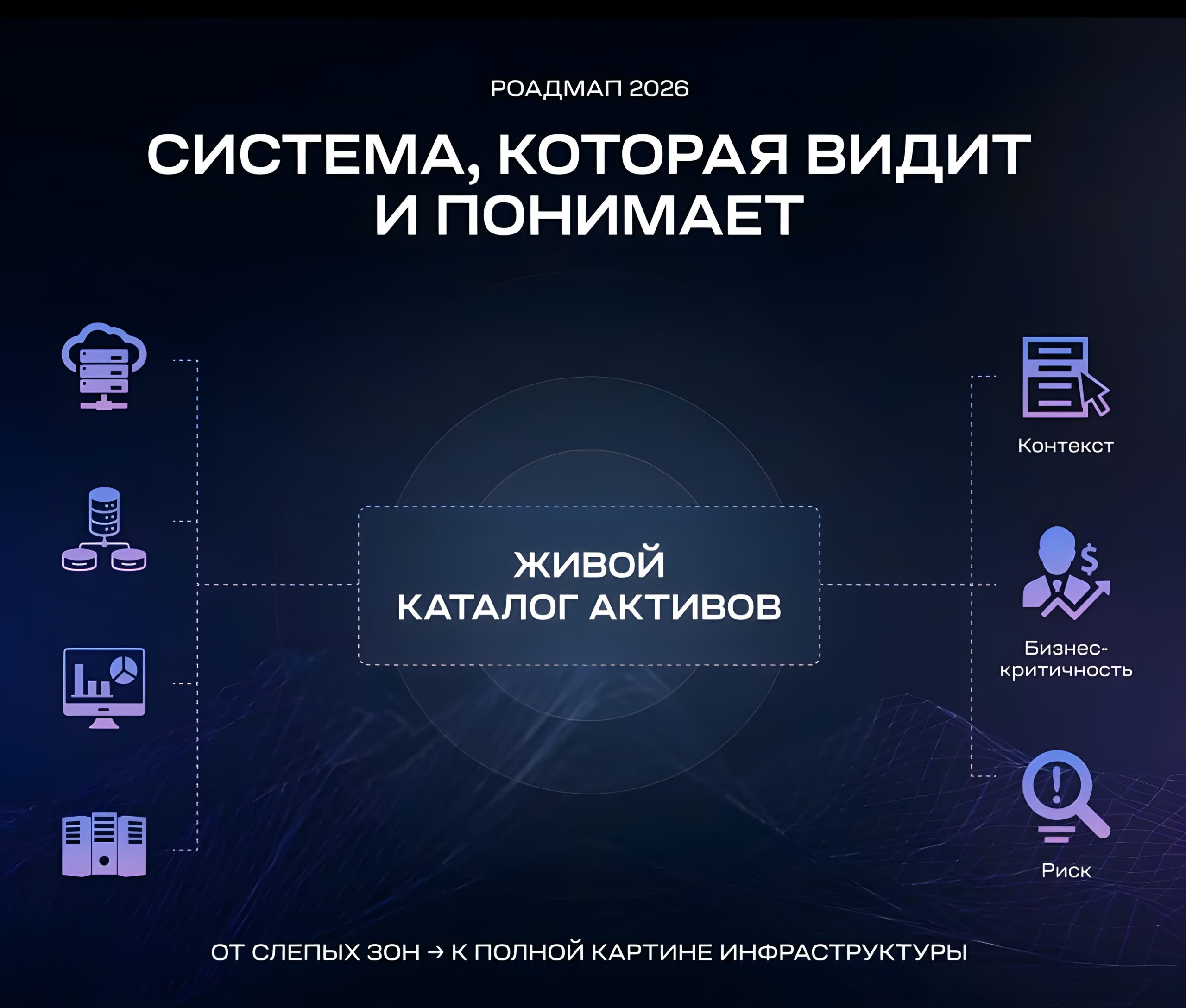

🔸 "Живой каталог активов", "Система, которая видит и понимает". Видимо, будет AI-автоматизация для актуализации описания активов.

🔸 "PREDICTIVE ECOSYSTEM", "Система, которая предсказывает и действует". Видимо, стоит ждать AI-алерты по уязвимостям и, возможно, автоматизацию действий по устранению.

Из Q&A:

🔹 Лицензируется по FQDN и по IP, перемещать можно.

🔹 Обновление сигнатур ежесуточное или ручное через встроенный механизм.

🔹 Аудит AD есть.

🔹 K8s сканируют. Контроль контейнеров Q2-3.

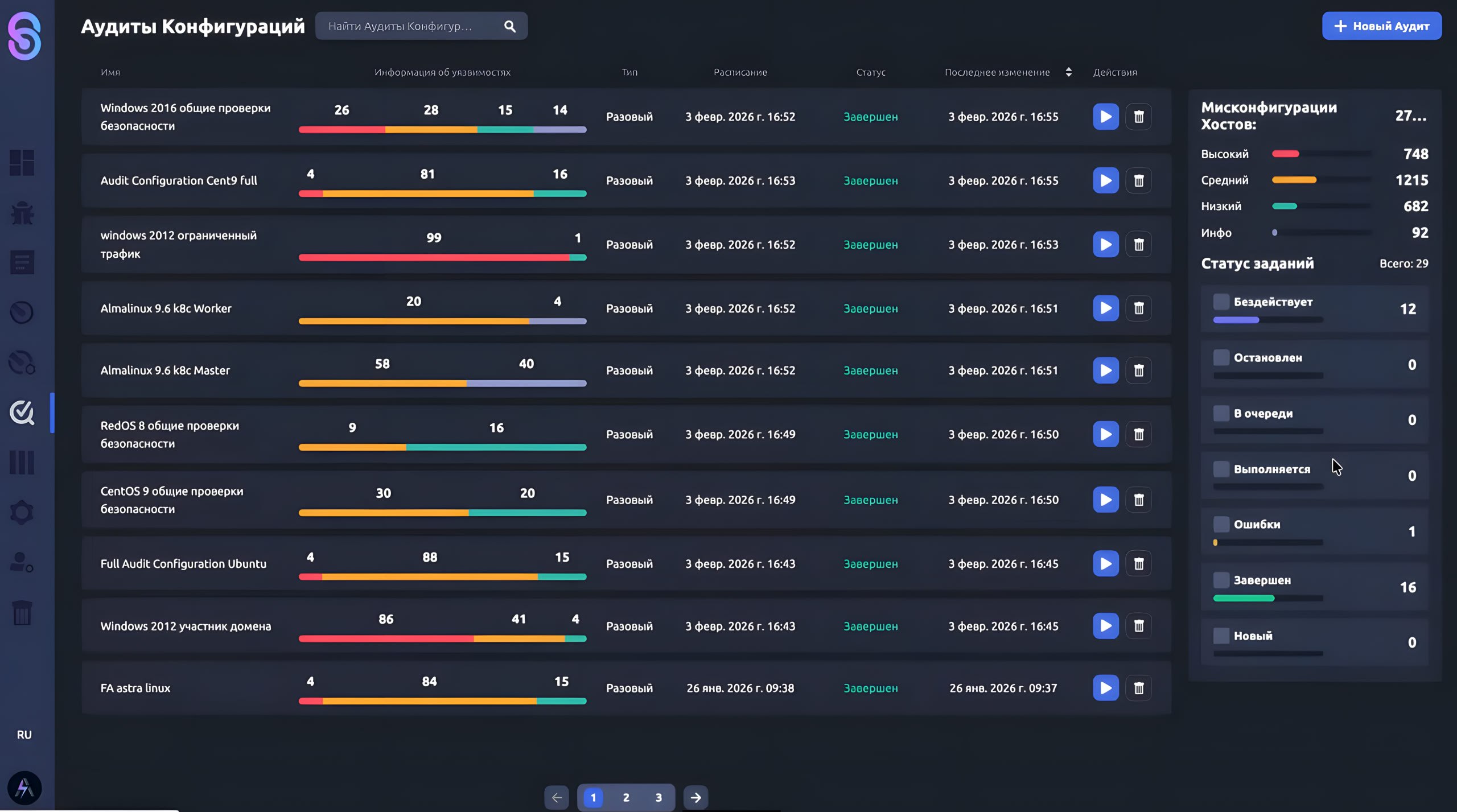

🔹 Харденинг сетевых устройств Q2-3.

🔹 Комплаенс облаков - нет и не планируется.

🔹 Настройка сканов safe/aggressive есть.

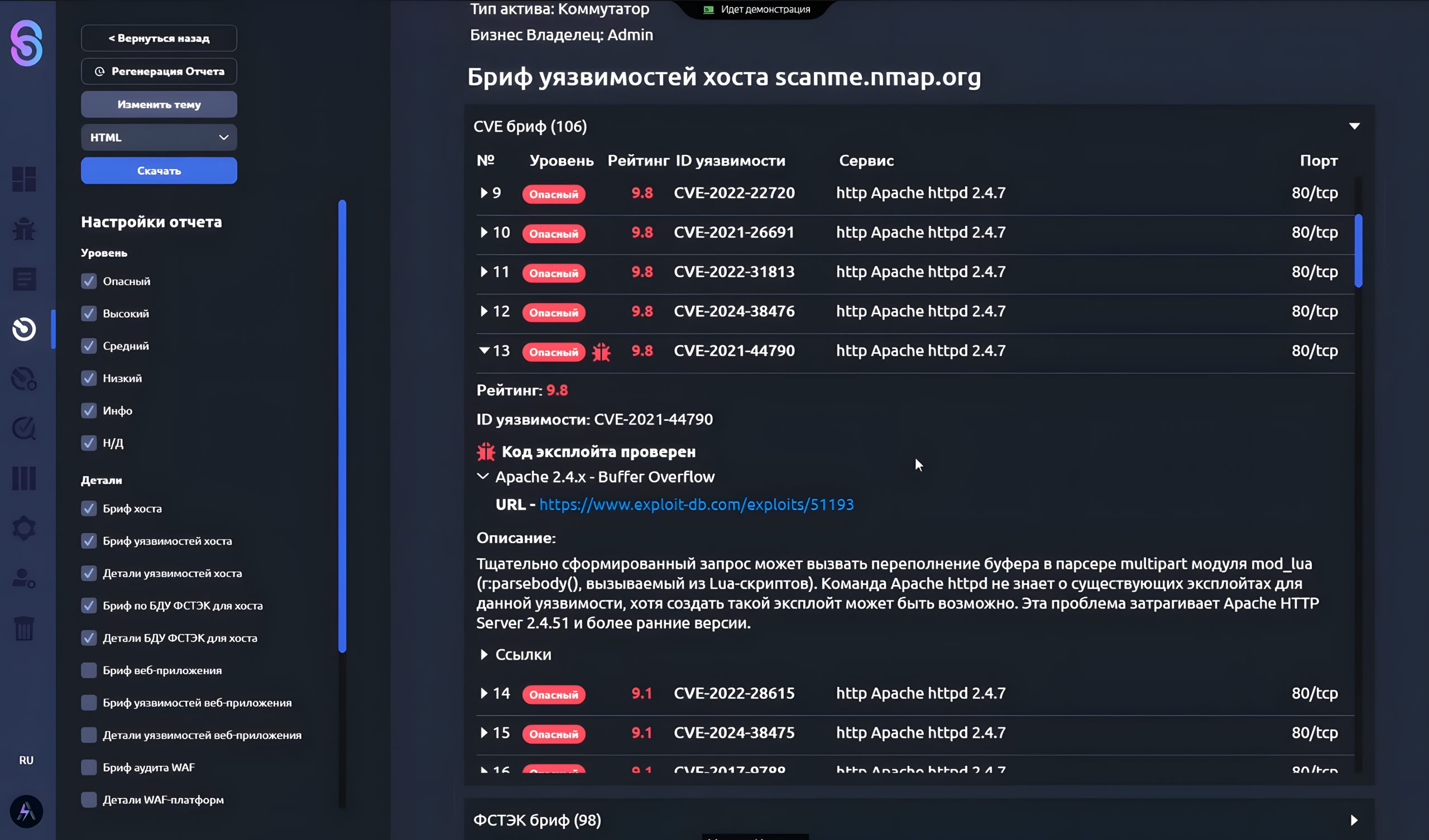

🔹 Отчёты настраиваемые. Дельта-отчётов нет, но планируется.

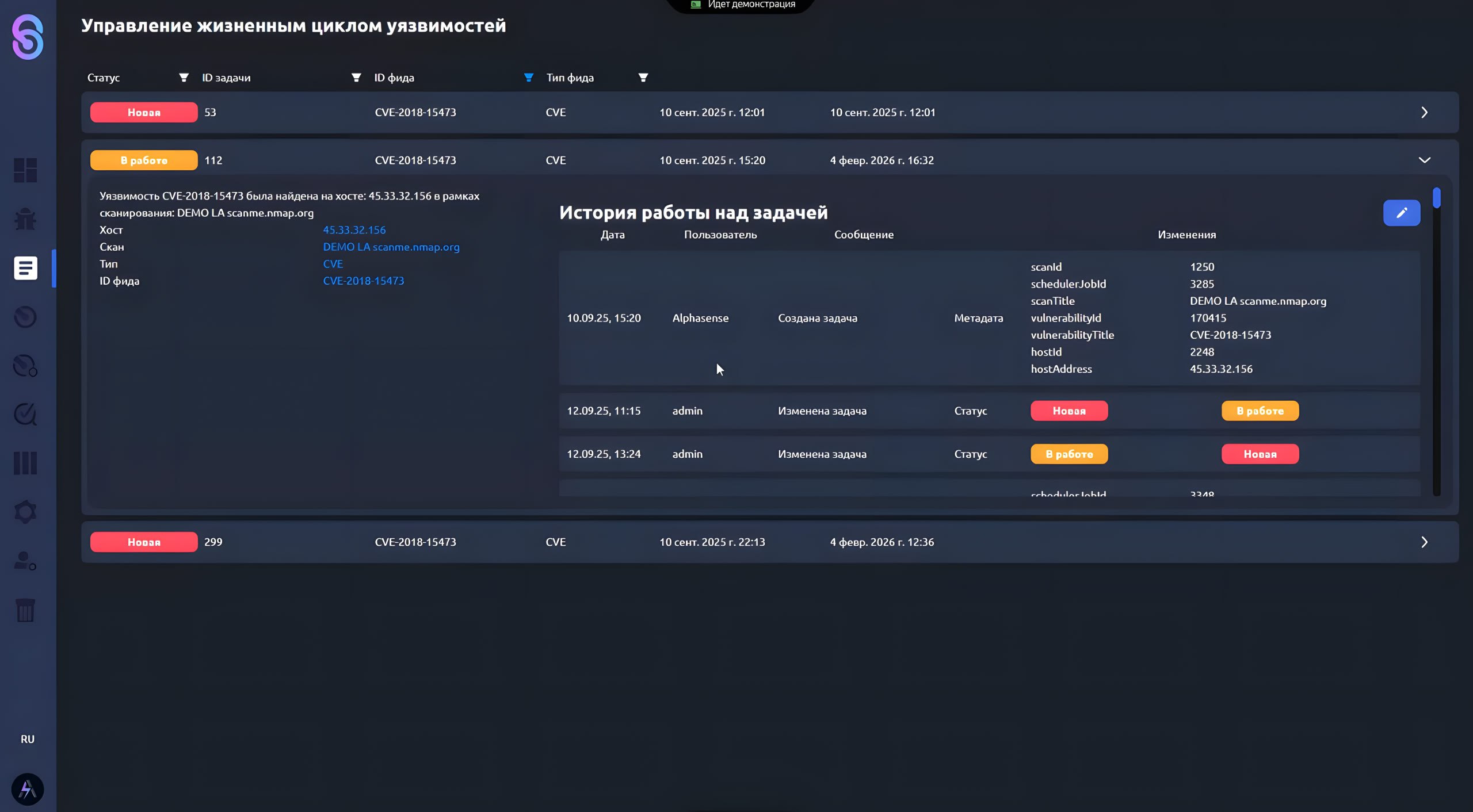

🔹 Интеграция с SIEM по rsyslog, с тикетницами по email/API (по запросу), планируют интеграцию с SECURITM SGRC.