Уязвимость RCE - Confluence (CVE-2024-21683) c публичным эксплоитами на GitHub. Для эксплуатации требуется аутентификация. Уязвимы и Confluence Data Center, и Confluence Server.

🔻 Версия 8.5.9 LTS, исправляющая уязвимость, вышла 9 мая.

🔻 23 мая, после появление описания уязвимости в NVD и тикета от Atlassian, исследователь Huong Kieu изучил патч, описал уязвимость и сообщил, что у него получилось сделать PoC. В тот же день реализации эксплоита появились на GitHub.

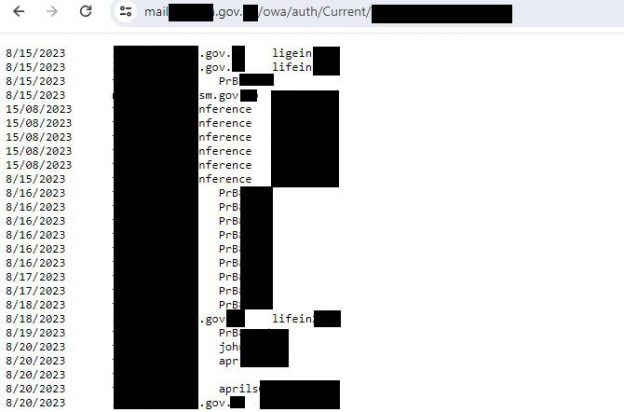

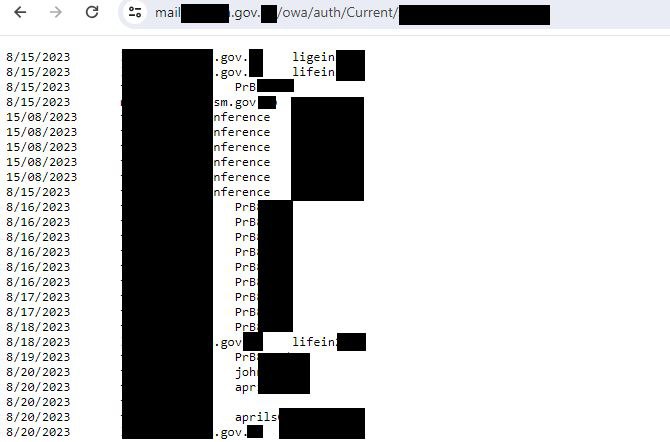

Вероятно Atlassian придерживали информацию об исправлении уязвимости, чтобы больше организаций успели обновиться до начала активной эксплуатации. Правда, у них это не вполне получилось. Видимо они случайно опубликовали тикет 15 мая, а потом убрали до 23 мая. Но поисковик по уязвимостям Vulners всё запомнил. 😉 Так что информация об уязвимости всё это время была доступна. 🤷♂️