Наверняка старая шутка, но я раньше не слышал. Единственный безопасник в организации как агент 007:

🔸 0 сотрудников,

🔸 0 бюджета на инструменты безопасности,

🔸 7 инцидентов в неделю.

Алексей Федулаев на SafeCode сегодня рассказал. 🙂

Жиза. 😅

Антон Жаболенко (CISO Wildberries) рассказывает про комплексный Continuous Vulnerability Management в сессии "Как устроена безопасность в технологически зрелой компании?" на SafeCode.

Процесс включает в себя:

🔸 различные сканирования уязвимостей (как из Интернета, так и из внутренней сети)

🔸 внутренний RedTeam

🔸 пентесты (внешние подрядчики)

🔸 RedTeam (внешние подрядчики)

🔸 внутренние аудиты

🔸 публичное bug bounty

Это источники, которые генерят поток продетектированных проблем компании, чтобы Defense команда могла итеративно и циклично эти проблемы исправлять.

Такой подход применяется преимущественно в технологически зрелых компаниях, потому что он

🔻 дорогой

🔻 сложный

🔻 тяжело найти экспертов для выстраивания

Но только таким образом можно смотреть комплексно на проблемы, которые есть в компании с точки зрения ИБ.

Если использовать одну команду исследователей (подрядчиков или in-house), у неё неизбежно будет "замыливаться глаз".

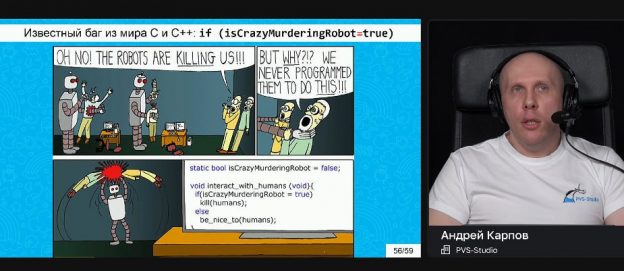

Интересный доклад Андрея Карпова "Ошибки в коде: ожидания и реальность" на SafeCode. Идея в том, что у разработчика средства анализа кода (или исследователя) могут быть ожидания по типам ошибок, которые должны часто встречаться в исследуемом коде. А на практике получается, что одни типы ошибок практически не встречаются (неинициализированные переменные, деление на ноль, выход за границу массива, присвоения вместо сравнения), либо встречаются, но практически не влияют на работу приложений (нулевые ссылки и указатели).

С другой стороны, встречаются пласты ошибок, о которых и не думали:

🔸 CWE-14 (исчезновение memset)

🔸 Повторная запись в переменную

🔸 Проверка указателя после new

🔸 Опечатки вида (А == A)

Лучше не увлекаться ошибками, которые взяты из книг, а брать их из реальной жизни (свой код, сторонний код, код с ошибками, присланный пользователями анализатора).

Важно не фокусироваться на анализе потока данных и не делать инструмент анализа однобоким.

Через 20 минут начинается SafeCode 2024. Уютный канальчик "Управление Уязвимостями и прочее" в информационных партнерах этого мероприятия. 🙂 Так что буду смотреть трансляцию и, возможно, что-то комментировать по ходу. На скриншотике доклады первого дня, которые я себе наметил на посмотреть.

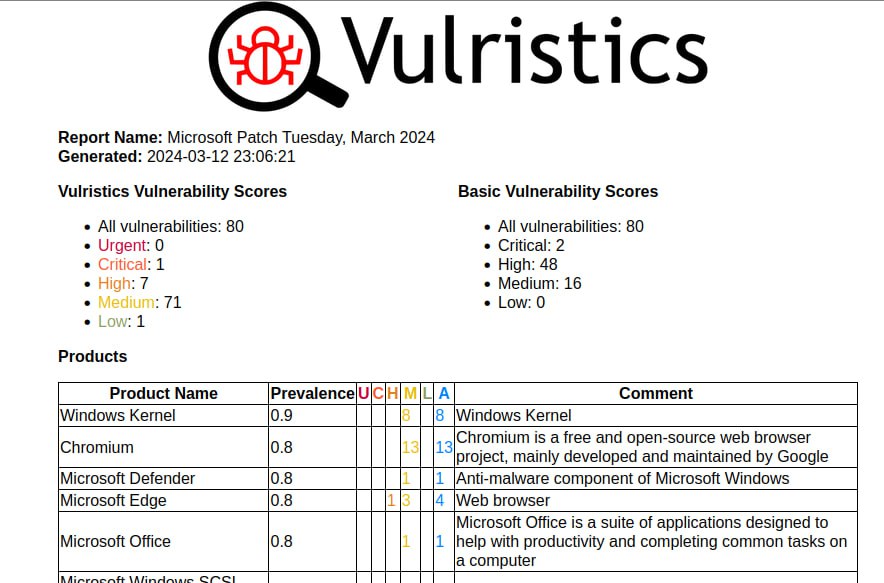

Первые впечатления от мартовского Microsoft Patch Tuesday. Пока ничего откровенно критичного не просматривается. Всего 80 уязвимостей, включая 20 добавленных между февральским и мартовским MSPT.

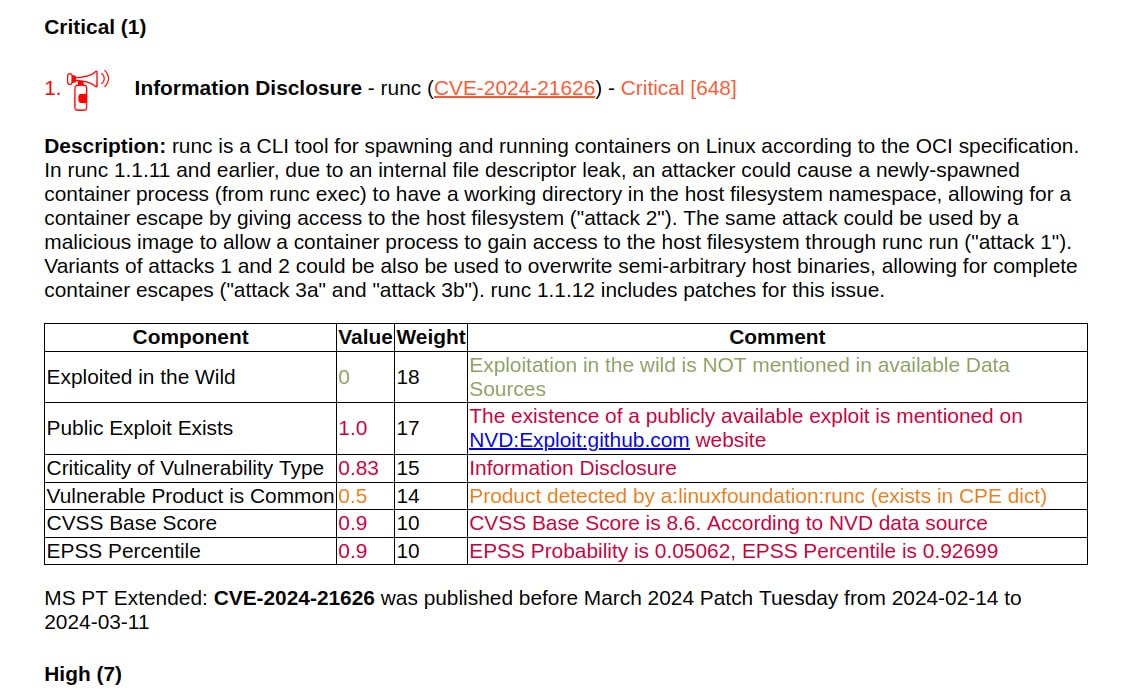

С PoC-ом всего одна:

🔻 Information Disclosure - runc (CVE-2024-21626). Она позволяет реализовать побег из контейнера. Причём тут Microsoft? Уязвимость исправили в Azure Kubernetes Service и CBL-Mariner (внутренний Linux дистрибутив Microsoft).

Для остальных пока нет признаков активной эксплуатации или наличия PoC-а.

Можно обратить внимание на следующее:

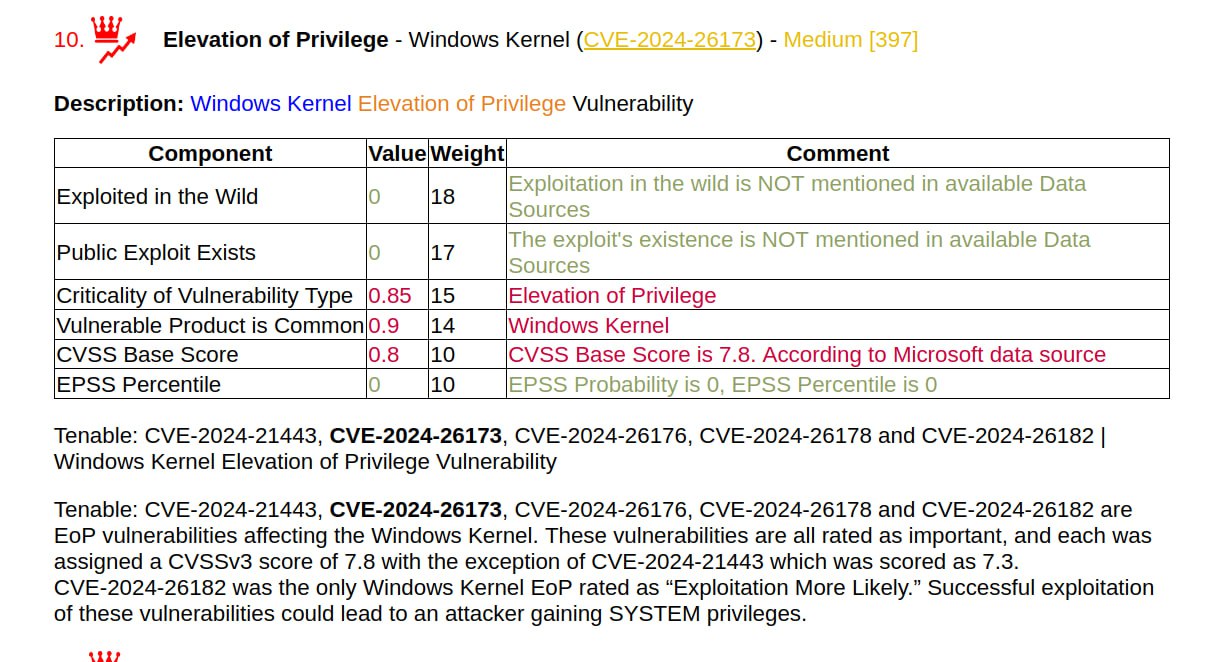

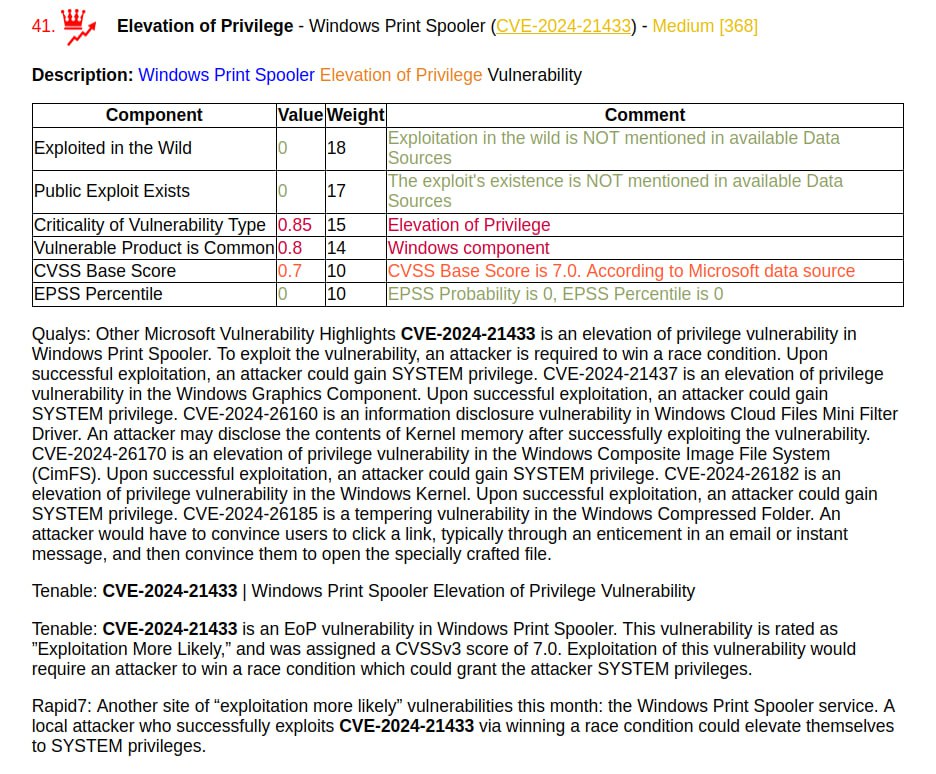

🔸 Elevation of Privilege - Windows Kernel (CVE-2024-21443, CVE-2024-26173, CVE-2024-26176, CVE-2024-26178, CVE-2024-26182). Их частенько доводят до практической эксплуатации в последнее время. Сюда же Elevation of Privilege - Windows Print Spooler (CVE-2024-21433).

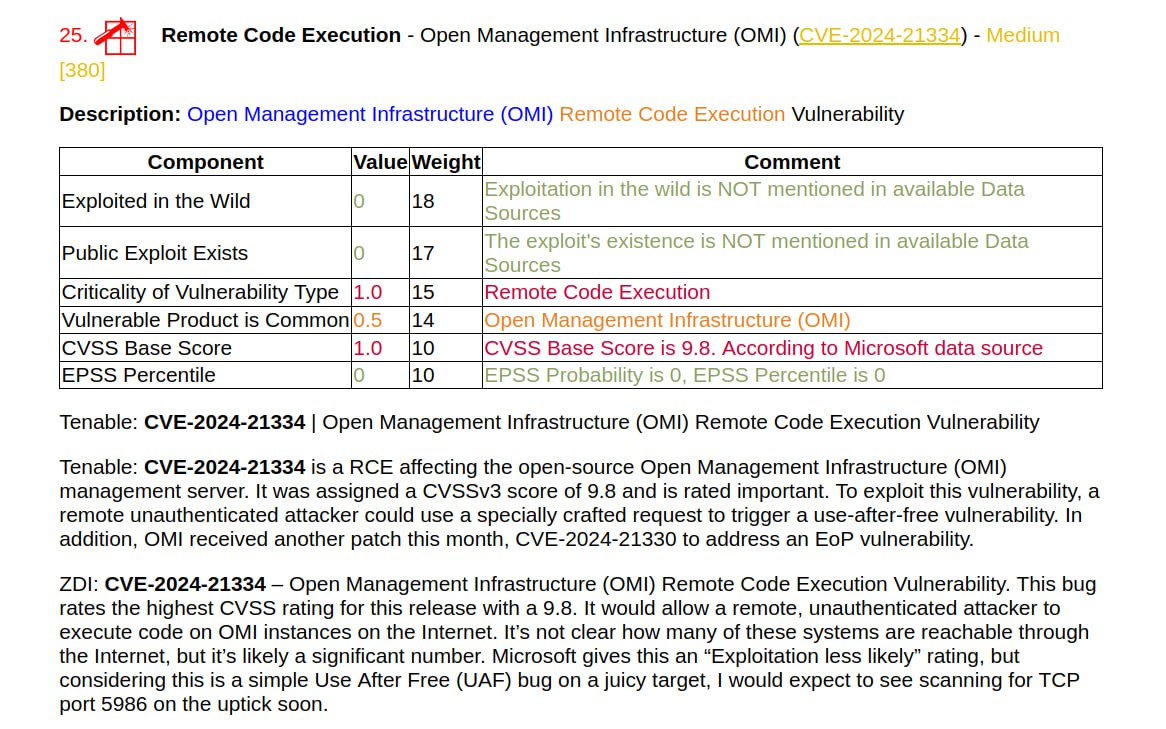

🔸 Remote Code Execution - Open Management Infrastructure (OMI) (CVE-2024-21334). CVSS 9.8 и ZDI пишут, что "она позволит удаленному, неавторизованному злоумышленнику выполнить код на инстансах OMI в Интернете". Возможно их и правда в интернет часто выставляют, требует ресёрча. 🤷♂️

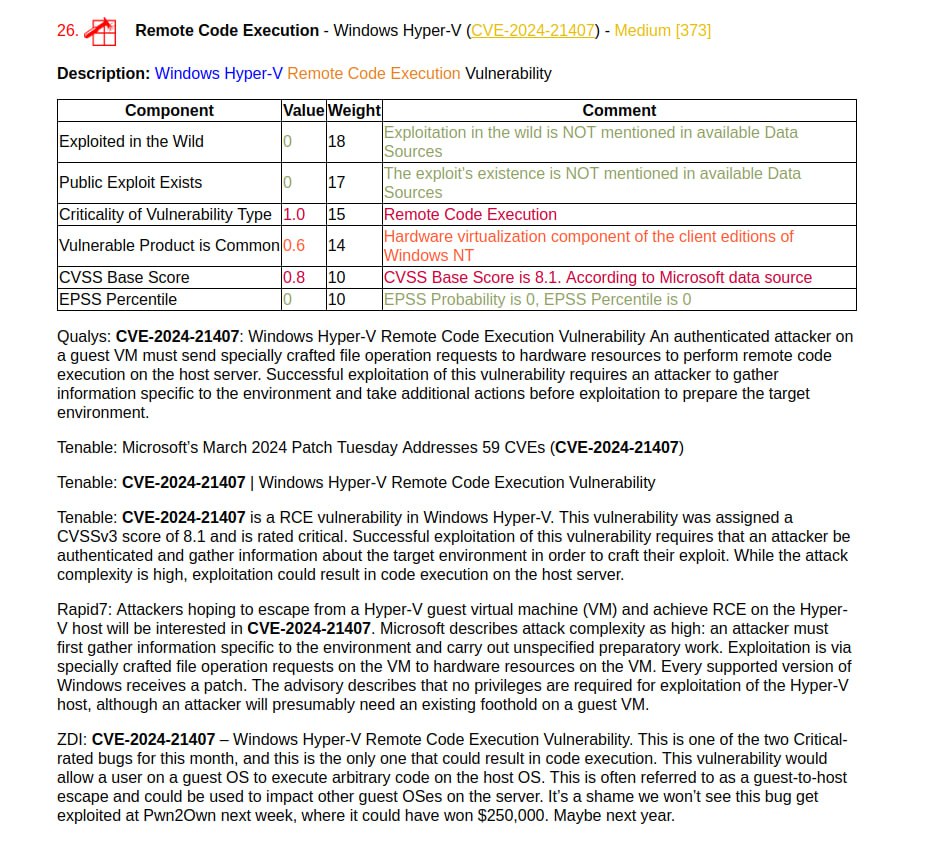

🔸 Remote Code Execution - Windows Hyper-V (CVE-2024-21407). Эту "guest-to-host escape" уязвимость подсветили вообще все: Qualys, Tenable, Rapid7, ZDI.

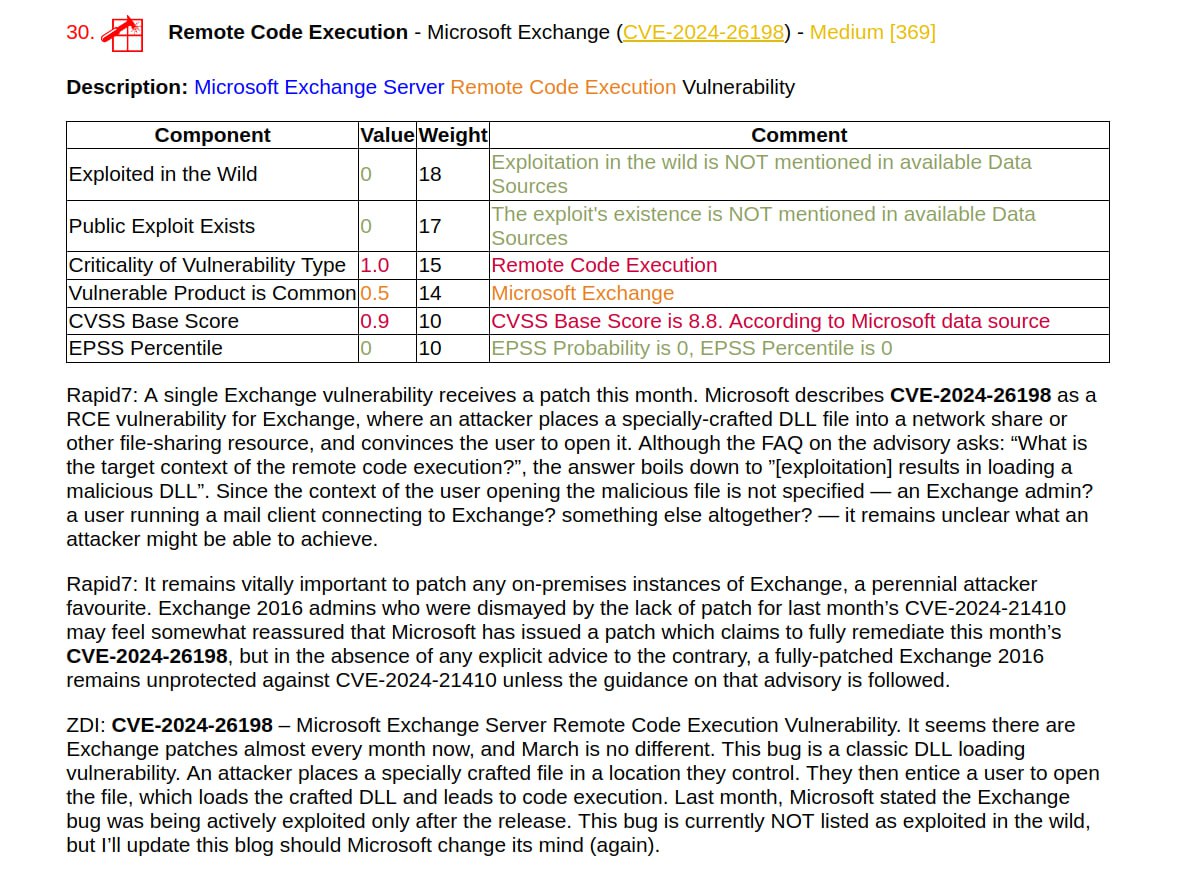

🔸 Remote Code Execution - Microsoft Exchange (CVE-2024-26198). Уязвимость типа "DLL loading". Детали пока неясны, но я не удивлюсь если по ней скоро будет подробный write-up.

Наблюдаю за историей с блокировкой продуктов КриптоПро компанией Apple.

"Компания Apple заблокировала приложения нашей разработки в AppStore и отозвала сертификат подписи кода продуктов для операционных систем MacOS."

Судя по тому, что компания КриптоПро выпустила новые версии дистрибутивов и инструкции по установке КриптоПро CSP, Chromium GOST и Ngate client, работу продуктов под MacOS удалось восстановить. Надолго ли? Посмотрим.

"Проблема доступности наших приложений для iOS в процессе решения."

Вижу позитивный момент в том, что Apple перешли к прямым блокировкам продуктов отечественных разработчиков. Очередной прозрачный намёк российским компаниям и организациям, что производить корпоративные закупки продукции Apple не нужно и ничего кроме проблем это не принесёт.

Microsoft могут в любой момент заняться аналогичными блокировками. Так что в среднесрочной перспективе альтернатив российским Linux-ам не просматривается. 🤷♂️

Повелитель CVEшек: кризис NVD. На сайте NVD сейчас висит баннер:

"NIST в настоящее время работает над созданием консорциума для решения проблем программы NVD и разработки улучшенных инструментов и методов. Во время этого перехода вы увидите временные задержки в анализе. Приносим извинения за неудобства и просим вас проявить терпение, пока мы работаем над улучшением программы NVD."

Фактически это привело к тому, что NVD полностью прекратили обогащать данные по CVE (CVSS, CWE, CPE). И в мировом около-VM-ном комьюнити нарастают панические настроения. Все привыкли использовать общедоступный контент NVD и относились к его обновлению как к чему-то разумеющемуся. Оказалось, что всё может прекратиться и разбираться откуда брать технические данные для каждой уязвимости придётся самим. 🤷♂️ Самоорганизовываться, как детишкам в "Повелителе мух" Голдинга. 🙂🐚🐷🪰

Я пока верю, что это временные трудности, которые решатся реорганизацией NVD. Но если нет, то занятно будет посмотреть к чему это приведёт. 🌝

Это мой личный блог. Всё, что я пишу здесь - моё личное мнение, которое никак не связано с моим работодателем. Все названия продуктов, логотипы и бренды являются собственностью их владельцев. Все названия компаний, продуктов и услуг, упоминаемые здесь, упоминаются только для идентификации. Упоминание этих названий, логотипов и брендов не подразумевает их одобрения (endorsement). Вы можете свободно использовать материалы этого сайта, но было бы неплохо, если бы вы разместили ссылку на https://avleonov.ru и отправили мне сообщение об этом на me@avleonov.com или связались со мной любым другим способом.