Прожектор по ИБ, выпуск №4 (24.09.2023). Записали вчера очередной эпизод, состав тот же:

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

0:35 Как зашёл прошлый эпизод

2:08 Лев и Максим делятся впечатлениями от Kazan Digital Week

7:06 На какие мероприятия по ИБ мы ходим

11:06 Приостановка сертификата ФСТЭК на Dr.Web Enterprise Security Suite

19:04 Cisco покупает Splunk

25:59 Про RCE уязвимость BDU:2023-05857 в модулe landing CMS "1С-Битрикс: Управление сайтом".

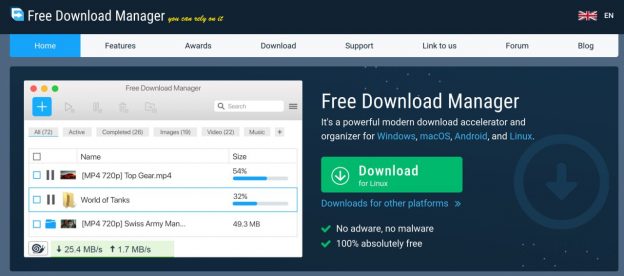

30:02 Новые подробности инцидента с FDM и скрипт для детекта

32:21 Занятные моменты детектирования Linux уязвимостей на примере CVE-2022-1012, RPM-based дистрибутивы и импортозамещение

44:02 Прощание от Mr. X