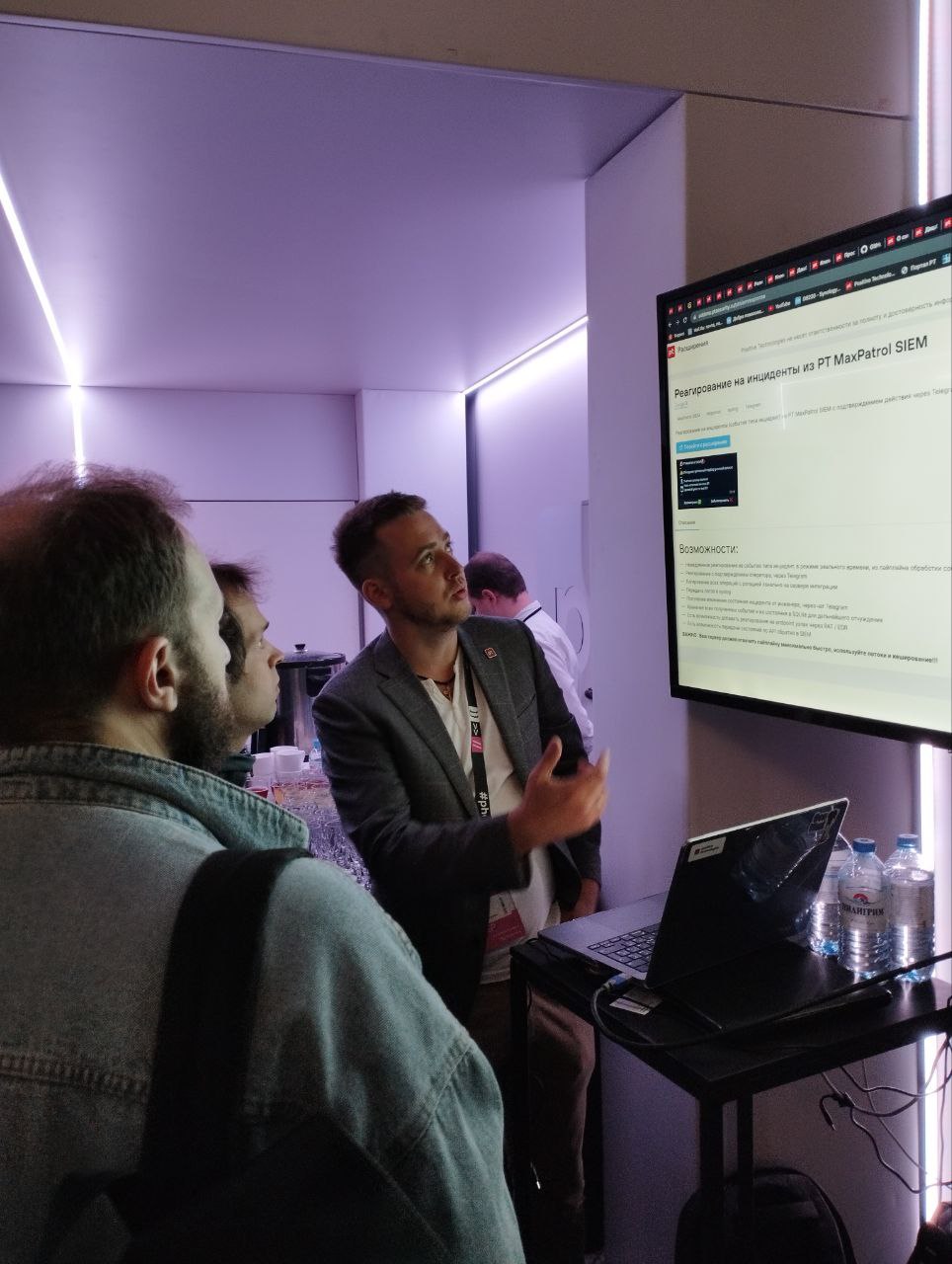

Вчера на PHDays 12 посетил "тайную комнату", в которой показывали продукты PT. Приятно пообщались про MaxPatrol VM, в основном в части реализации оценки критичности уязвимостей по методике ФСТЭК.

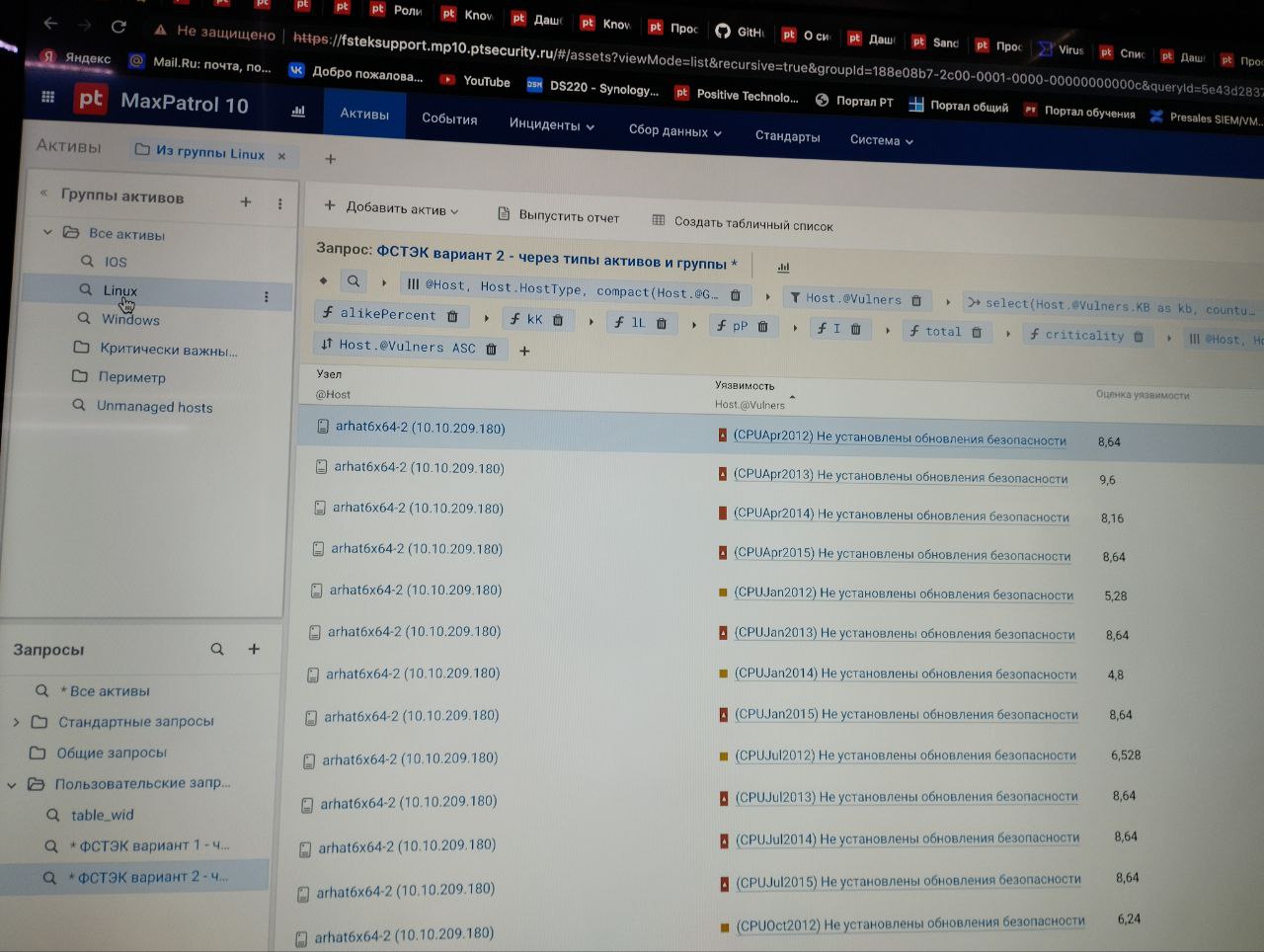

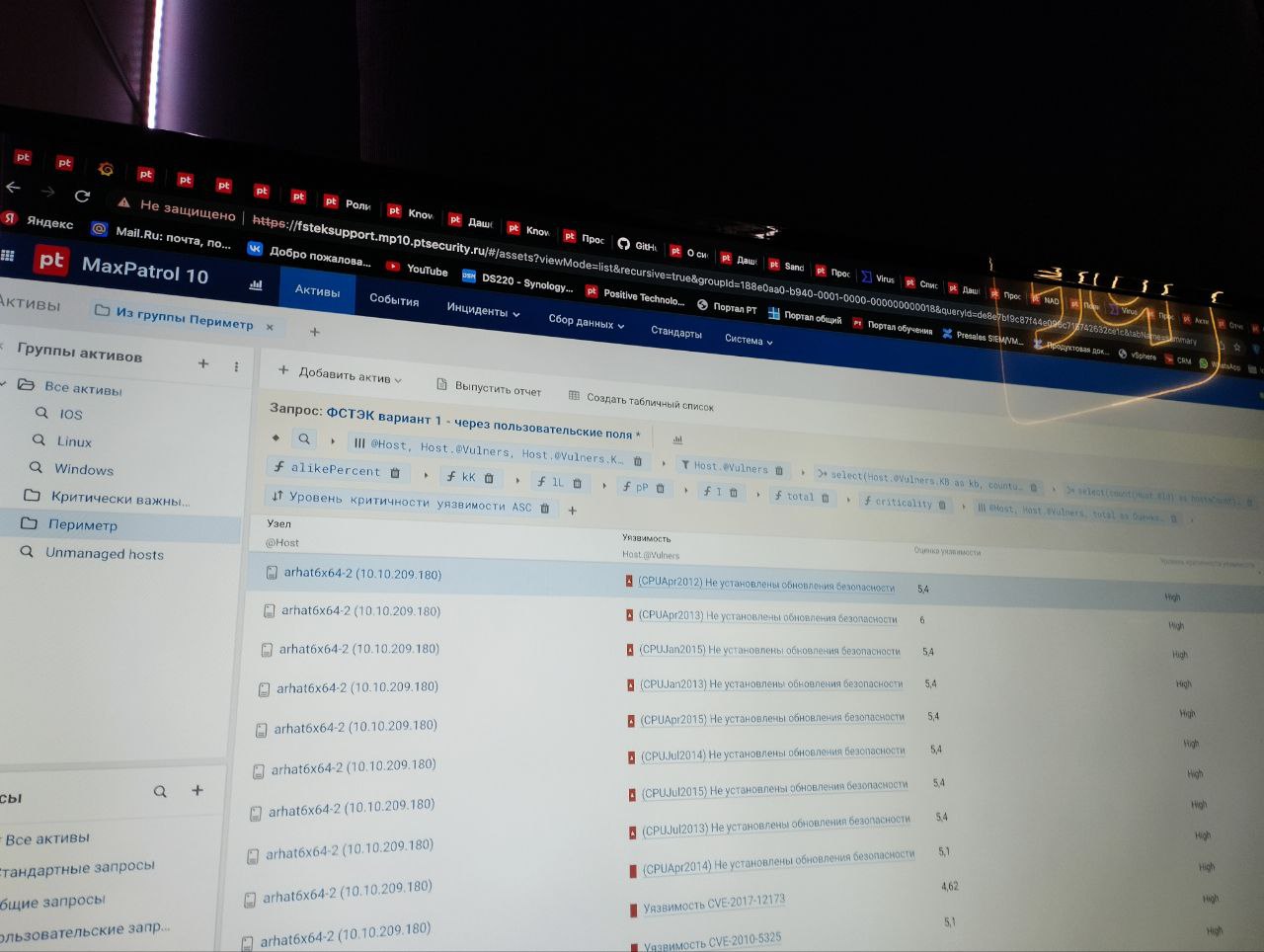

Сейчас это реализовано через PDQL запросы, в которые добавили математические функции. Есть 2 варианта:

1. Через активы и группы. За счёт группы можно показать находится ли хост в DMZ, либо внутри. Но если с этим бардак и опубликованные активы могут находиться в произвольных сетках, то тут уж сами виноваты. 😏

2. Через пользовательские поля в карточке уязвимости. Практически ручной способ.

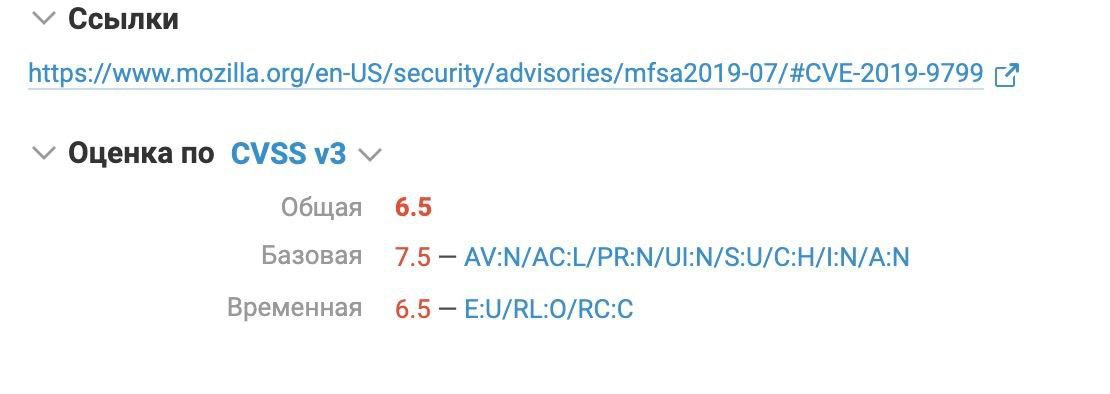

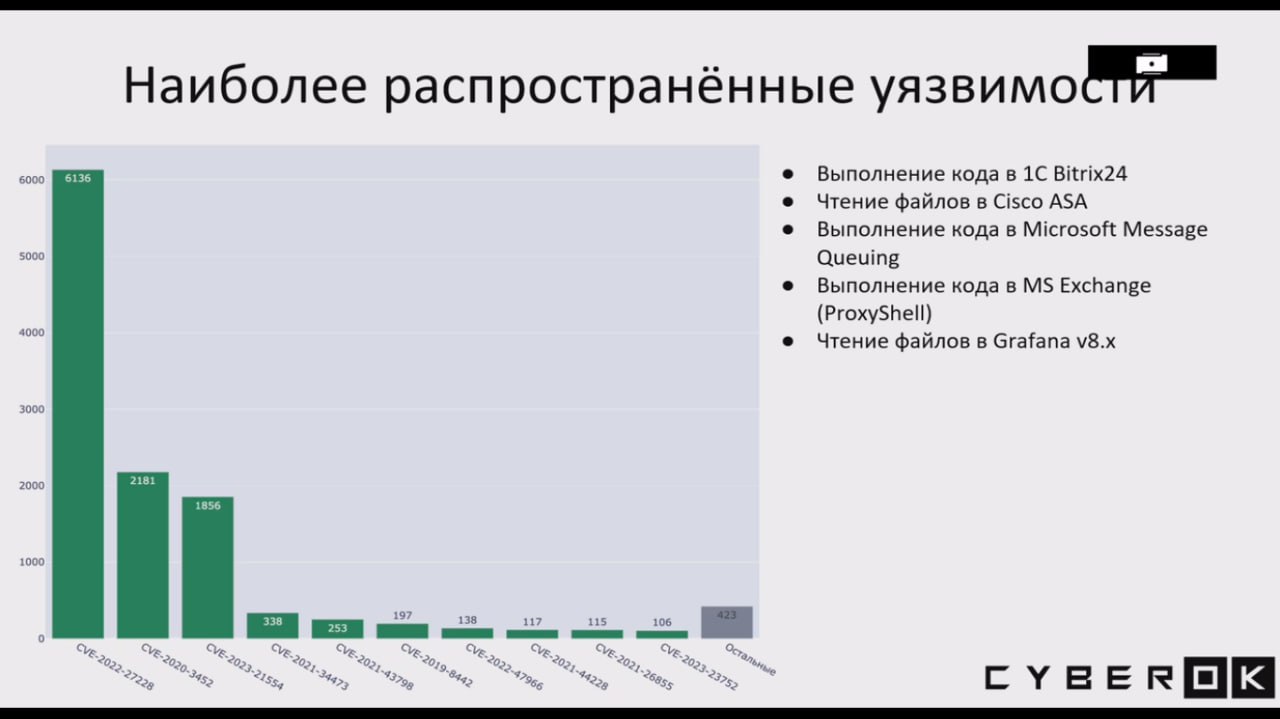

Основная проблема в CVSS. Методика требует "расчета базовых, временных и контекстных метрик". Базовые есть в NVD/БДУ. Временные иногда предоставляет вендор или их можно пробовать генерить. Контекстных по определению готовых нет и генерить их сложно. Поэтому, строго говоря, требования методики по учёту CVSS в MaxPatrol VM пока не реализуются в полной мере.