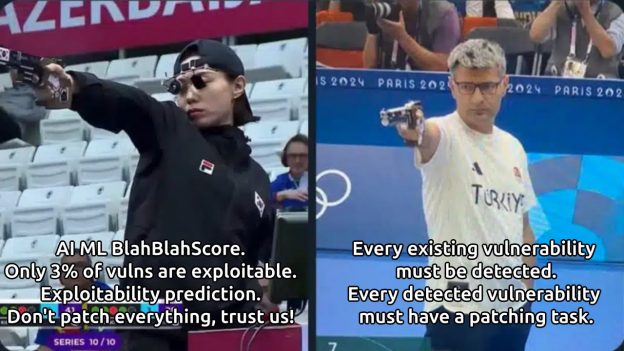

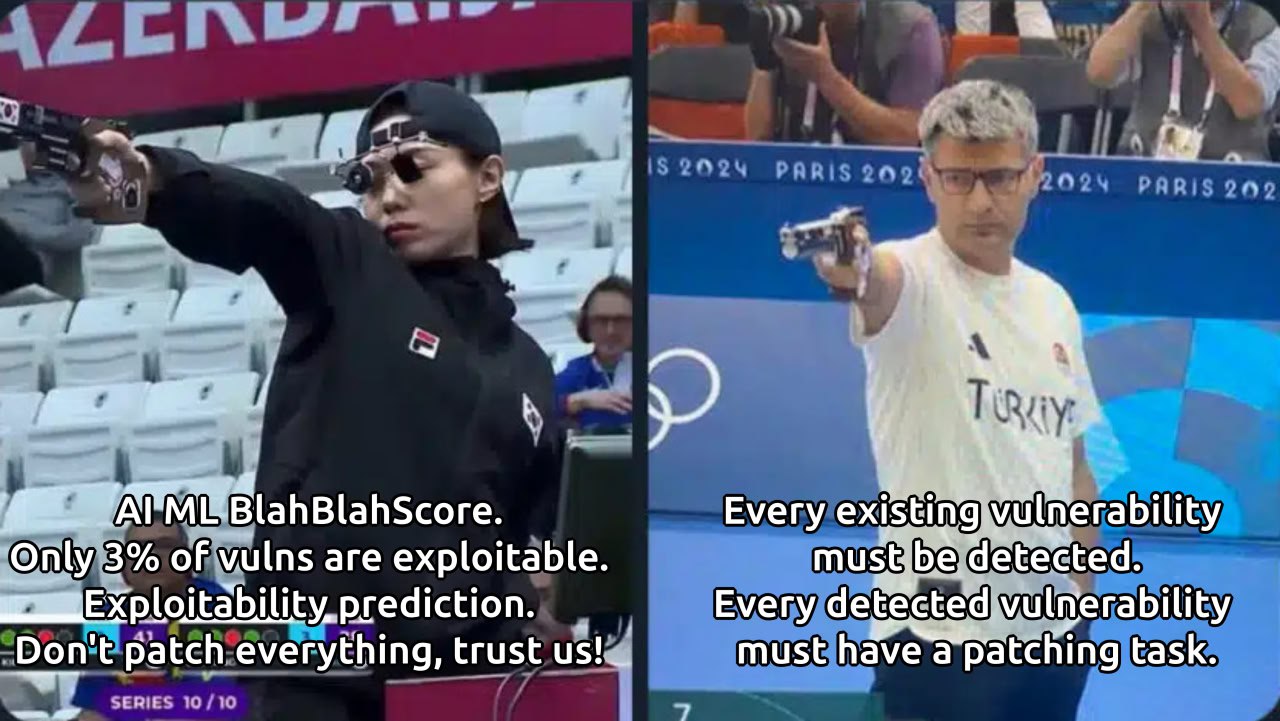

MaxPatrol Carbon - средство эффективной приоритизации уязвимостей. Продолжу предыдущий пост примером конкретного решения. 😉

➡️ На вход Carbon берёт данные по уязвимостям (в расширенном смысле, "экспозиции": CVE/BDU, мисконфиги, подобранные учётки и т.п.) и сетевой связности из MaxPatrol VM. ❗️Отсюда важность полноты VM-сканирования❗️ Пользователь также задаёт точки проникновения, и целевые системы.

⬅️ На выходе Carbon даёт набор потенциальных путей атаки (тысячи их!), завязанных на эксплуатацию обнаруженных уязвимостей ("экспозиций"). Причём это не условные маршруты на основе сетевой достижимости. Нет! Там полноценные сценарии с эксплуатацией RCE-уязвимостей, захватом учёток, повышением привилегий, учётом возможности подключения по легитимному протоколу и прочим. 👨🔬

⚖️ Пути атаки оцениваются с учётом сложности эксплуатации, длительности и количества шагов…

И только здесь начинается полноценная приоритизация уязвимостей… 😉