Начитался про RCE уязвимость Telegram прошлой недели. BleepingComputer, Хабр1, Хабр2. Пока всё ещё очень противоречиво. Мне кажется вероятным такой расклад:

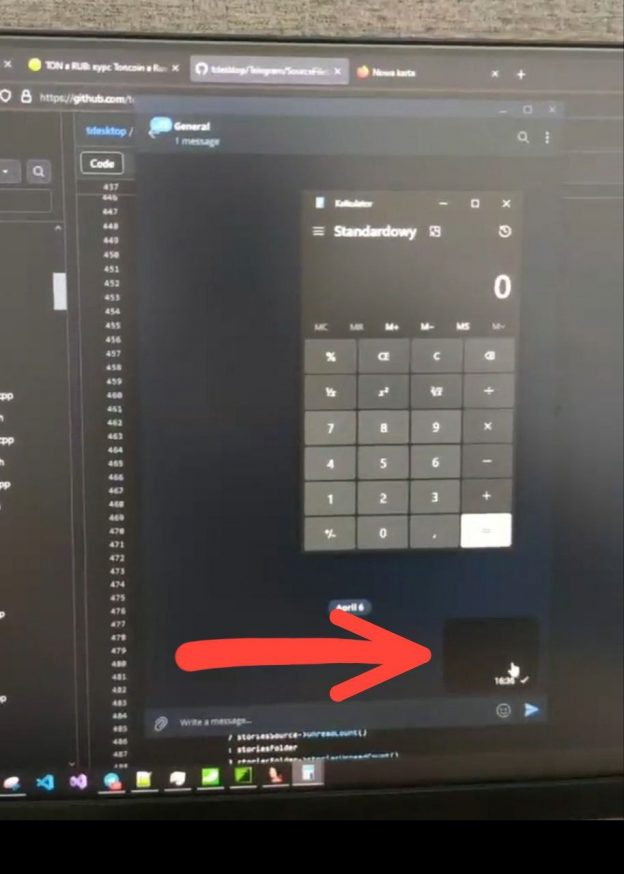

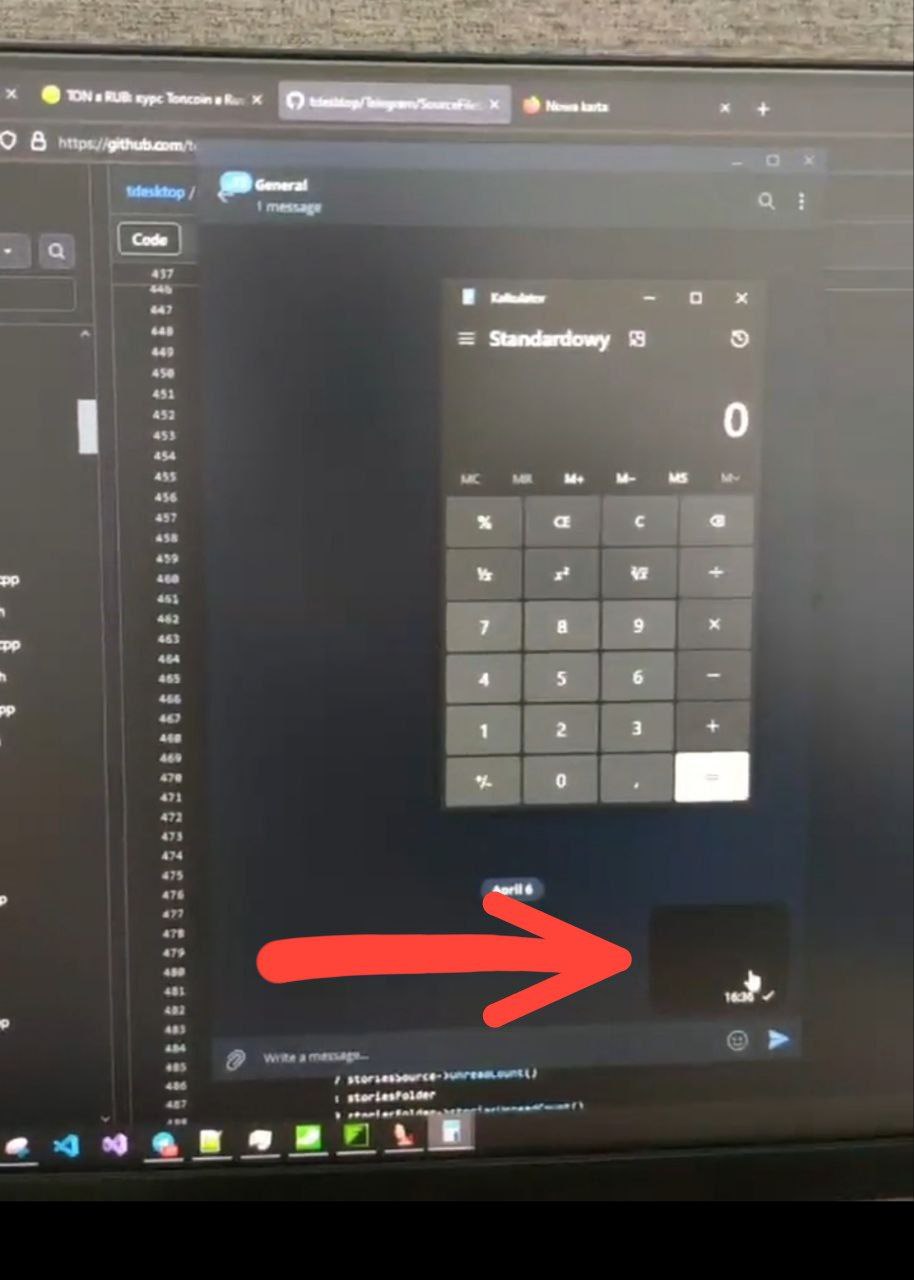

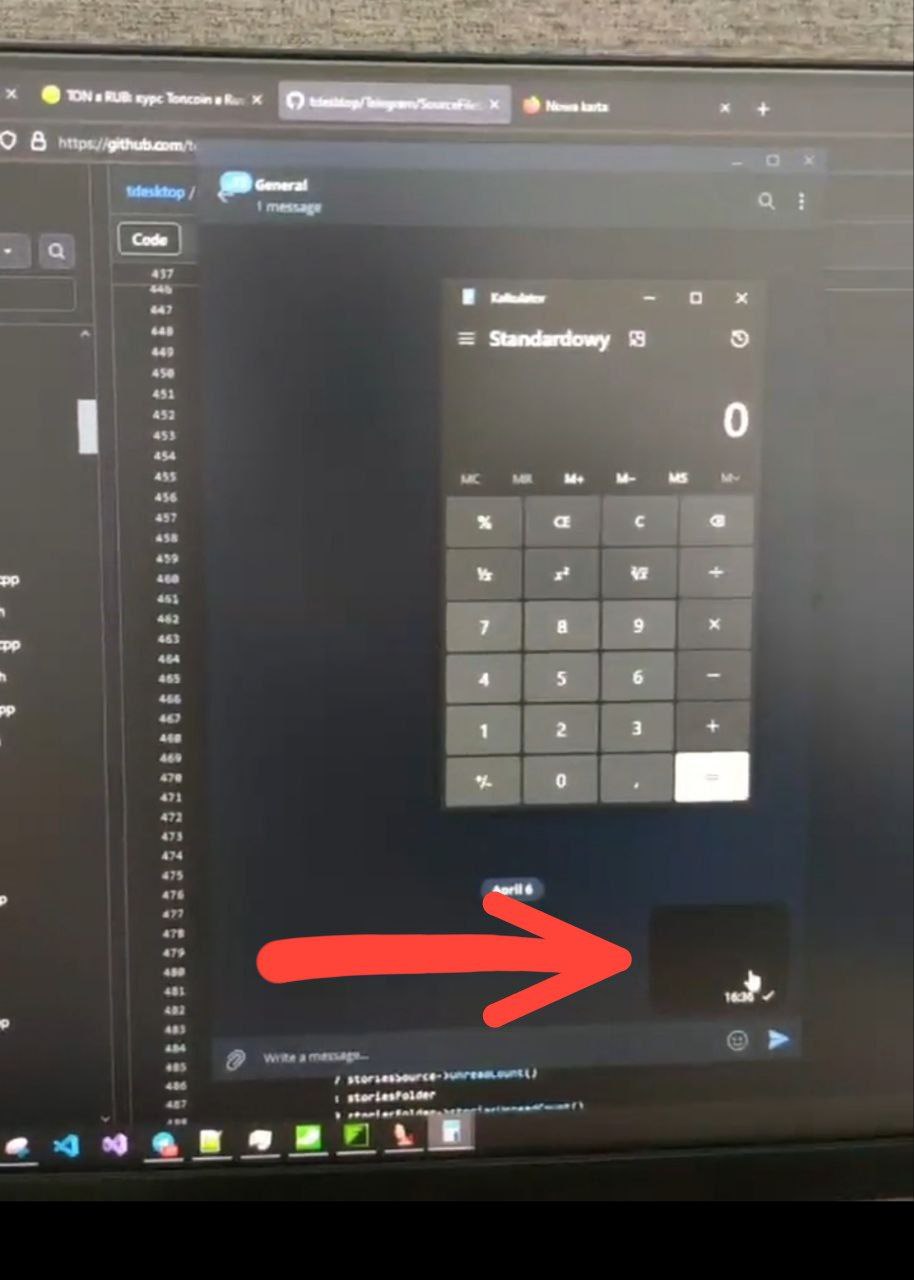

🔹 Видео настоящее.

🔹 Это не zero-click RCE, калькулятор запускается после клика на превьюшку.

🔹 После клика на превьюшку скачивается и выполняется .pyzw файл (executable Python zip archive). Так что недавний фикс разработчиков Telegram, добавляющий нотификацию о потенциальной опасности при клике на .pyzw файлы (нотификации не было из-за курьёзной опечатки), на самом деле касался именно этой уязвимости.

🔹 BleepingComputer пишет про довольно сомнительную работу с файлами в Telegram: "неизвестные типы файлов, опубликованные в Telegram, будут автоматически запускаться в Windows, позволяя операционной системе решить, какую программу использовать". Файлы .pyzw были как раз такими "неизвестными" из-за опечатки. Кажется тут будет много граблей ещё и лучше бы по клику никогда ничего не запускать. 🤔

🔹 Почему .pyzw файл выглядит как превьюшка изображения - отдельная загадочная тема. BleepingComputer пишет: "Чтобы замаскировать файл, исследователи придумали использовать бот Telegram для отправки файла с mime-типом «video/mp4», в результате чего Telegram отображает файл как общедоступное видео." Пользователь Хабра пишет, что механизм там несколько другой. Мне, честно говоря, именно эти подробности не очень интересны. Научились как-то маскировать и ладно.

Что делать? Windows зло и клиент Telegram под Windows тоже зло, сносите. 🙂

А если серьёзно, то

🔸 Отключить автоматическое скачивание картинок и видео выглядят разумной предосторожностью. Вполне допускаю в будущем наличие уязвимости именно в обработке изображений или видео Telegram-клиентом.

🔸 Веб-версия Telegram, по идее, должна быть безопаснее десктопного приложения. 🤷♂️

🔸 Идеально мессенджер, как и браузер, в виртуалке запускать, чтобы ещё больше осложнить злоумышленнику жизнь. 😏

А так, в первую очередь у разработчиков Telegram должна голова об этом болеть, а дело пользователей регулярно его обновлять. 😉