Как и планировал, посмотрел сегодня вебинар ScanFactory. Выписал некоторые моменты.

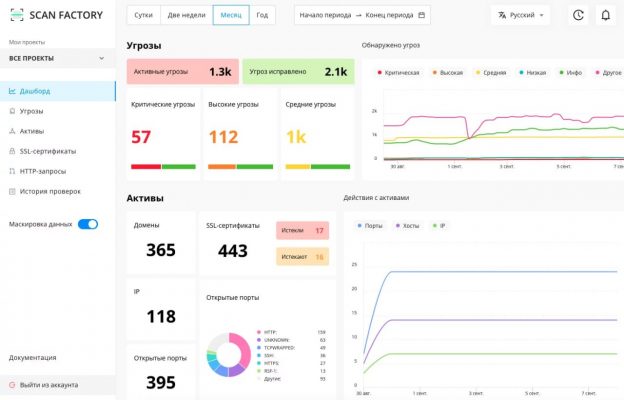

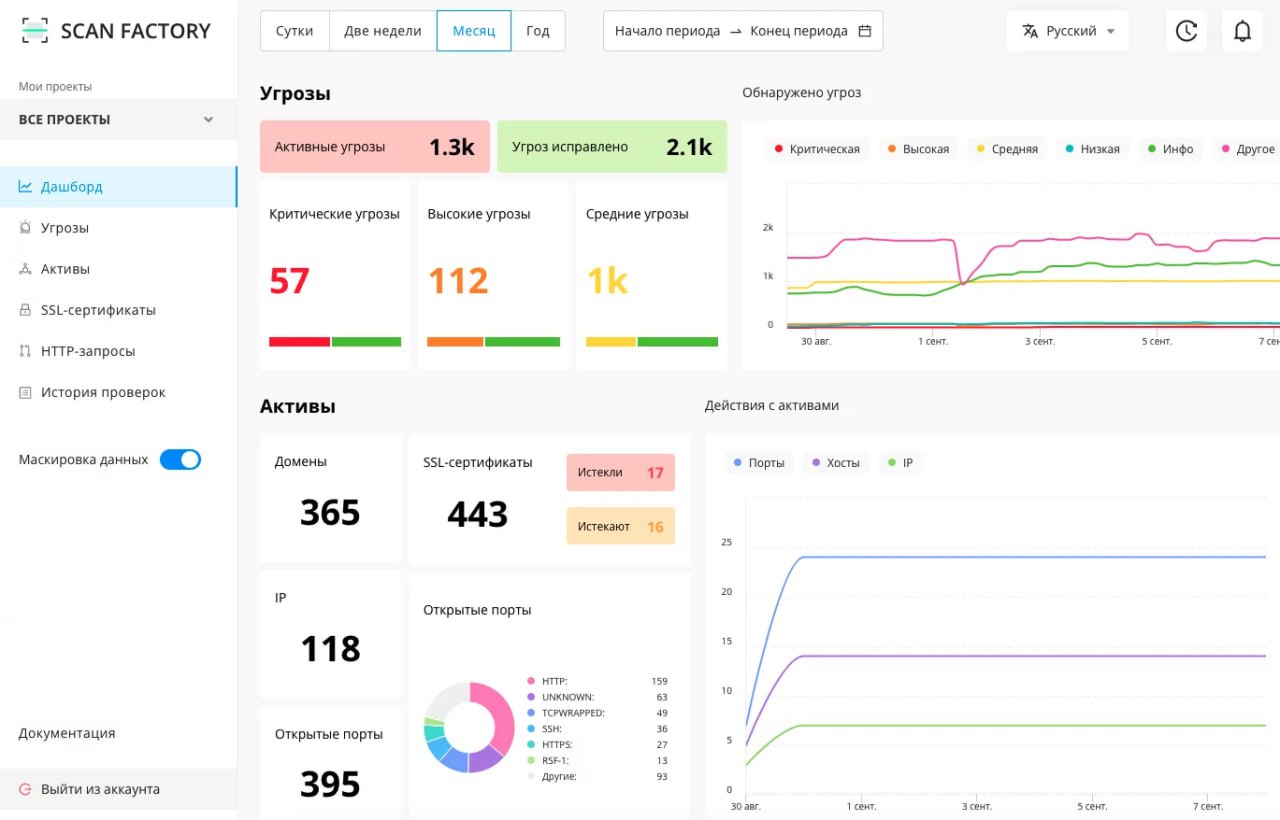

1. ScanFactory делают не свой сканер, а агрегатор сканеров. Это сознательная стратегия. Выдают инфу 1 в 1 как выдаёт её сканер (но могут делать дополнительную ручную верификацию). Как именно запускают сканеры и делают дедупликацию - это и есть суть проекта и ноу-хау. Работают только с юрлицами для сканирования их собственных IP-адресов.

2. Одно из преимуществ - возможность on-prem установки. Тогда все данные будут храниться внутри компании, а интеграция с облаком будет производиться только для обновления сканеров. Опция для клиентов со сканированием > 2000 хостов. От меня: переход EASM-решений к разворачиванию on-prem это логичный путь к реализации black-box сканированию внутренней инфраструктуры. В Q&A про это прямо спрашивали, ответ: "Сейчас возможности сканировать внутреннюю инфраструктуру нет, но мы думаем, чтобы двигаться в этом направлении".

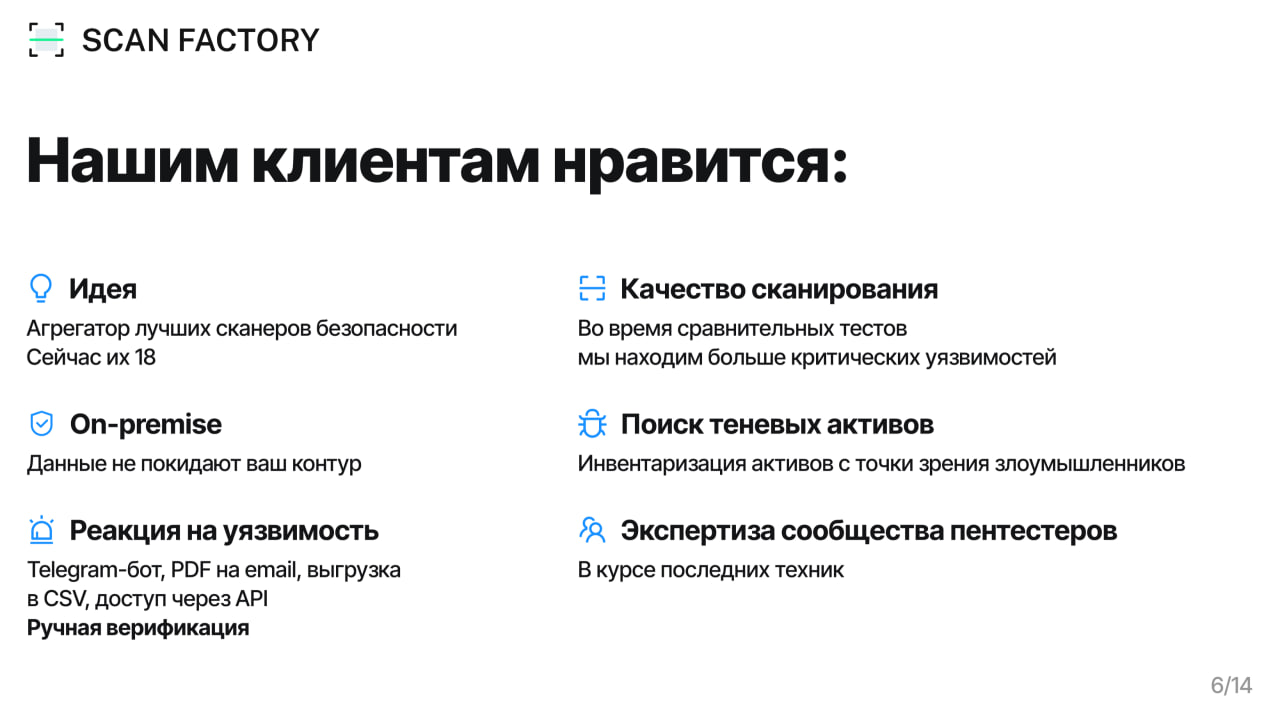

3. Отслеживают блокировки сканирования, например Qrator-ом (зачеркивают в результатах).

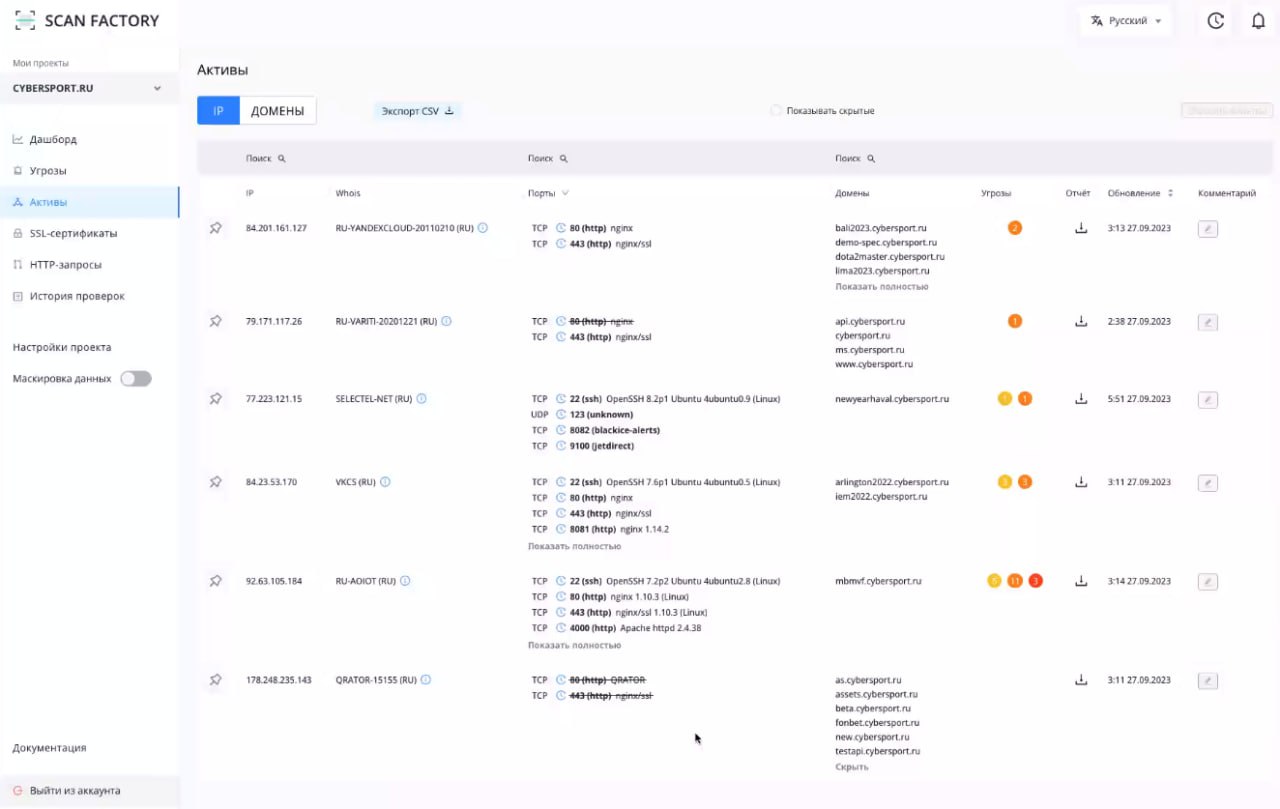

4. Для портов собирают скриншоты - красиво и полезно для поиска неприкрытых админок.

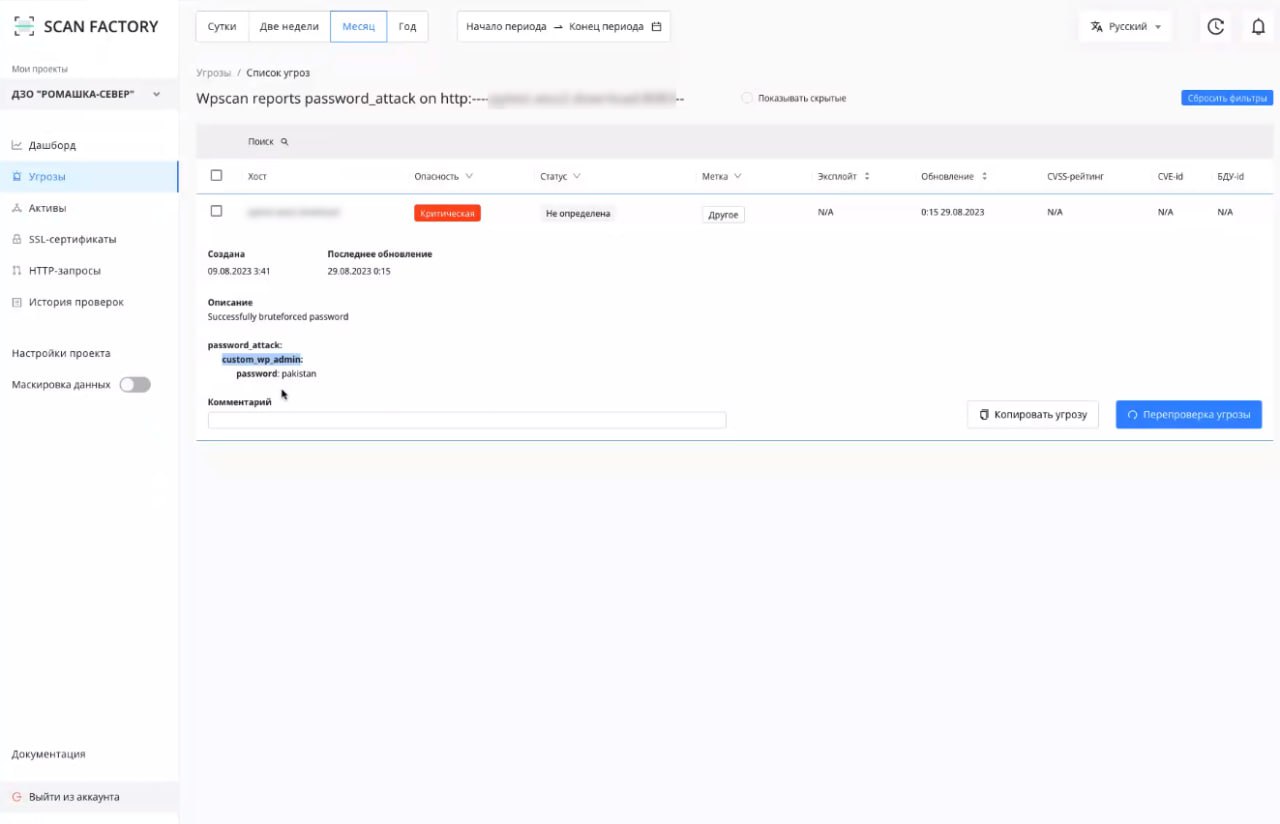

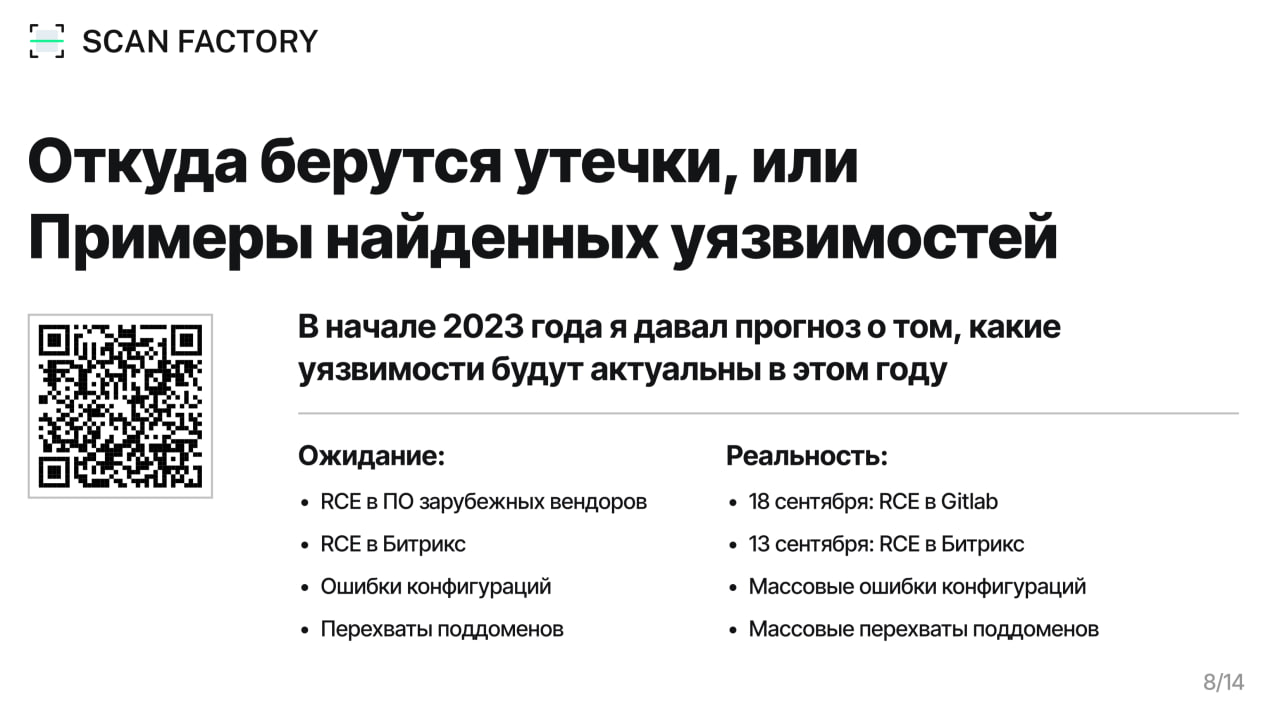

5. Прогнозы по угрозам сбываются. С Битриксом отдельная беда - нероссийские сканеры уязвимости в нём не находят, российских сканеров мало.

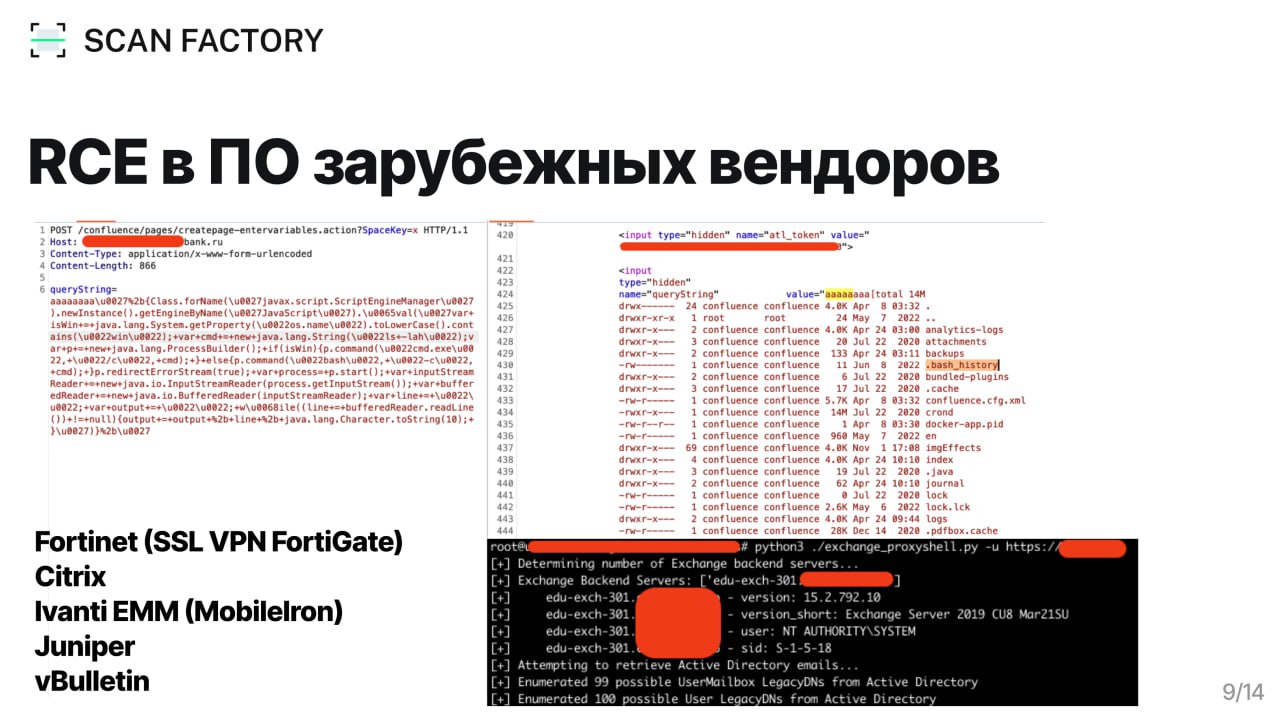

6. Находили у клиентов RCE на периметре в зарубежных продуктах: Confluence, Exchange, Fortinet (SSL VPN FortiGate), Citrix, Ivanti EMM (MobileIron), Juniper, vBulletin.

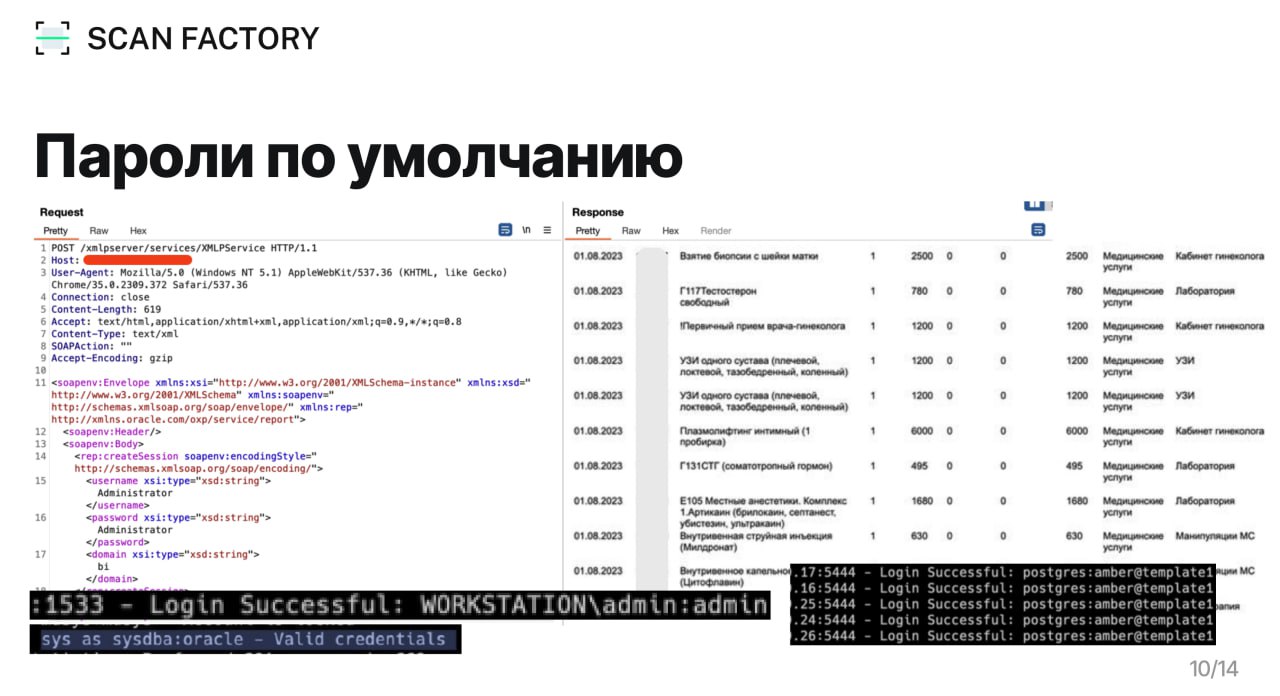

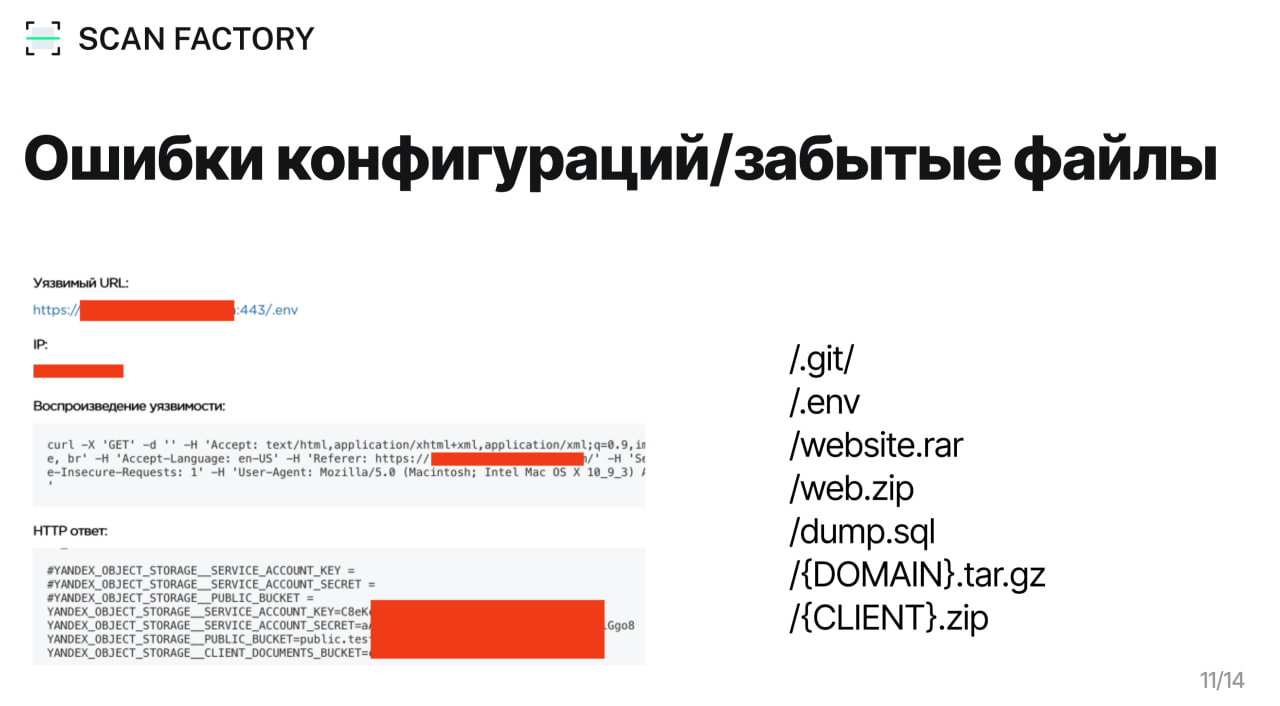

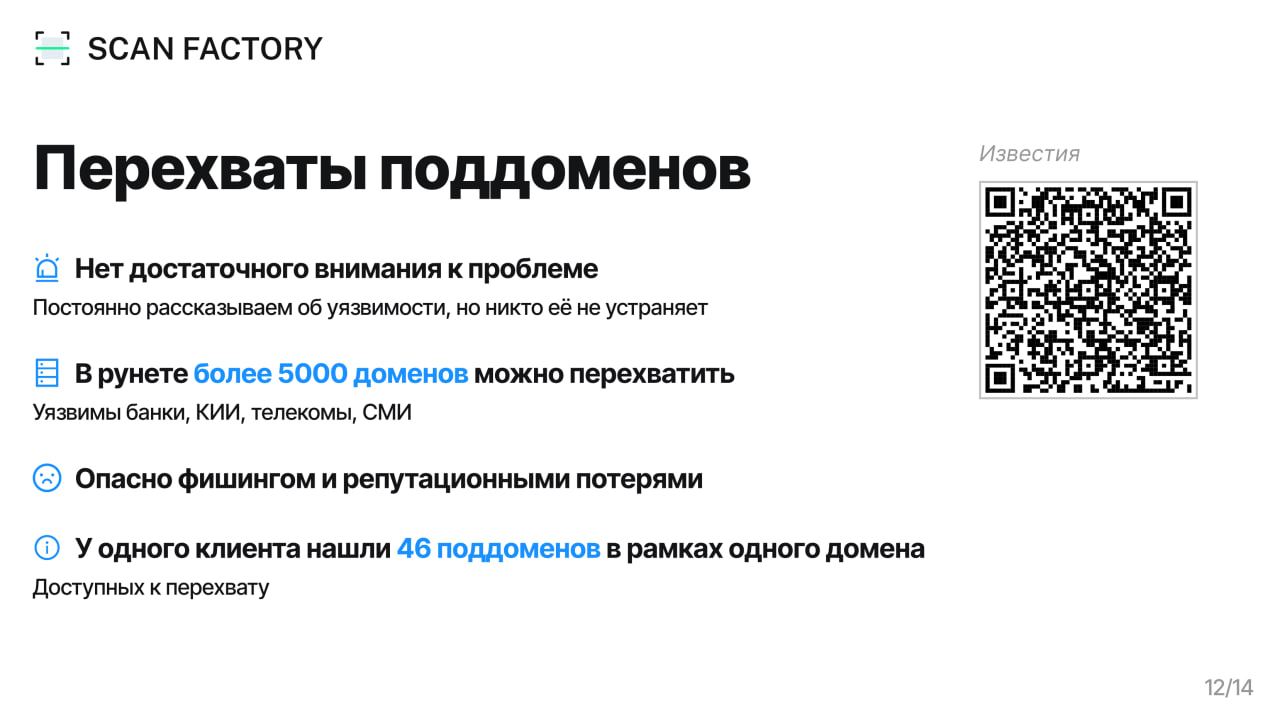

7. Другие типы уязвимостей, которые находили у клиентов: пароли по умолчанию, ошибки конфигурации, забытые файлы, перехваты поддоменов.

8. Собираются расширять набор сканеров, автоматизировать техники пентестеров. Хотят добавить AI для автоматической верификации уязвимостей, генерации правил детектов, написания инструкций по исправлению. - Интересная подборка тем для применения AI

9. Находятся в процессе получения сертификата ФСТЭК.

Отдельное спасибо, что подсветили в презентации канал @avleonovrus! Было очень приятно. 😊