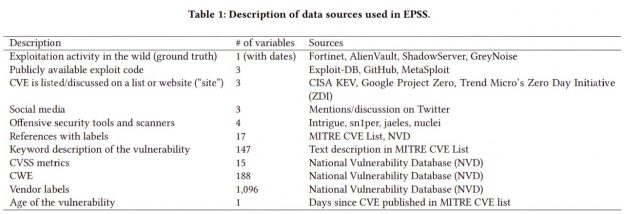

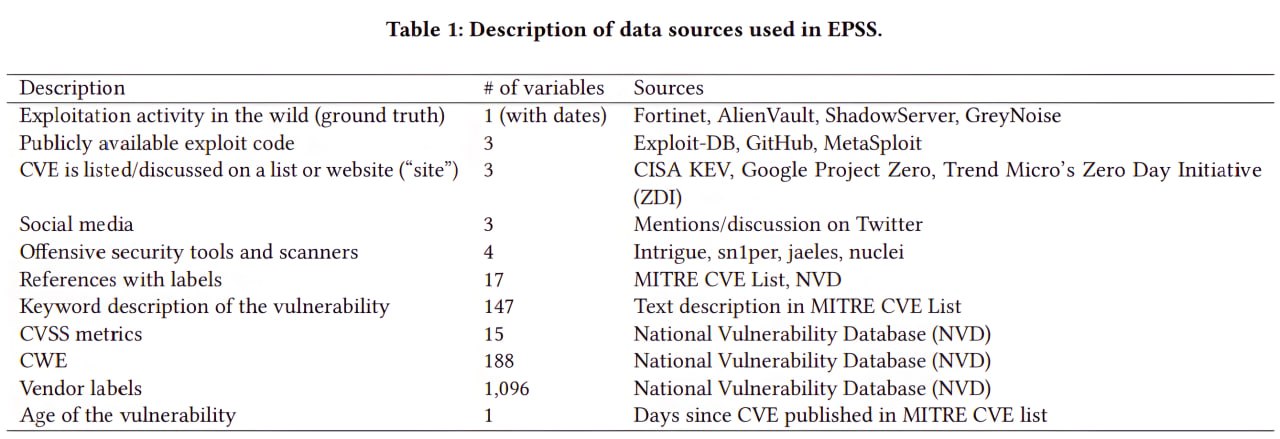

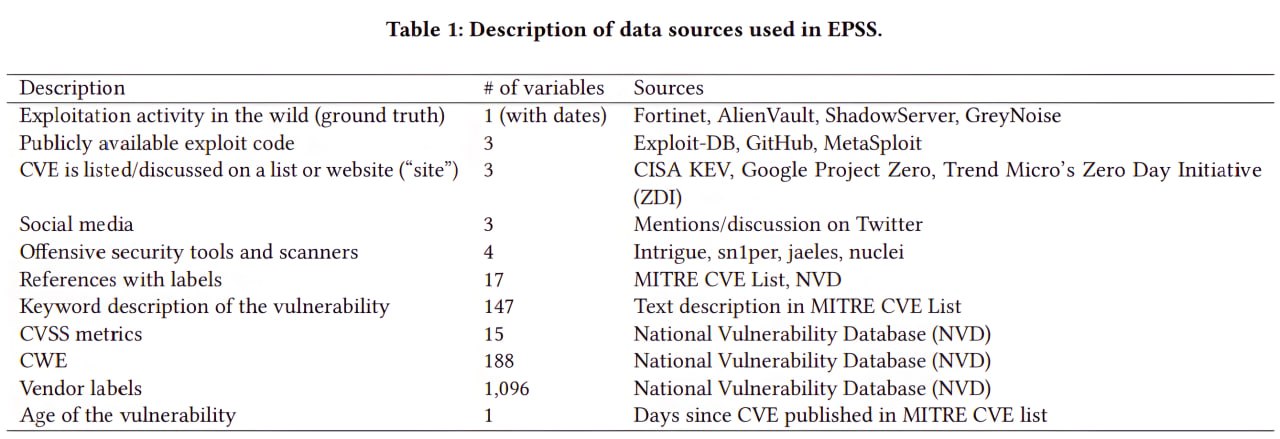

Вышла третья итерация Exploit Prediction Scoring System (EPSS). Пишут, что стала на 82% круче. Есть довольно прикольная и подробная статья про изменения. Например, EPSS-ники начали анализировать не 16 свойств уязвимостей, а аж 1164. Есть подозрение, что большая часть этих свойств это лейблы вендоров, как в таблице. Но выяснять как оно конкретно работает дело всё равно малоперспективное, потому что "а внутри у ней нейронка" ©. В целом, по запутанности уже похоже на Tenable VPR. Но бесплатность всё искупает. 😇 Кстати, в статье упоминают Tenable VPR и прочие коммерческие скоры и критикуют их за проприетарность, публичную недоступность и то, что они частично базируются на экспертном мнении, а не только на данных.

Поглядел выгрузку EPSS на примерах.

1. Для RCE уязвимости Word-а (CVE-2023-21716) с недавним PoC-ом EPSS очень высокий (0.16846,0.95168).

2. Для SPNEGO (CVE-2022-37958), для которого эксплоит ожидается в Q2, EPSS тоже высокий (0.07896,0.93195).

3. Для рандомной уязвимости MS Edge (CVE-2023-0696) из февральского MS Patch Tuesday (их десятки каждый месяц), EPSS низкий (0.00062,0.24659)

4. Взял наоборот уязвимость с высоким EPSS из выгрузки - CVE-2023-0297 (0.04128,0.90834). Тоже понятно почему, там ссылка на эксплоит прямо в NVD.

На первый взгляд всё вполне адекватно. 👍

То есть делать приоритизацию исключительно на основе EPSS я бы не советовал, но использовать как дополнительный фактор с весом как у CVSS Base Score (а возможно и повыше) выглядит вполне оправданным. Совсем без причины эта цифирь вверх вряд ли поползет, если она идёт к 0.9 и выше имеет смысл поглядеть на уязвимость повнимательнее. Подумываю начать учитывать EPSS в Vulristics. 😉