Казусы частно-государственного партнёрства в США. 🙂 Некоторые моменты бывают настолько прекрасны, что хочется, чтобы они длились вечно. Как эта сегодняшняя перепалка Маска с Трампом. 🔥 Я там верю обоим. 😅

Есть мнение, что для наибольшей эффективности нужно всё по максимуму отдать на откуп частникам. В доказательство показывают пальцем на Маска. Дескать, какой молодец. За что ни возьмётся - всё процветает. И машины, и ракеты, и спутниковый интернет. С черепицей, туннелями, гиперлупом, роботами и мозговыми имплантами похуже. Но не суть!

Думаю, если ситуация будет развиваться в том же ключе (🙏), то нам продемонстрируют:

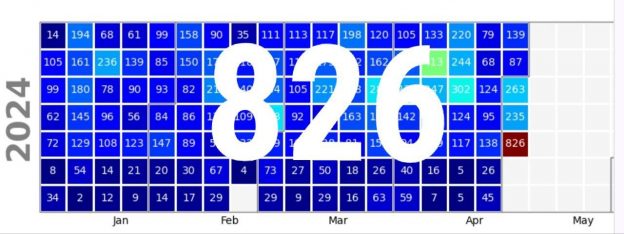

🔻 В чём феномен Маска и где там на самом деле бюджетные деньги, за счёт которых всё и крутится.

🔻 Как супер-эффективный частный подрядчик может начать выкручивать руки государству, если лишить его этих самых бюджетных денюжек.

Хотя, думаю, до вывода из эксплуатации Dragon и отключения Starlink дело не дойдёт и Маска утихомирят. 🤷♂️