Видяшечка про июльский Microsoft Patch Tuesday и про то, что Microsoft творит дичь. В принципе все то же, о чем тут писал. Ну и про репорт майкрософтовский тоже накинул немножко для затравки. 🙂

—-

Hello everyone! Microsoft has been acting weird lately. I mean the recent publication of a propaganda report about evil Russians and how Microsoft is involved in the conflict between countries. It wouldn't be unusual for a US government agency, NSA or CIA to publish such a report. But when a global IT vendor, which, in theory, should be more or less neutral, does this… This is a clear signal. It's not about business anymore.

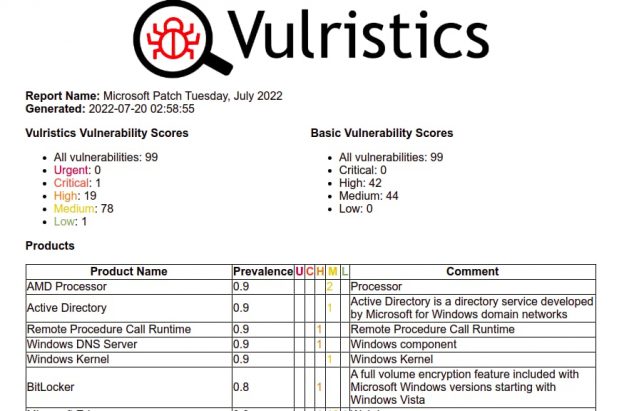

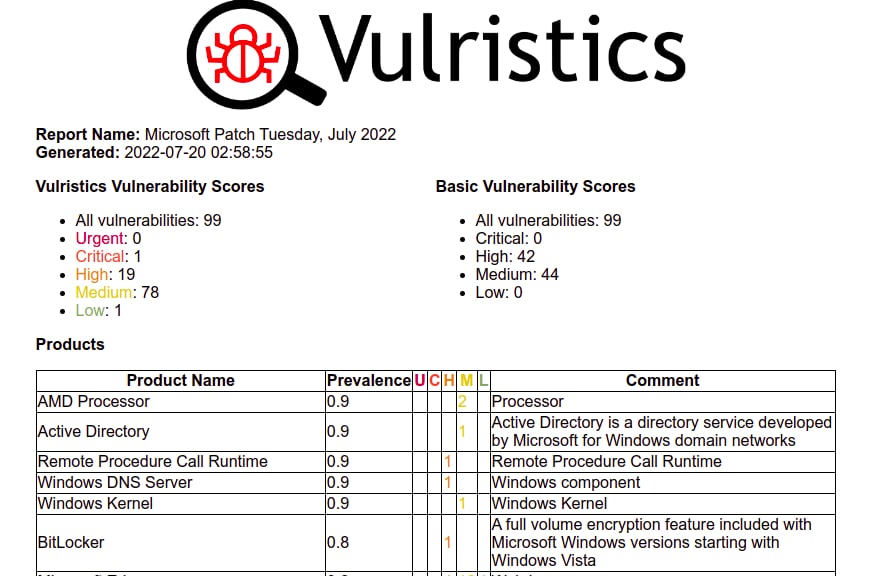

I'll take a closer look at this report in the next episode of the Vulnerability Management news, but for now let's take a look at Microsoft July Patch Tuesday. Yes, the vendor is behaving strangely, but Microsoft products need to be patched. Right? At least for now. And tracking vulnerabilities is always a good thing. 🙂

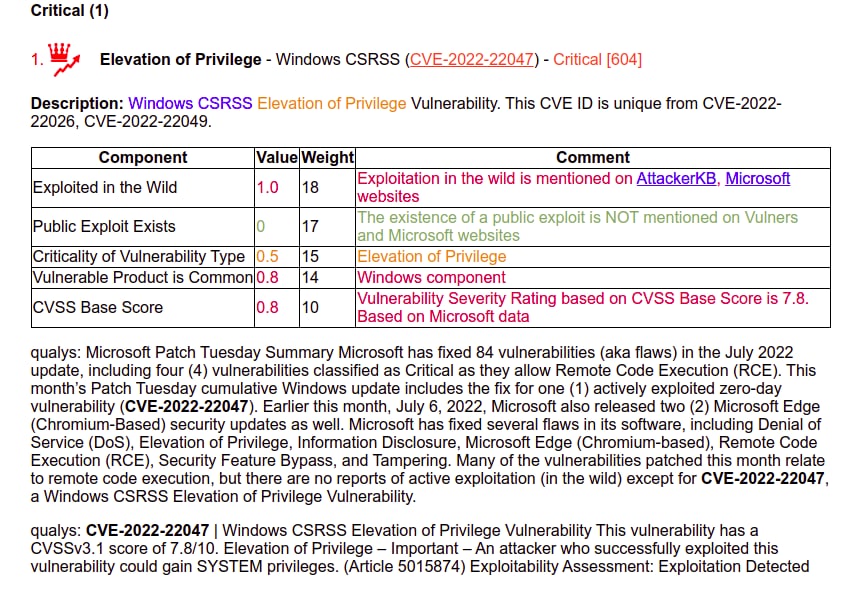

01:32 CSRSS Elevation of Privilege (CVE-2022-22047)

04:36 RPC Remote Code Execution (CVE-2022-22038)

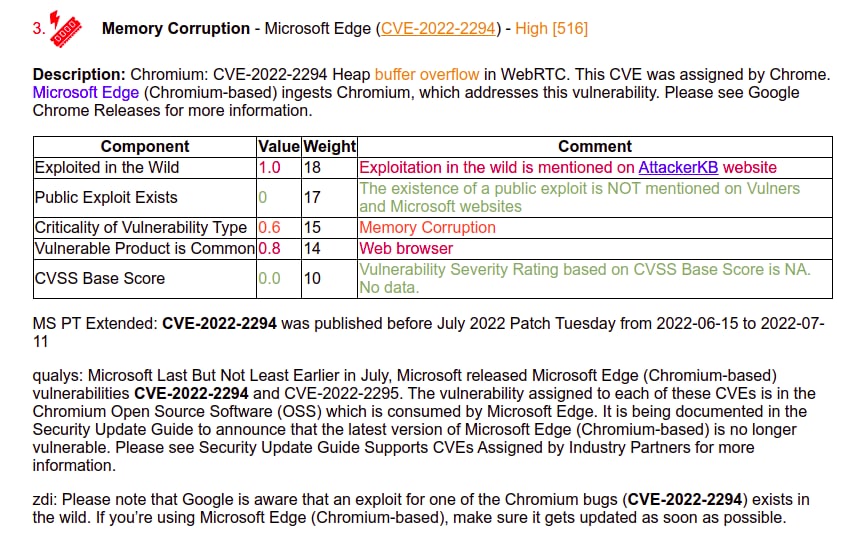

05:44 Microsoft Edge Memory Corruption (CVE-2022-2294)

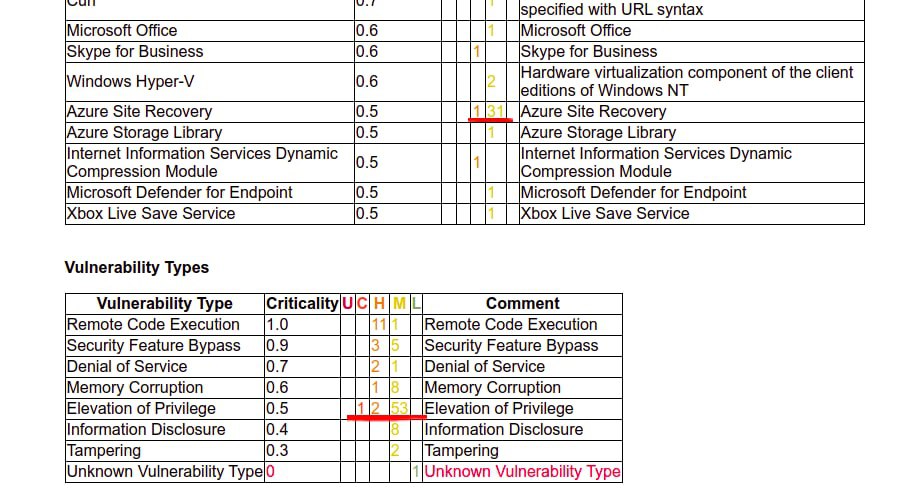

06:55 32 vulnerabilities in Azure Site Recovery

Video: https://youtu.be/HjfxxcqWrH4

Video2 (for Russia): https://vk.com/video-149273431_456239096

Blogpost: https://avleonov.com/2022/07/23/microsoft-patch-tuesday-july-2022-propaganda-report-csrss-eop-rpc-rce-edge-azure-site-recovery/

Full report: https://avleonov.com/vulristics_reports/ms_patch_tuesday_july2022_report_with_comments_ext_img.html