Как я тестил VulnsIO on-prem. Установка простая. Нужна Linux-овая виртуалка, на неё ставим docker и docker-compose. Затем скачиваем с официального сайта консольную утилиту vio-installer. Отвечаем на вопросы в текстовом интерфейсе и через минут 5 получаем развернутое VM-решение с web-интерфейсом. 👍

Из подводных камней можно отметить то, что инсталлеру нужен доступ не только до vulns.io, но и до некоторых других внешних registry для скачивания образов. Не все требуемые доступы сейчас описаны в руководстве. Пришлось несколько раз запускать инсталлер и дозаказывать доступы от виртуалки наружу. Также были проблемы со скачиванием некоторых образов. Видимо проблемы были на стороне окружения, всё решилось ограничением количества одновременных потоков на уровне docker-демона:

/etc/docker/daemon.json

{

"max-concurrent-downloads" : 1

}

Но это всё мелочи.

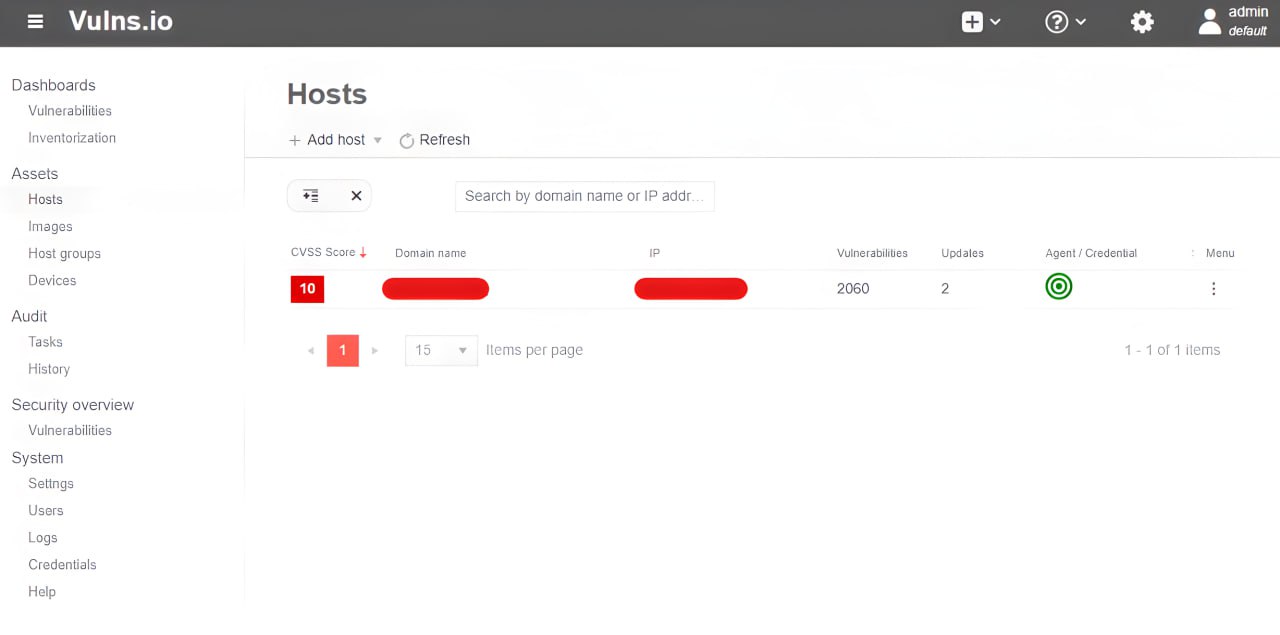

Помимо безагентного сканирования, VulnsIO поддерживает также честное агентное сканирование. Т.е. на таргет-хосты можно поставить агенты, которые будут сами подключаться к on-prem серверу VulnsIO по 443 порту и периодически скидывать туда данные для расчета уязвимостей (можно и принудительно обновить данные через задачу на аудит). Подход +- как у Qualys с легковесными агентами. Агенты обновляются сами. Аутентификации агента на доменные учётки не завязана. В общем, тут всё удобно и работает так, как ожидается.

При сравнении со ScanOVAL для тестового Windows Server хоста и тот, и другой надетектировал около 2000 CVE. При этом пересечение получилось 68%. Есть по ~ 300-400 CVE, которые детектируются одним из средств, а другим нет. 🤷♂️ С чем связаны расхождения это вполне себе повод для дальнейшего ресерча и общения с вендором, но то, что совпадает сильно больше половины, это уже неплохо. 😉

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Первоначальные намётки по открытому фиду с уязвимостями - проект Vulrectory (пока пустой) | Александр В. Леонов