Посмотрел совместный вебинар Vulners и RST Cloud про приоритизацию уязвимостей.

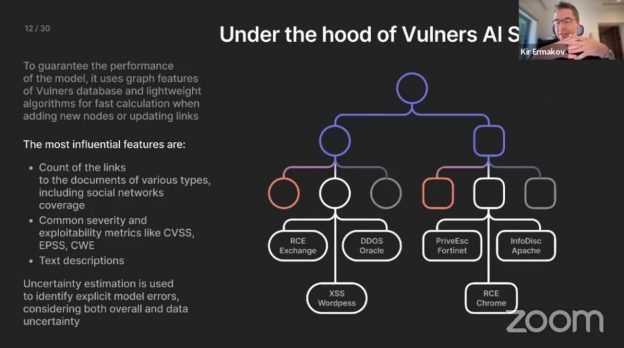

🔹 Кирилл Ермаков из Vulners рассказал про важность приоритизации узявимостей (особенно для MSSP компаний, т.к. они отвечают за безопасность клиентов) и как её можно улучшить с помощью динамически обновляемого AI Score v2. Очень понравилась его фраза: "если вы не знаете свои активы очень хорошо, выключайте вебинар и идите заниматься Asset Management-ом". Asset Management это база. 👍

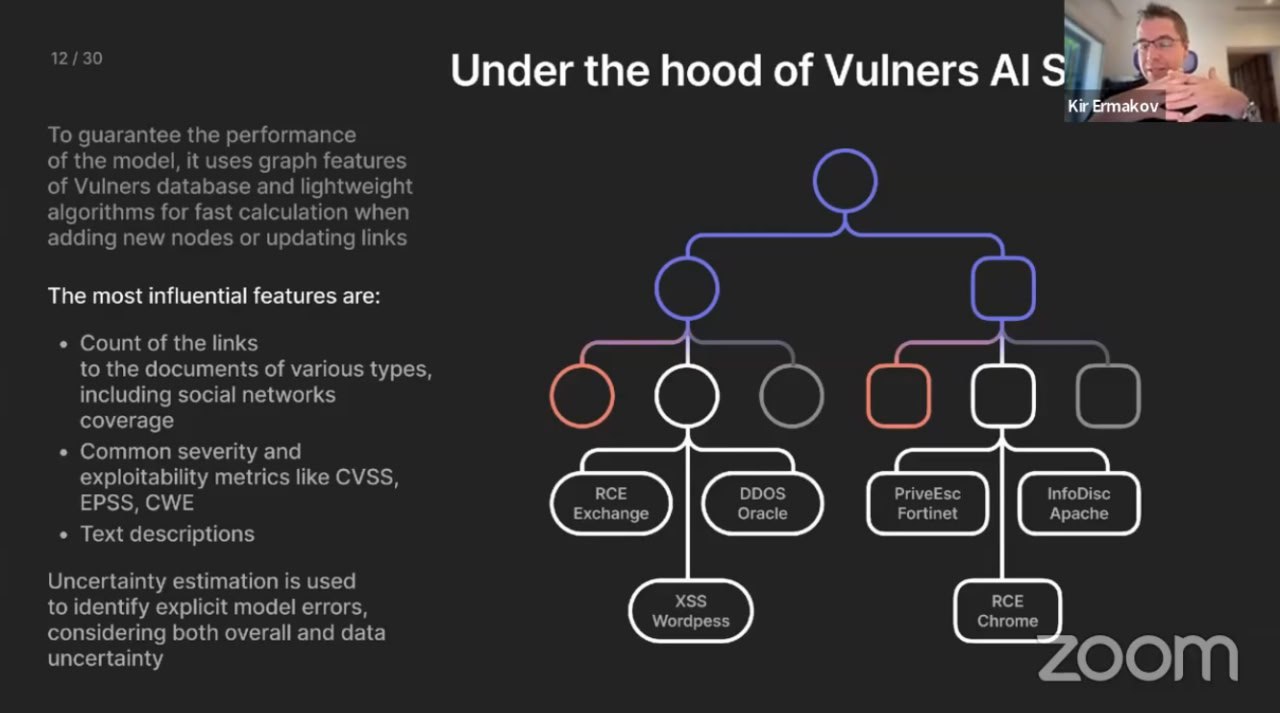

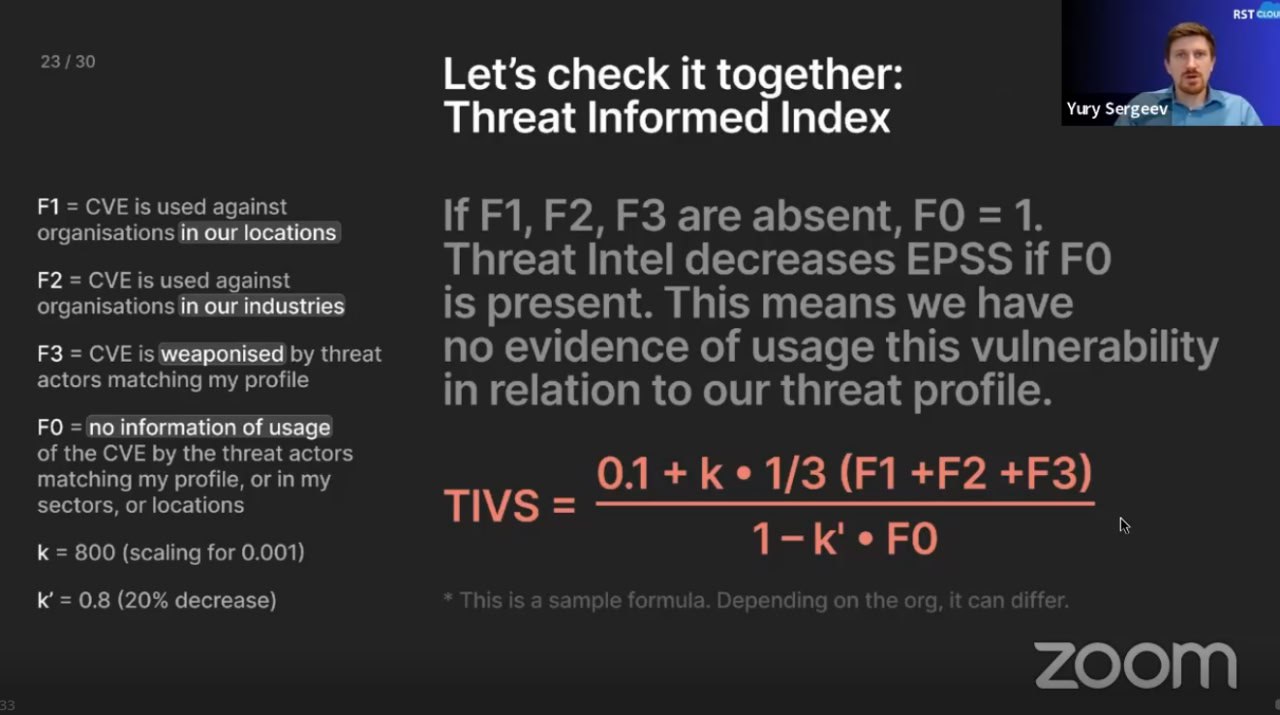

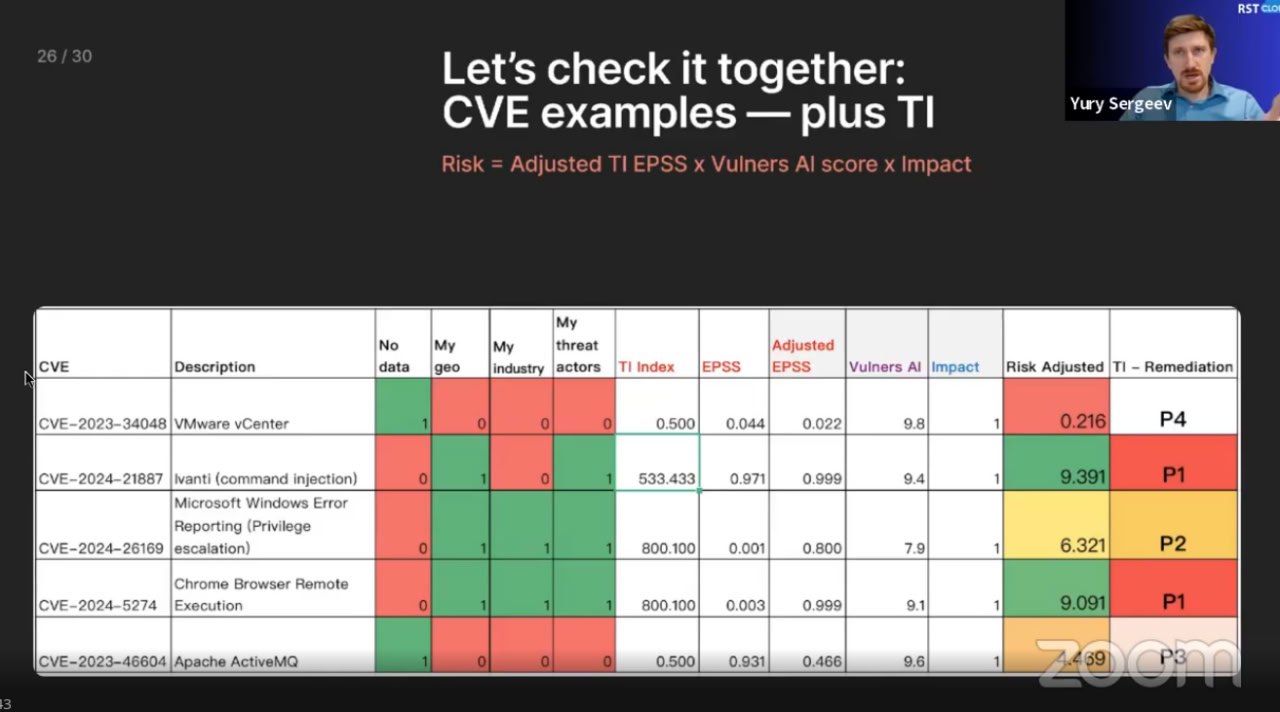

🔹 Юрий Сергеев из RST Cloud рассказал как при приоритизации уязвимостей учесть данные об их эксплуатации в реальных атаках (в вашей локации, в вашей индустрии, для вашего профиля злоумышленника). Он привёл формулу и продемонстрировал как учёт этих факторов влияет на приоритизацию. Понравился пример с regreSSHion, где шуму много, но атака очень заметная и занимает много времени, поэтому эксплуатация вряд ли будет массовой.