Съездили вчера в детский центр игровой профориентации Кидзания в ТЦ Авиапарк. Использовали новогодний подарок от Security Vision, за который коллегам большое спасибо! 🙏

✅ В капитальной части Кидзания гораздо круче Кидбурга. Как будто прилетели в уютный вечерний городок. 😇👍

🙄 Однако по организации Кидзания сильно Кидбургу уступает. Активности длятся ~20 минут, но, как правило, проводятся не подряд, а с перерывами от 40 минут и больше. ⏳ Чтобы точно попасть, нужно высидеть в живой очереди. 😱 А там, где есть электронная запись (по браслету), записаться на несколько активностей подряд и составить своё расписание нельзя. 🤷♂️

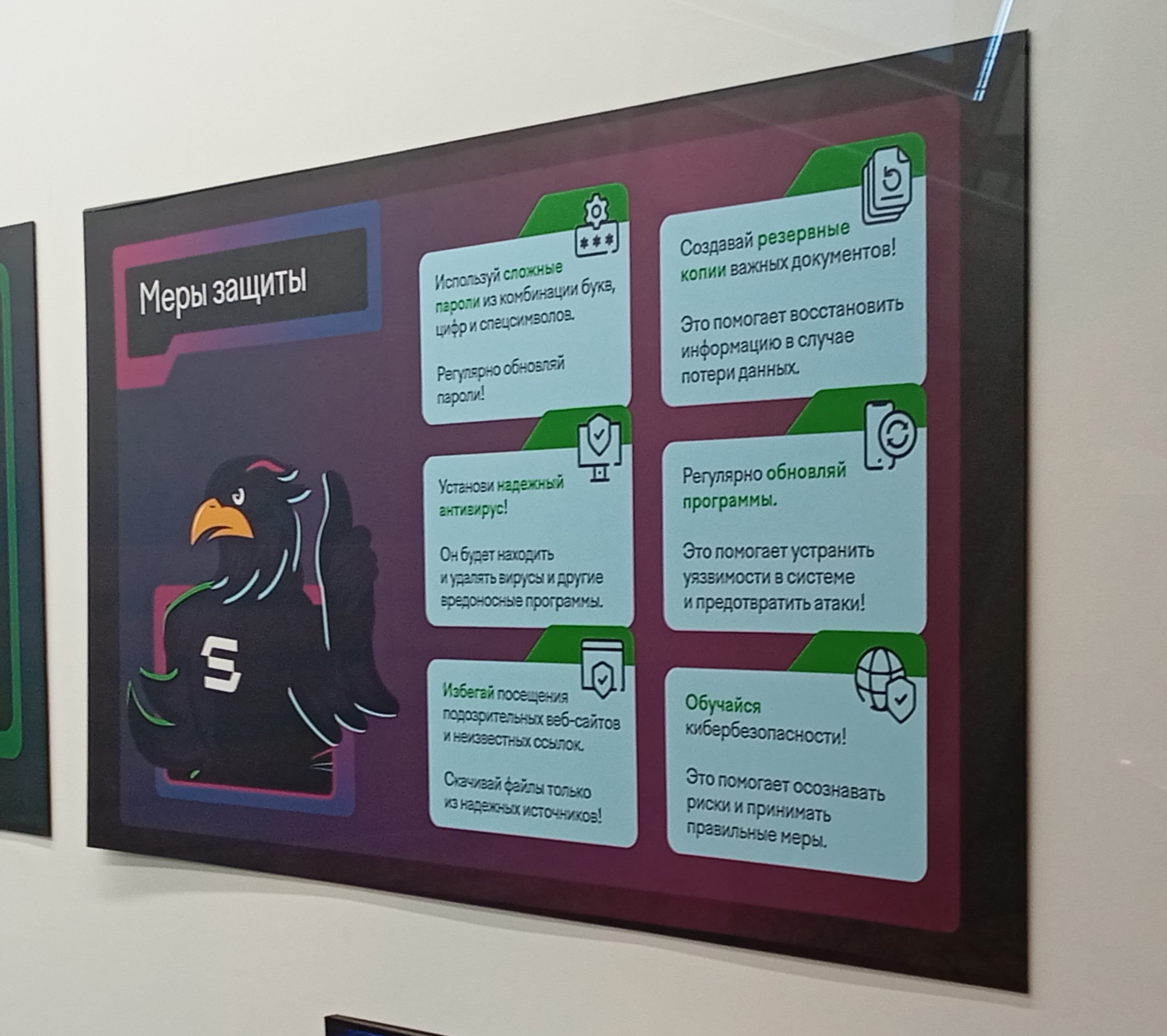

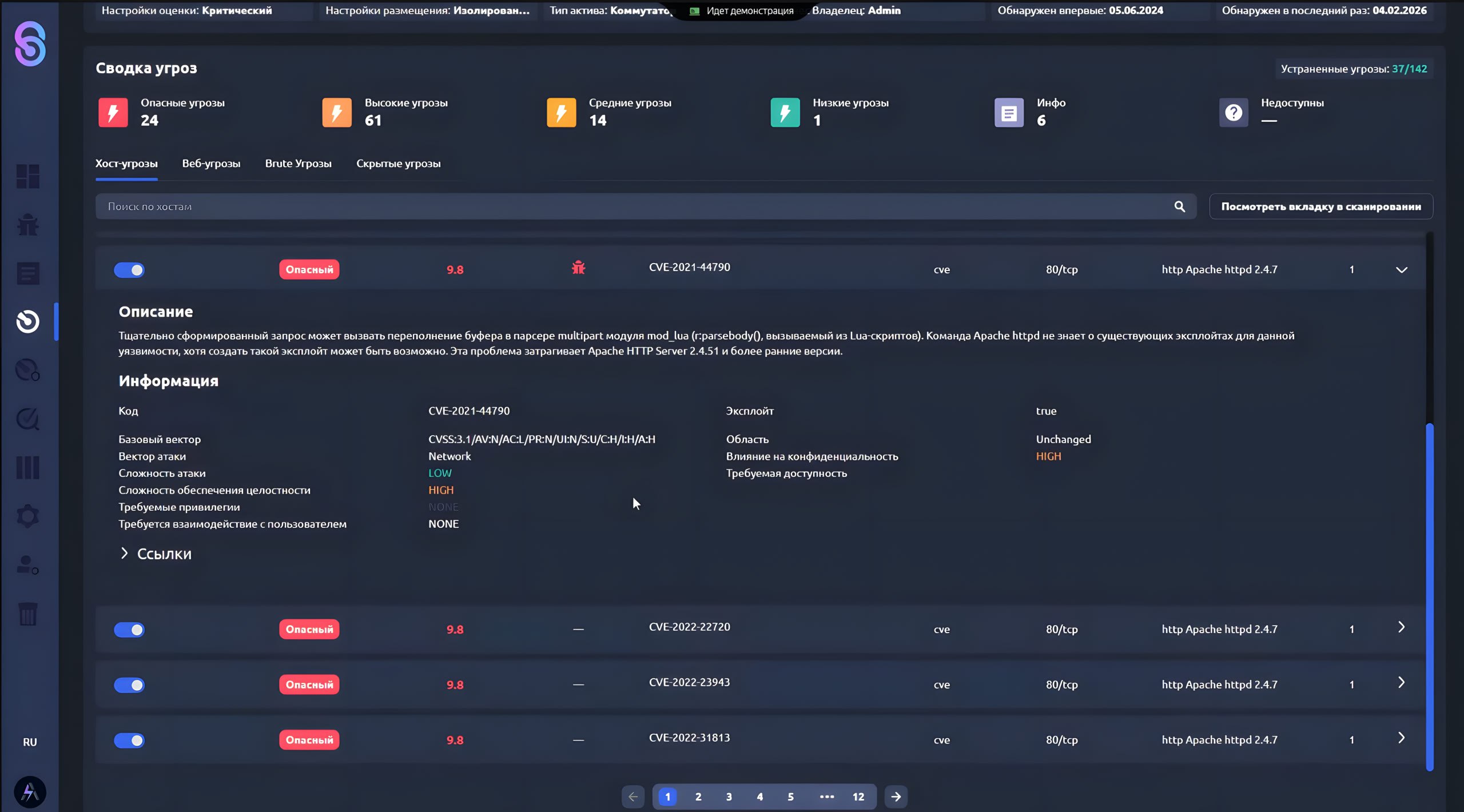

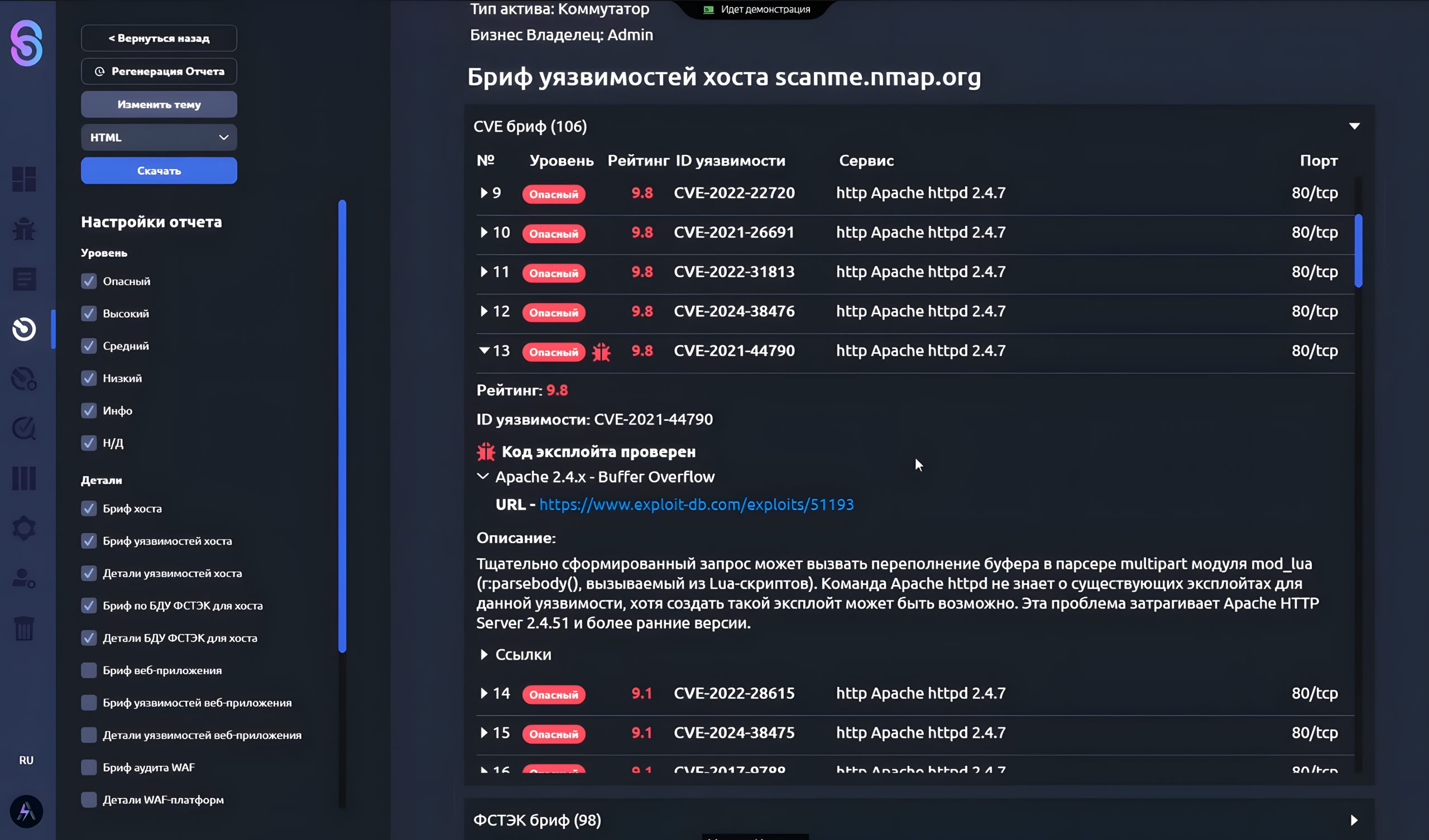

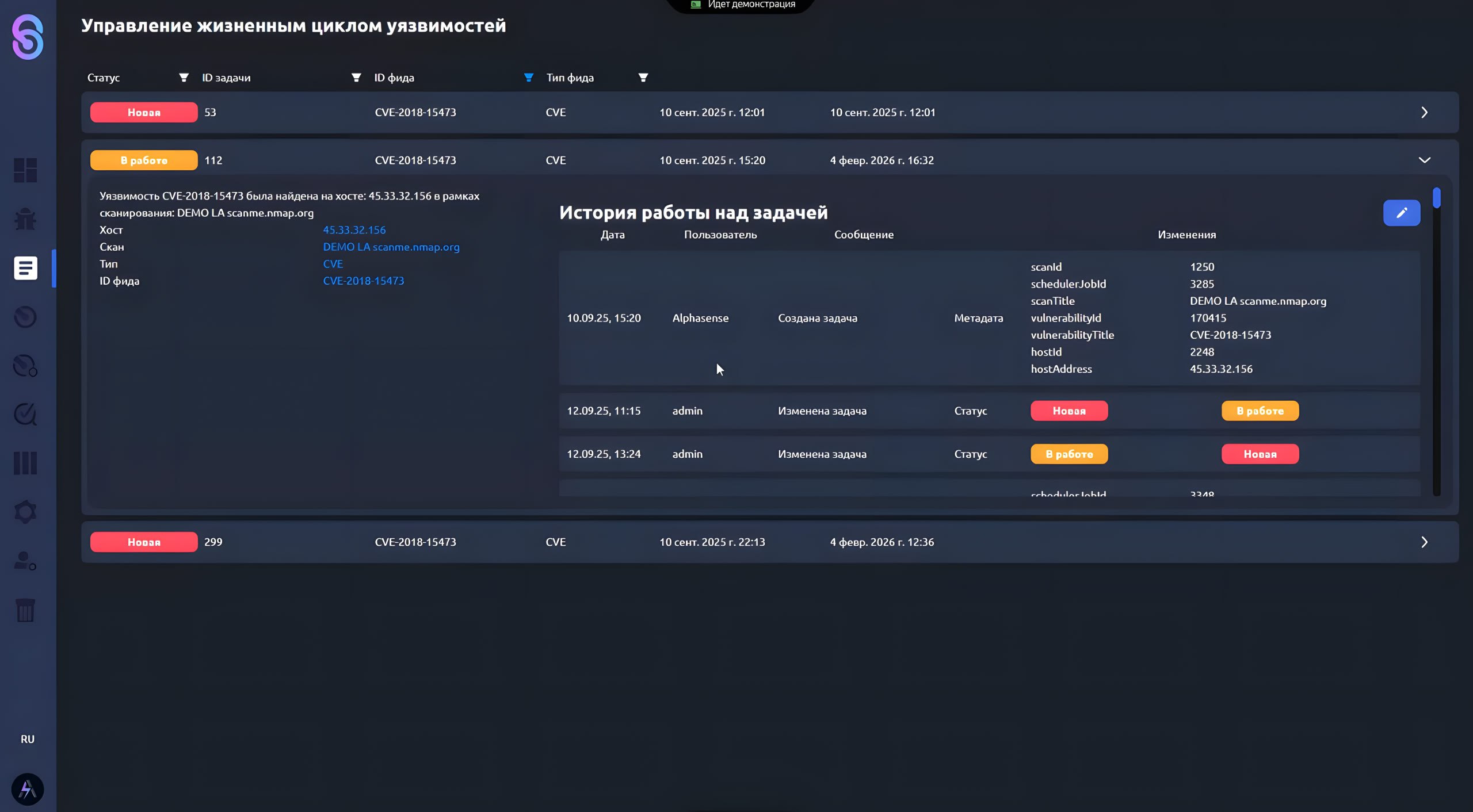

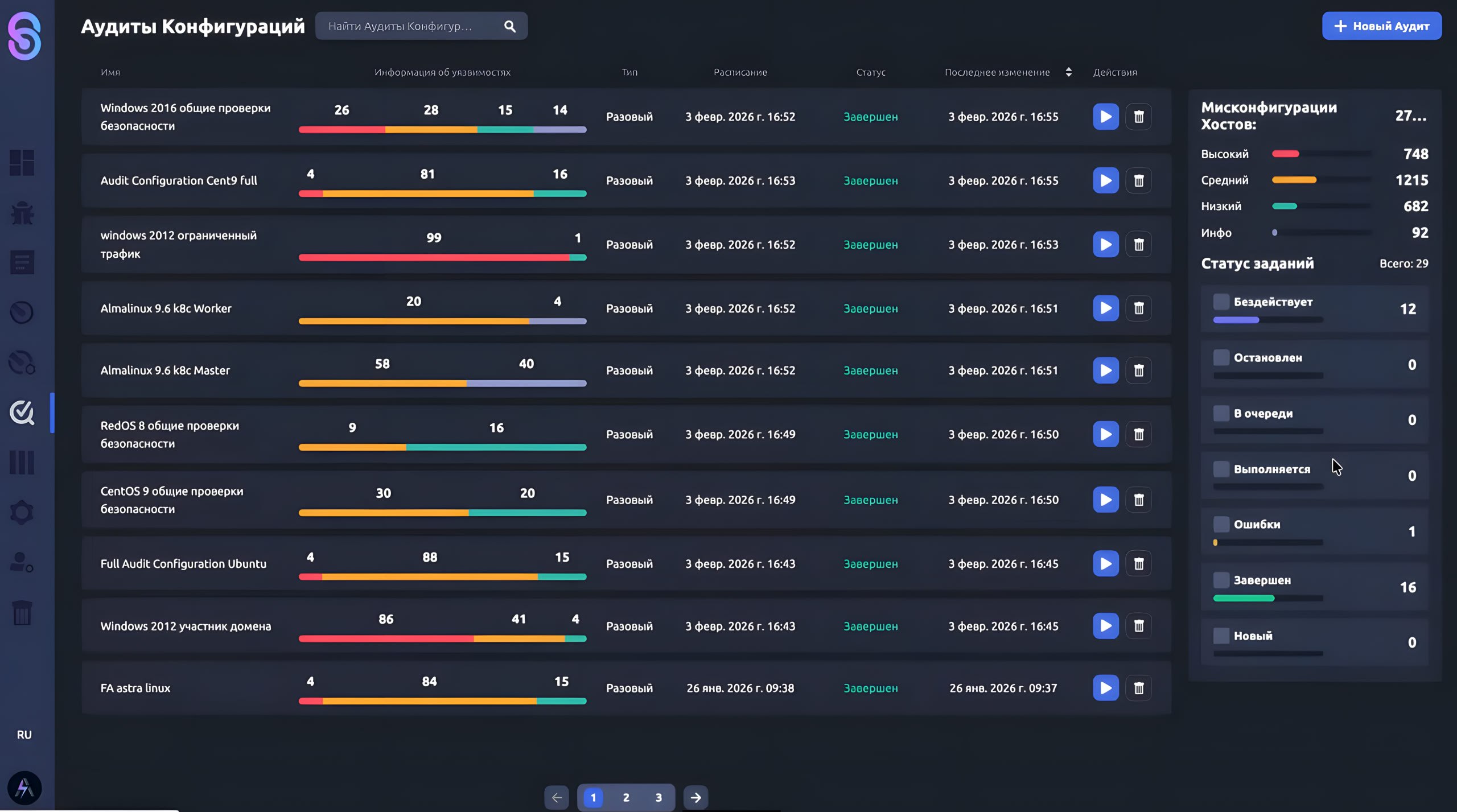

👍 Павильон Security Vision в Кидзании даже круче, чем в Кидбурге. Отмечу плакат с мерами защиты: "Регулярно обновляй программы - это помогает устранить уязвимости в системе и предотвратить атаки!" 😉 Павильоны моих бывших работодателей Т-Банка и VK тоже было очень приятно увидеть. 🫶