У Security Vision вышла новая версия Vulnerability Scanner. Прошлый релиз был в сентябре-октябре.

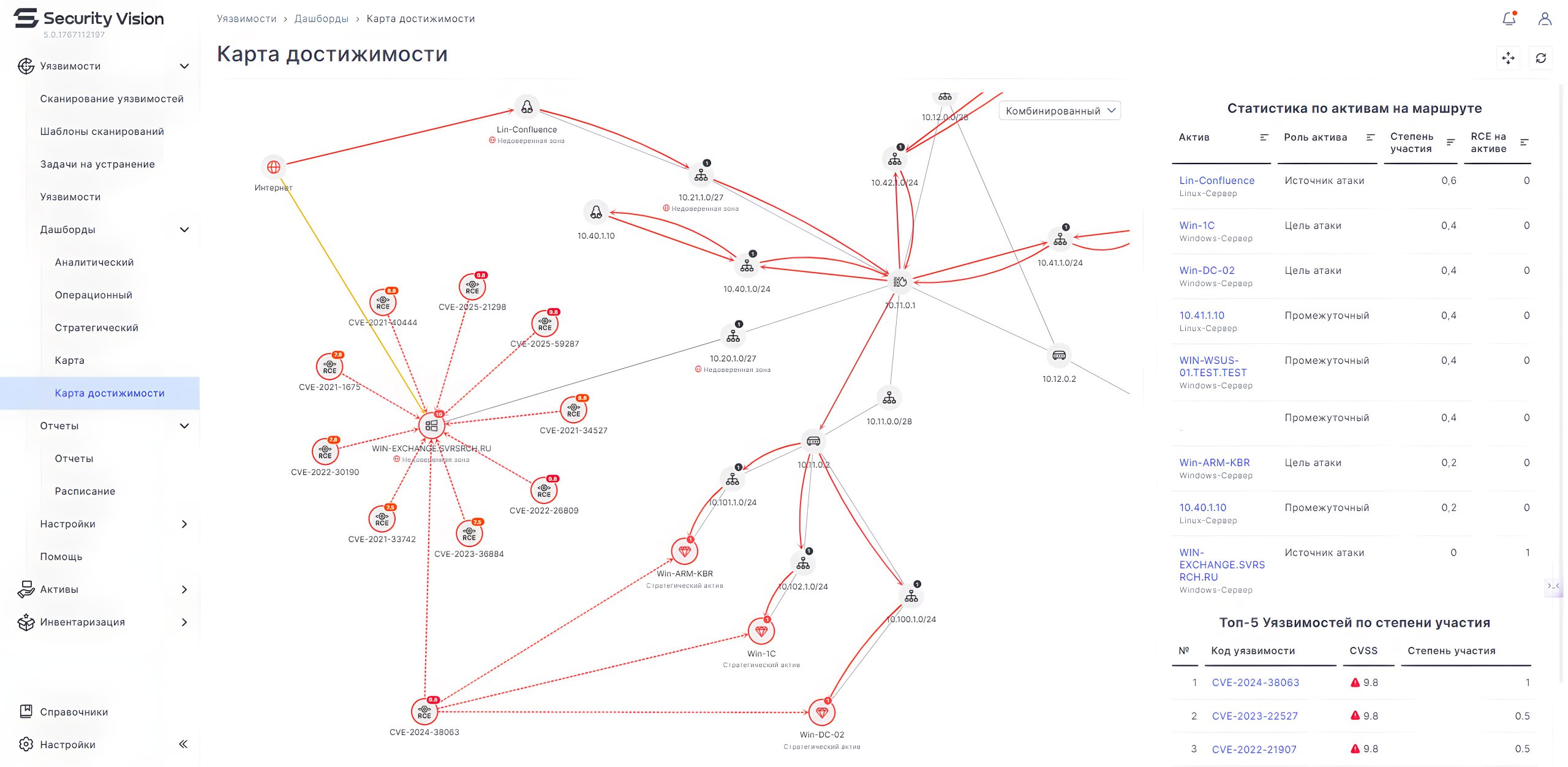

🔹 Реализовали построение графа достижимости уязвимостей на основе сетевой топологии инфраструктуры.

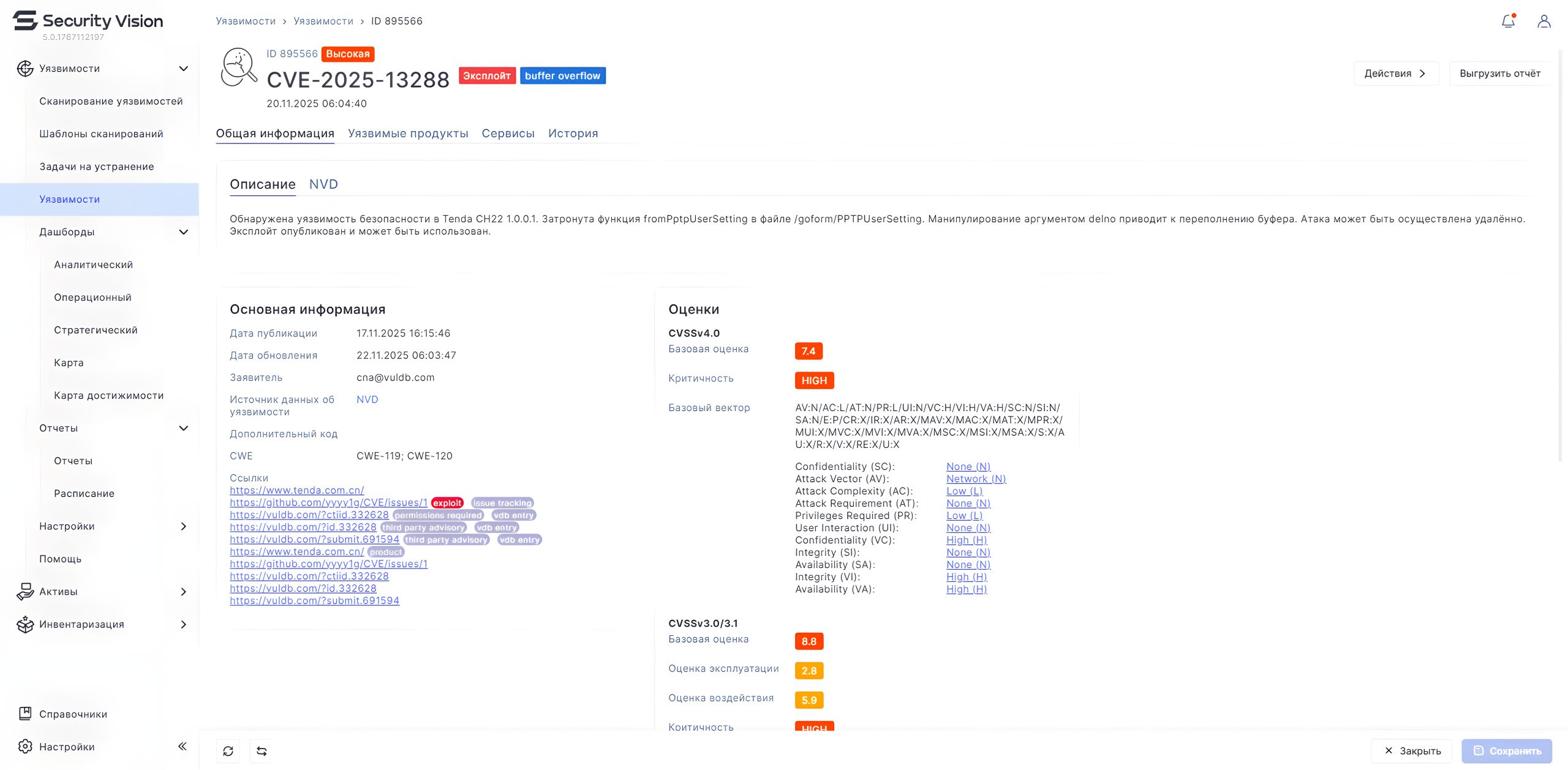

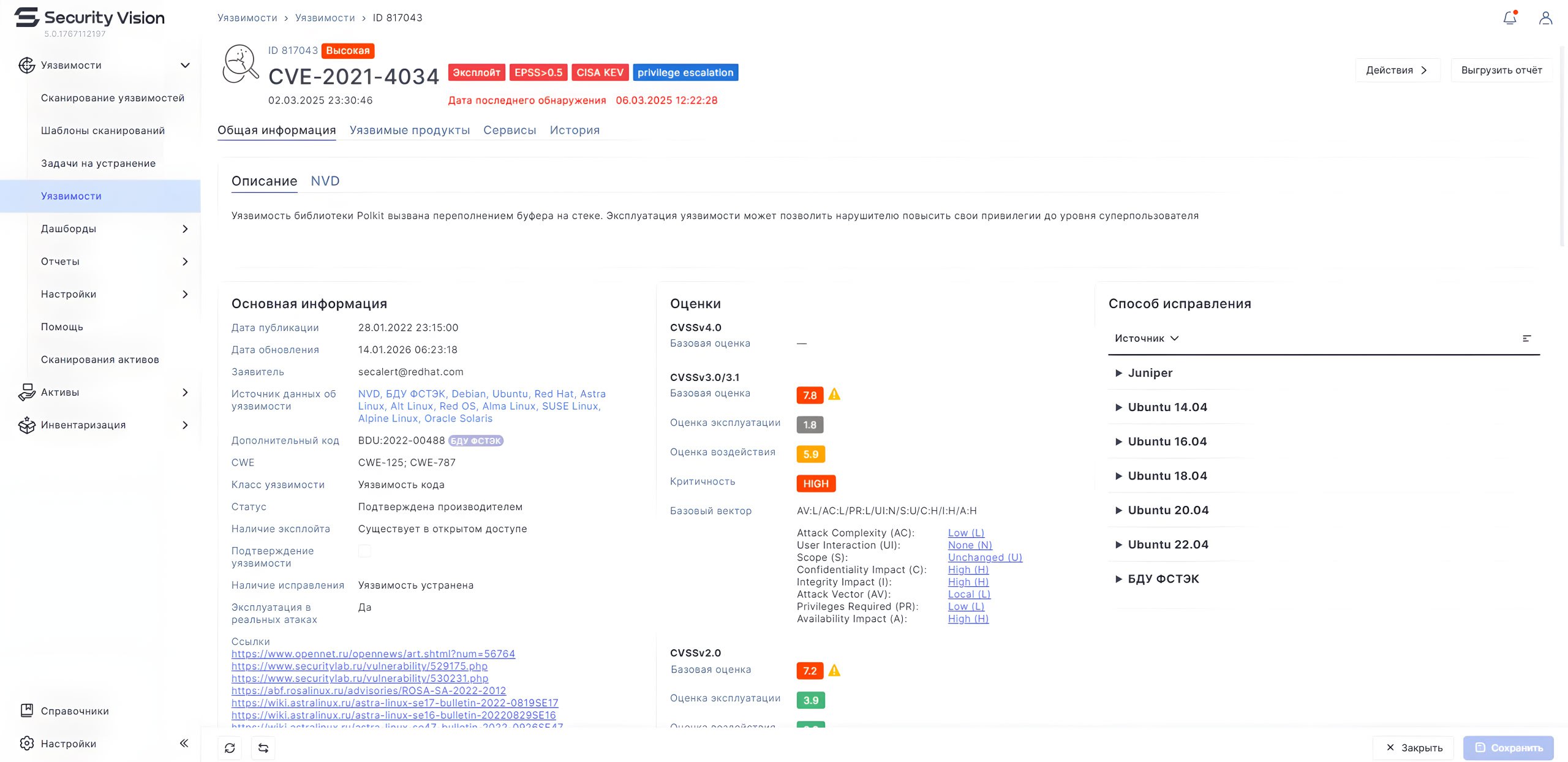

🔹 Улучшили карточки уязвимостей: добавили оценку вероятности эксплуатации (EPSS), данные об обнаружении уязвимых систем в публичном интернете (Shodan CVEDB и тренд по регистрации хостов в Shodan; отображается в тегах, как и EPSS), рекомендации по устранению уязвимостей от НКЦКИ.

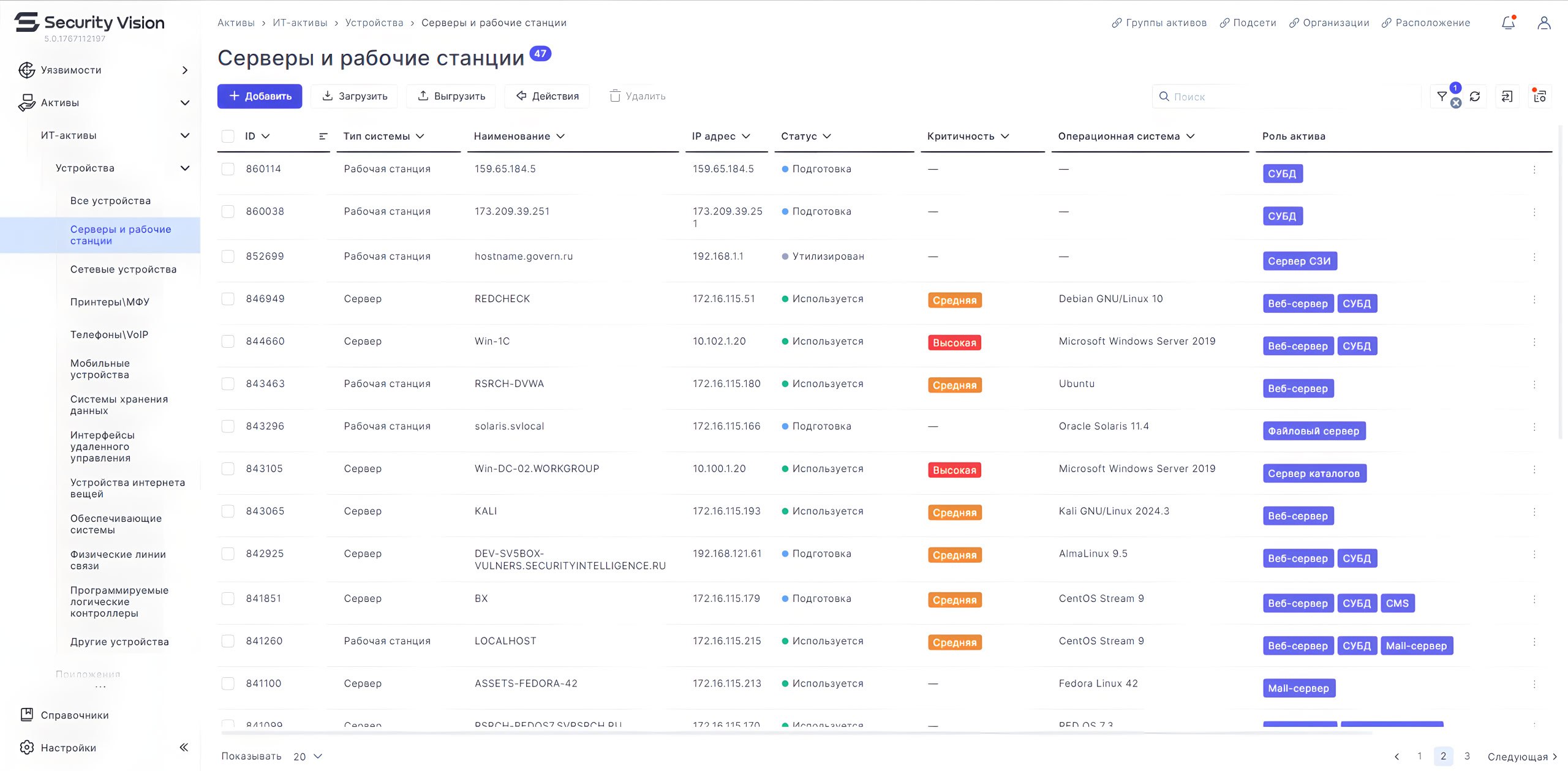

🔹 Реализовали динамические группы активов на основе заданных критериев (типа ОС, версии, наличия уязвимостей, баннеров сервисов и т.д.).

Также добавили расчёт рекомендованных сроков устранения по методике оценки уровня критичности ФСТЭК (от 30.05.2025), улучшили экспертизу (расширили BlackBox, поддержали WMI-сканы Windows, Gentoo Linux, Modbus, устройства Palo Alto Networks), переработали управление сканами и журнал сканов.