Прожектор по ИБ, выпуск №8 (22.10.2023). Записали очередной эпизод. Из основного: обсуждали Аврору ОС и отечественные смартфоны/планшеты, разобрали актуальные уязвимости с упором на Linux, немного коснулись регуляторики. К сожалению, у нас был какой-то сбой с видео, поэтому с 35:37 мы без камер. 🤷♂️

Мы это:

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Здороваемся и радуемся, что прошлый выпуск вроде неплохо смотрели 🙂

01:45 Лев поучаствовал в IVADAY 2023 и ему подарили отечественный планшет от БайтЭрг

08:40 Кажется, что смартфоны нa Авроре для физиков могут появиться в ноябре. Обсуждаем зачем и кому это вообще нужно

19:23 Телеканалы и операторов связи обяжут создать ИБ-подразделения

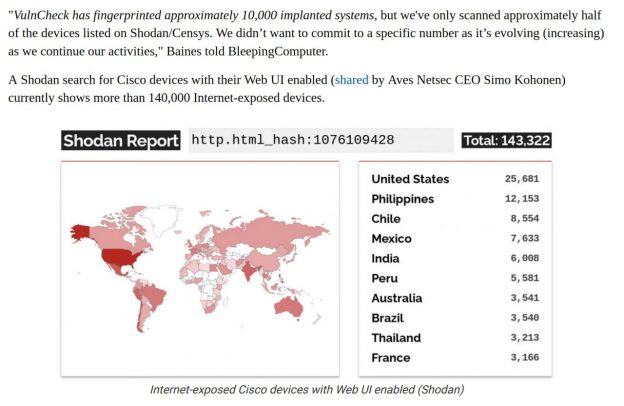

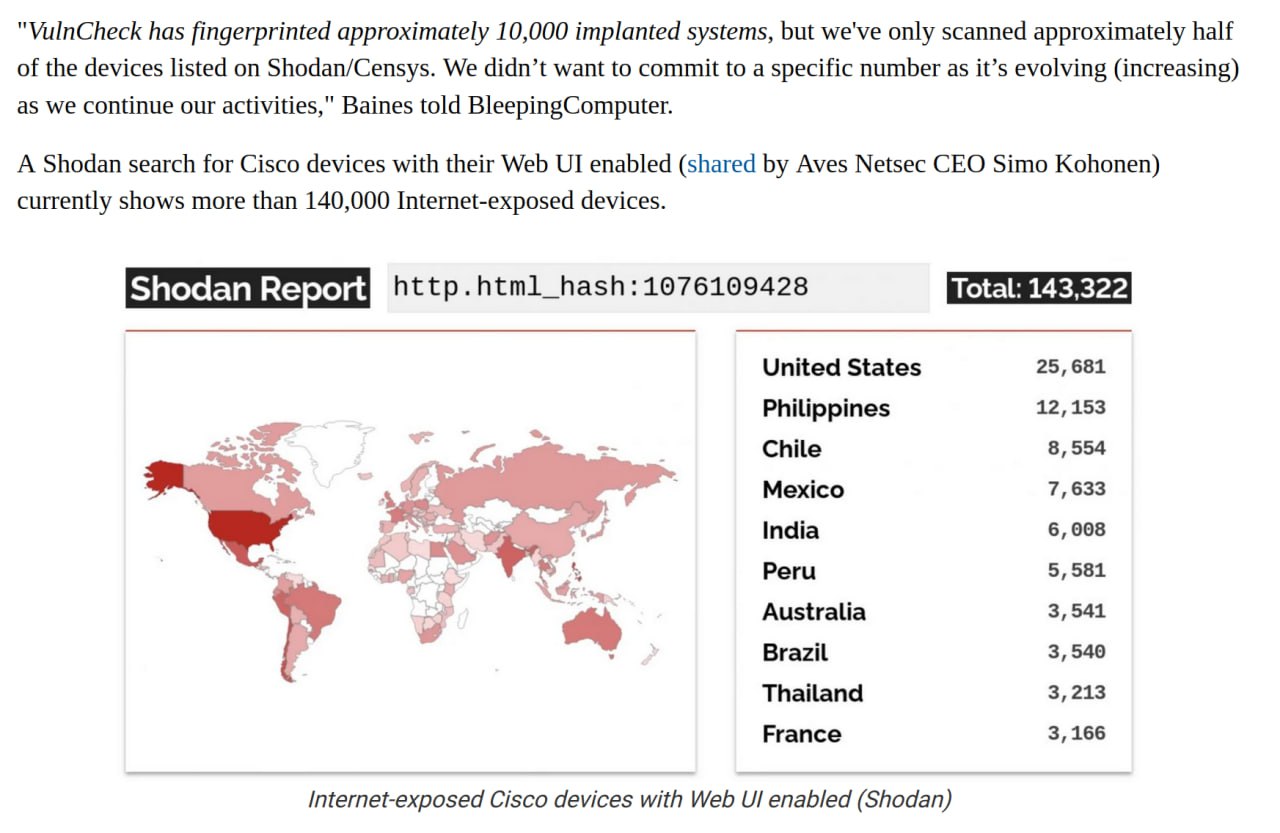

23:17 Auth bypass в Cisco IOS ХЕ (CVE-2023-20198)

27:47 13 эксплоитов ботнета Mirai

30:37 RCE уязвимость в JetBrains TeamCity (CVE-2023-42793)

33:56 Женщина сама себя сняла с электронной очереди в детский сад в Астане

35:37 Смотрим отчёт по октябрьскому Linux Patch Wednesday

37:52 GNOME уязвим перед RCE-атаками из-за ошибки в библиотеке libcue

41:20 Охарактеризуйте олдскульную ИБ одним словом и шлите нам свои мемасики

42:38 ФБР предупредила о хакерах-вымогателях, атакующих клиники пластической хирургии в США и мире

43:43 В CISA KEV появилась новая колонка, отвечающая за использование уязвимости в атаках шифровальщиков

45:13 Практический вопрос использования методики оценки уровня критичности уязвимостей ФСТЭК

49:43 Сходка "ПоИБэшечка: К истокам" 31 октября

51:50 Прощание от Mr. X