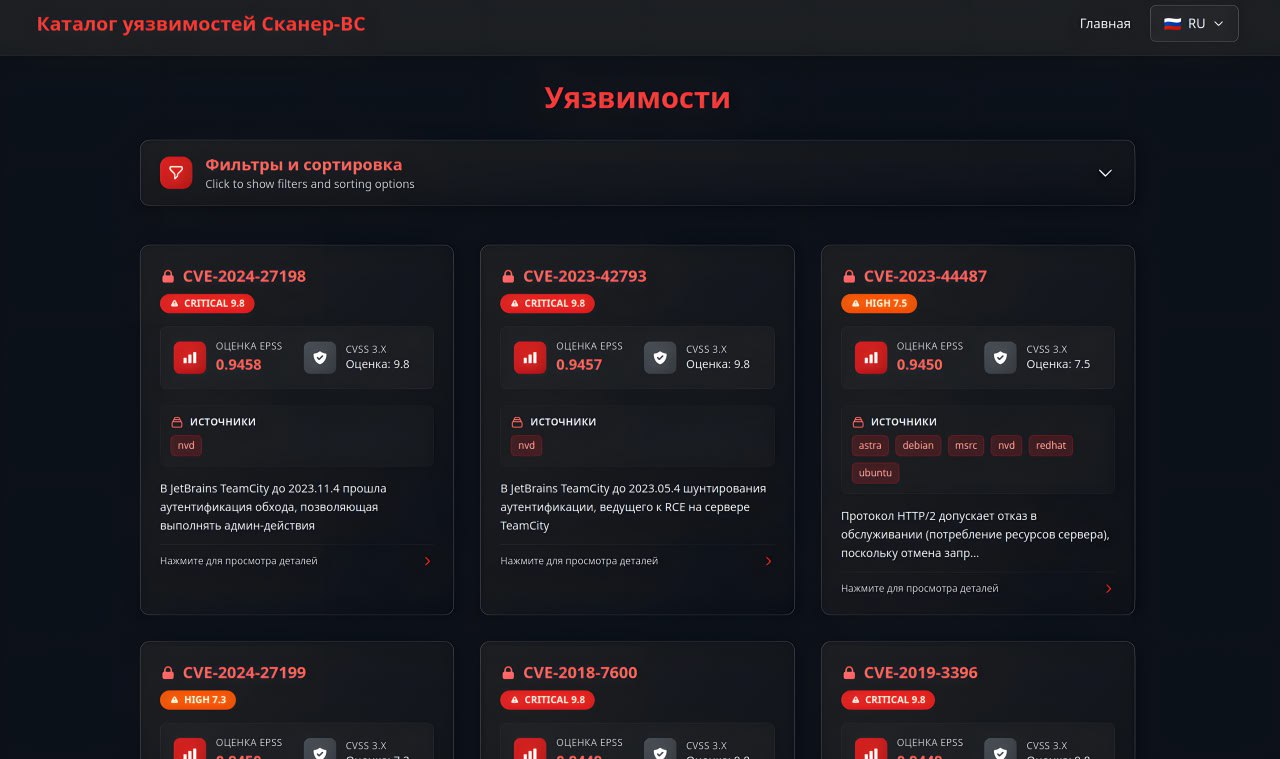

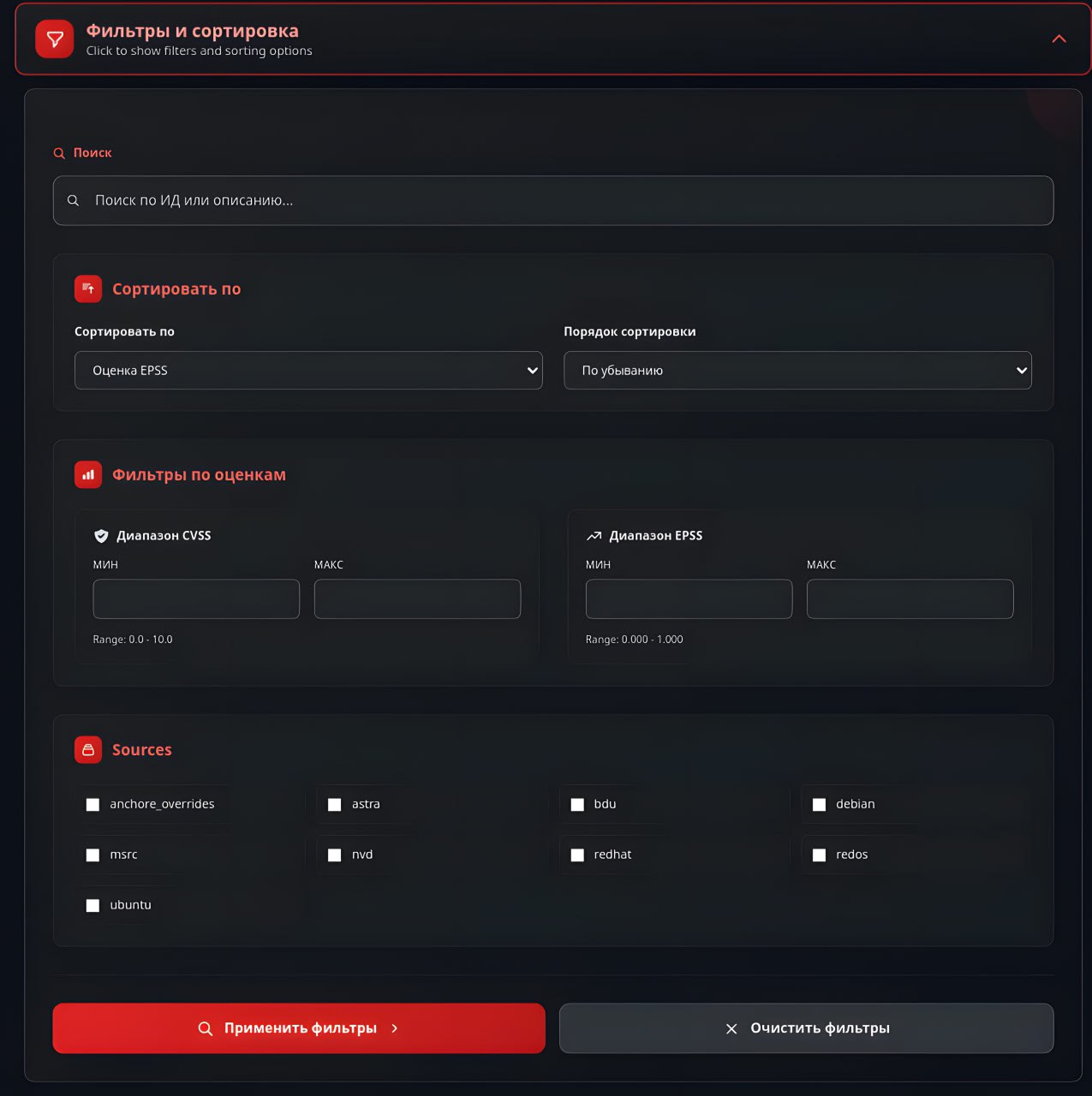

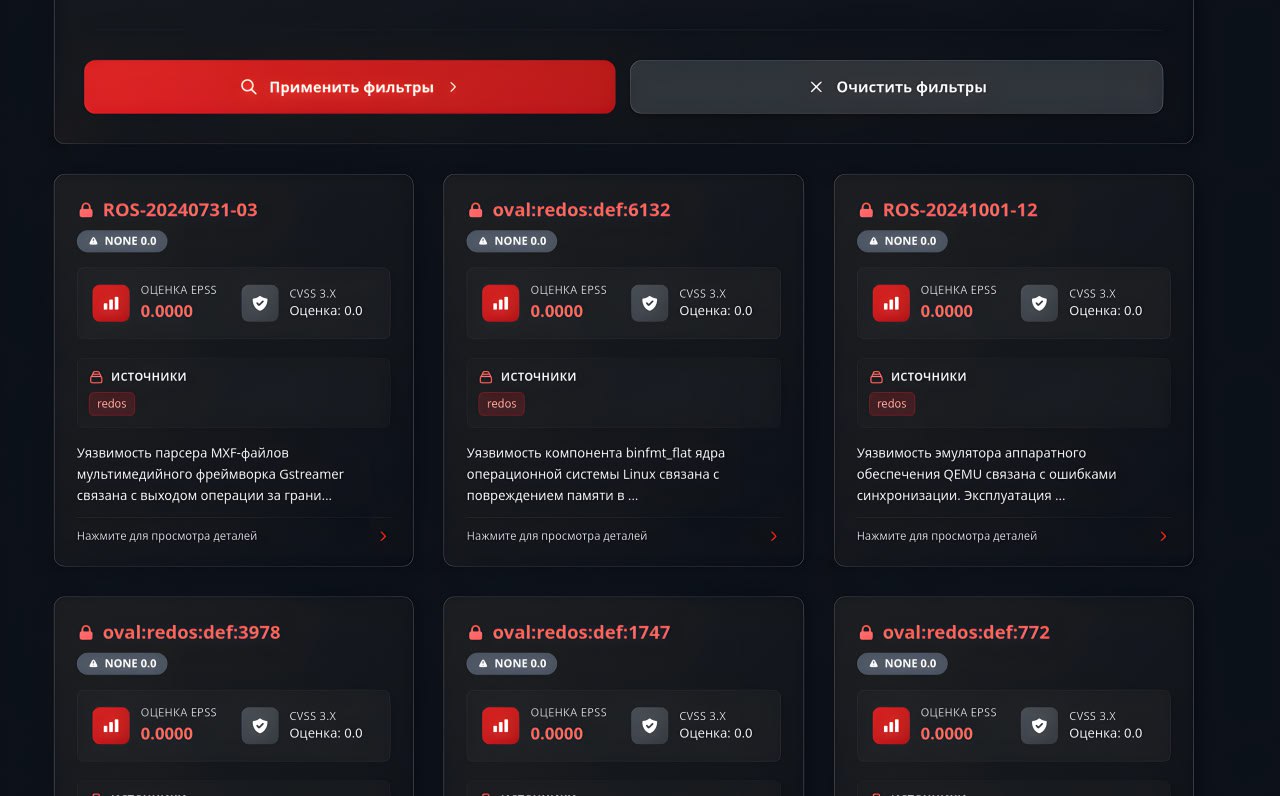

Материалы бесплатного онлайн-курса по тестированию защищённости и применению Сканер-ВС 6 от учебного центра «Эшелон». Курс шёл 3 недели в апреле. Занятия проводил генеральный директор АО «Эшелон Технологии» Александр Дорофеев, CISSP, CISA, CISM.

Как по мне, получился неплохой курс для начинающих. Демонстрация детектирования уязвимостей там, конечно, на Сканер-ВС 6, но по большей части контент курса можно считать вендерно-нейтральным и он будет полезен всем начинающим VM-специалистам.

Список занятий:

1. Методика тестирования защищенности

2. Интернет-разведка (OSINT)

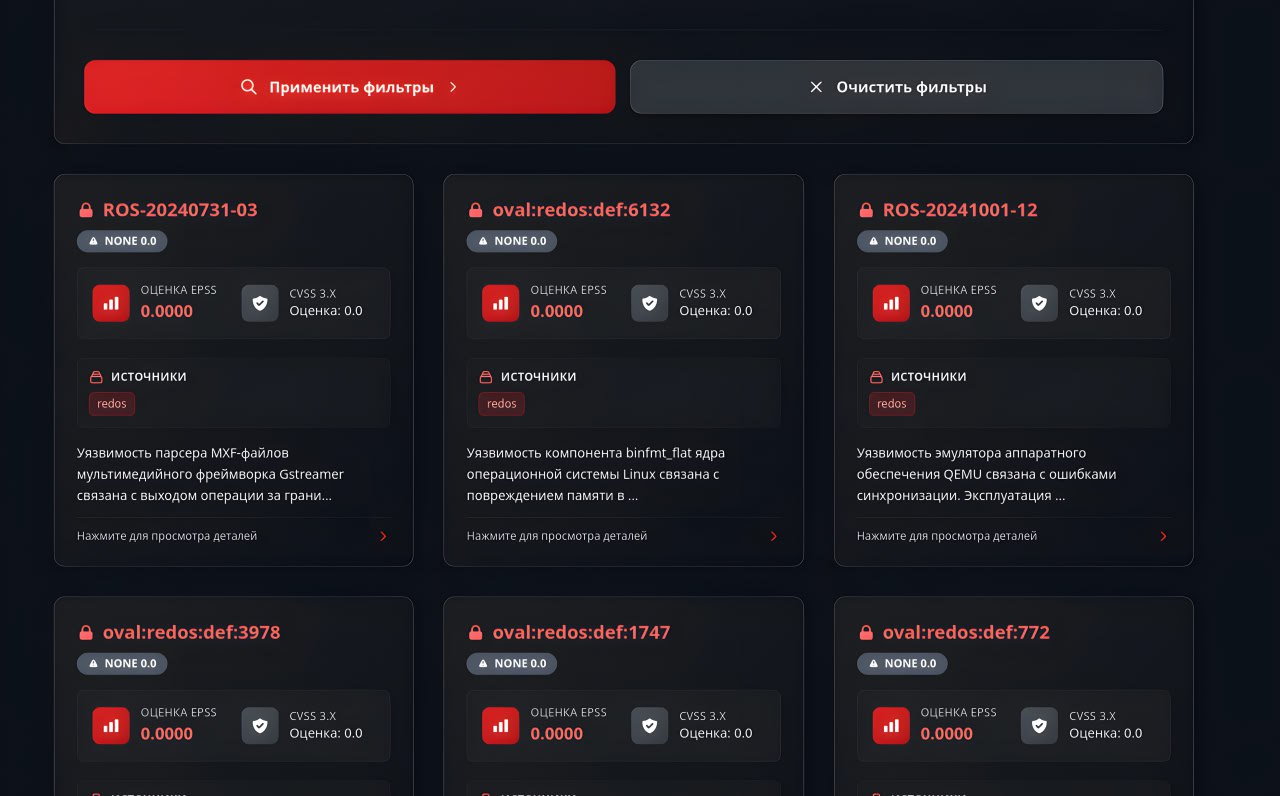

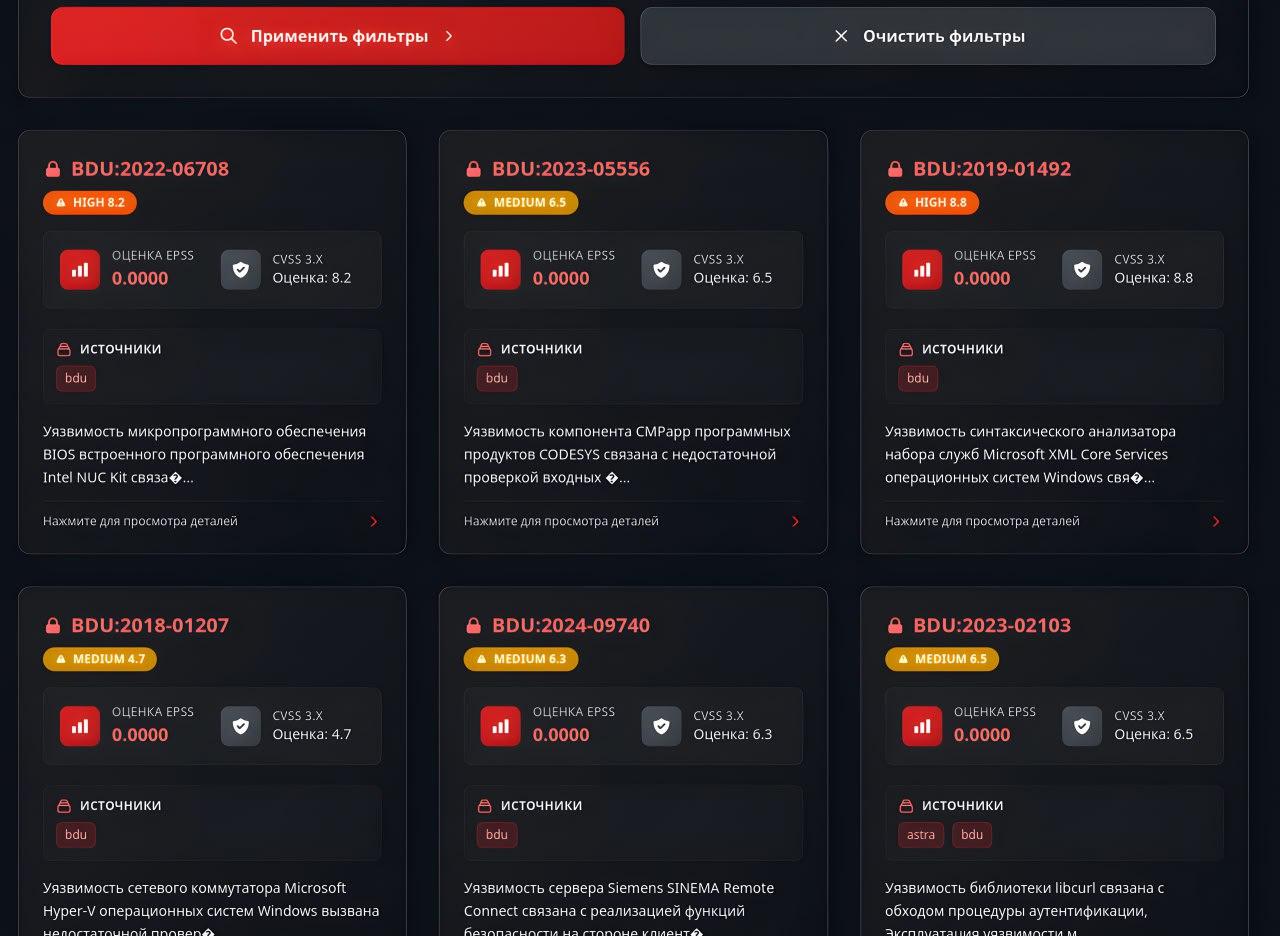

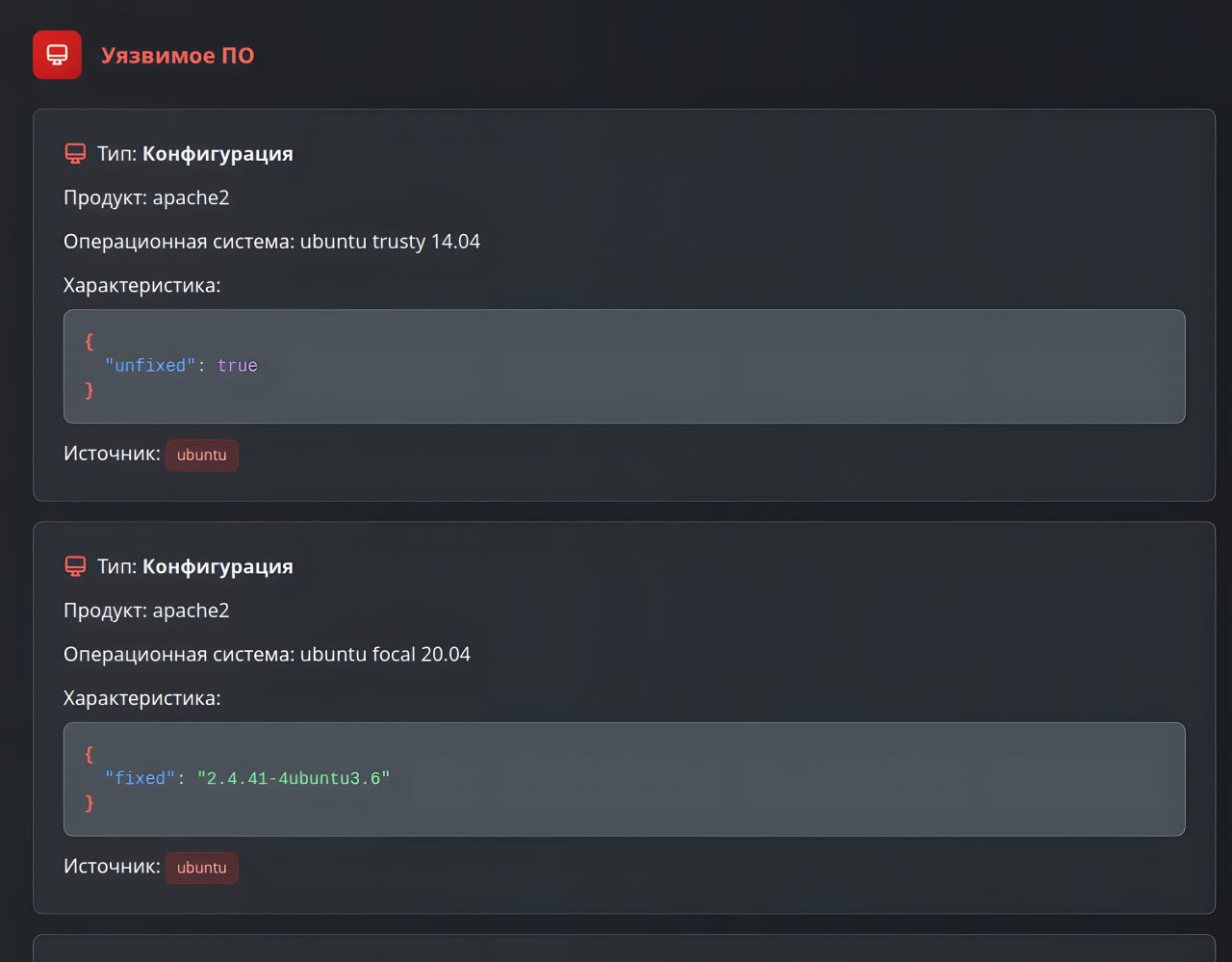

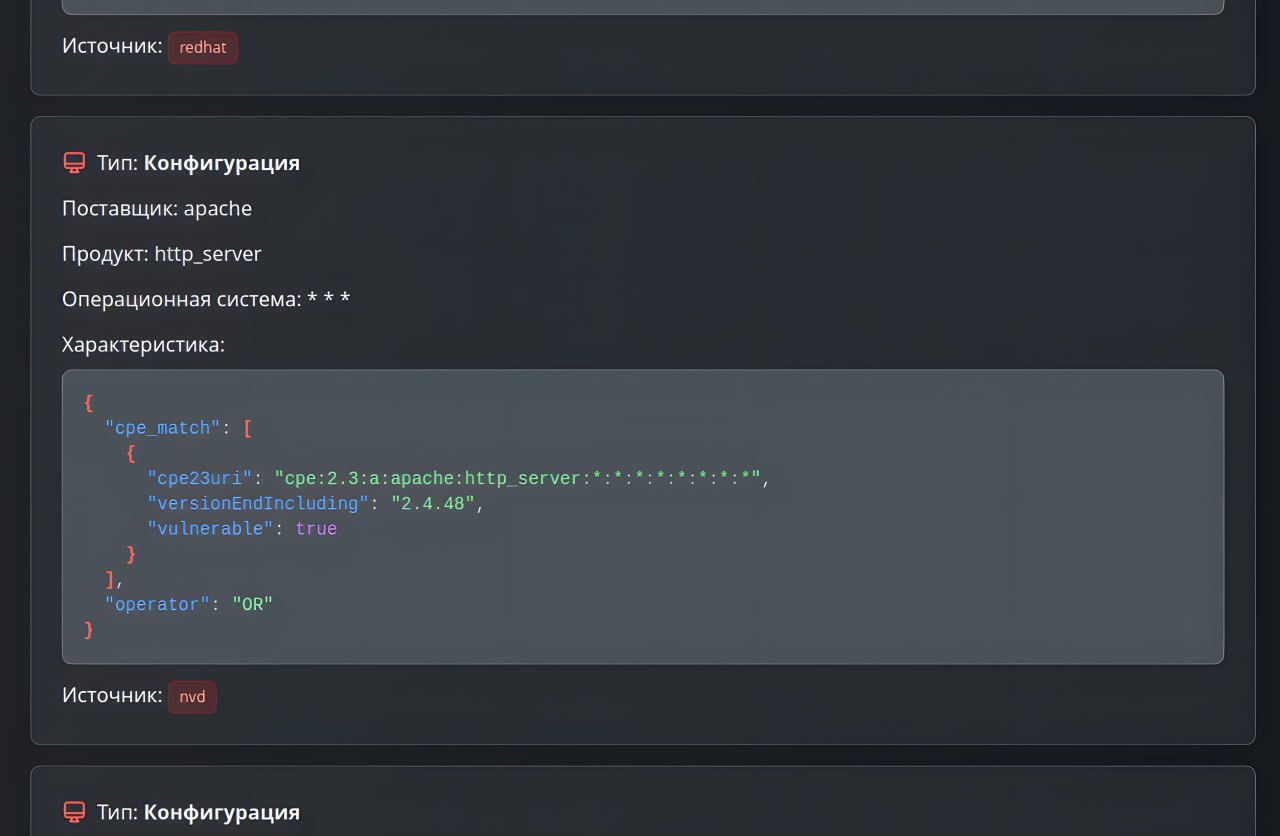

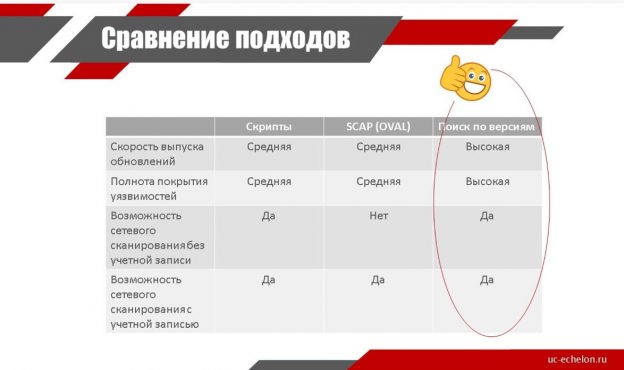

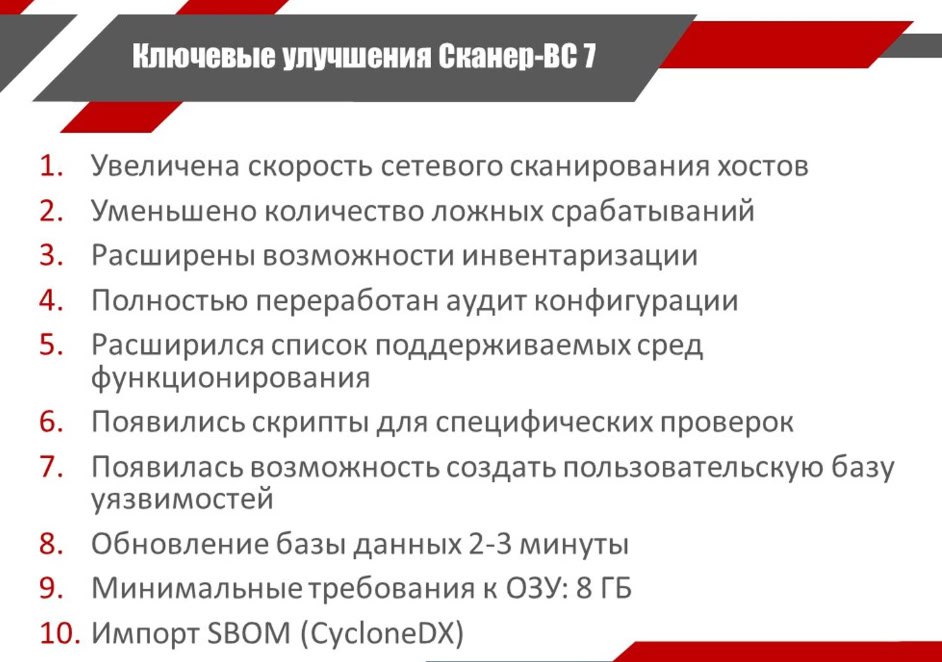

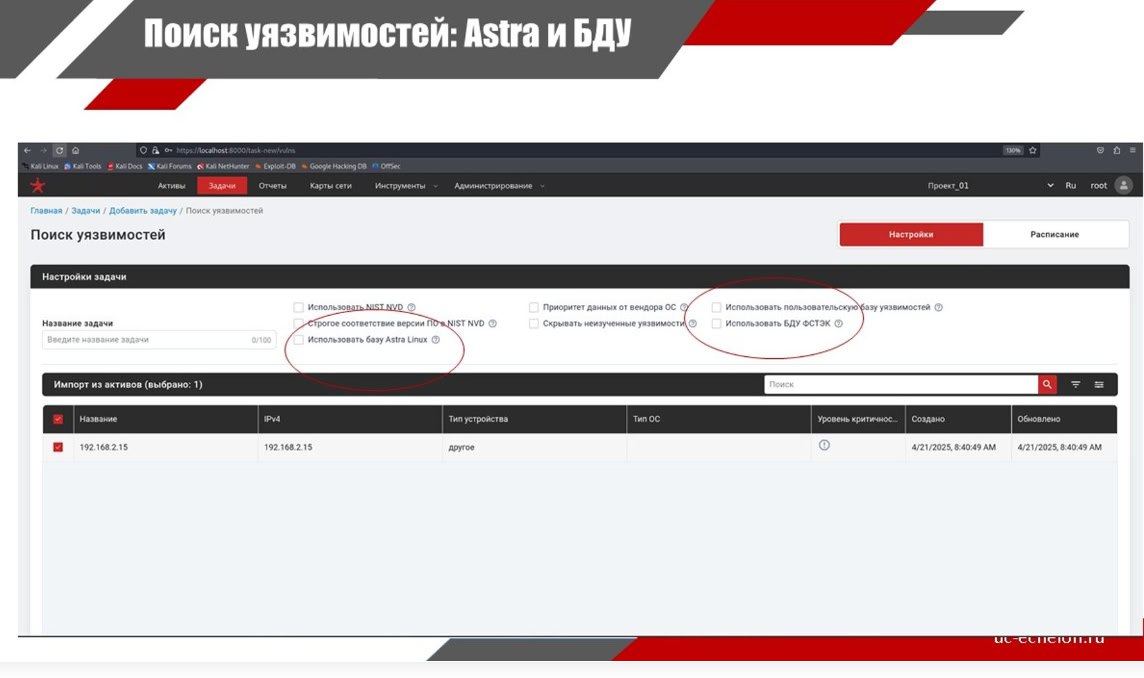

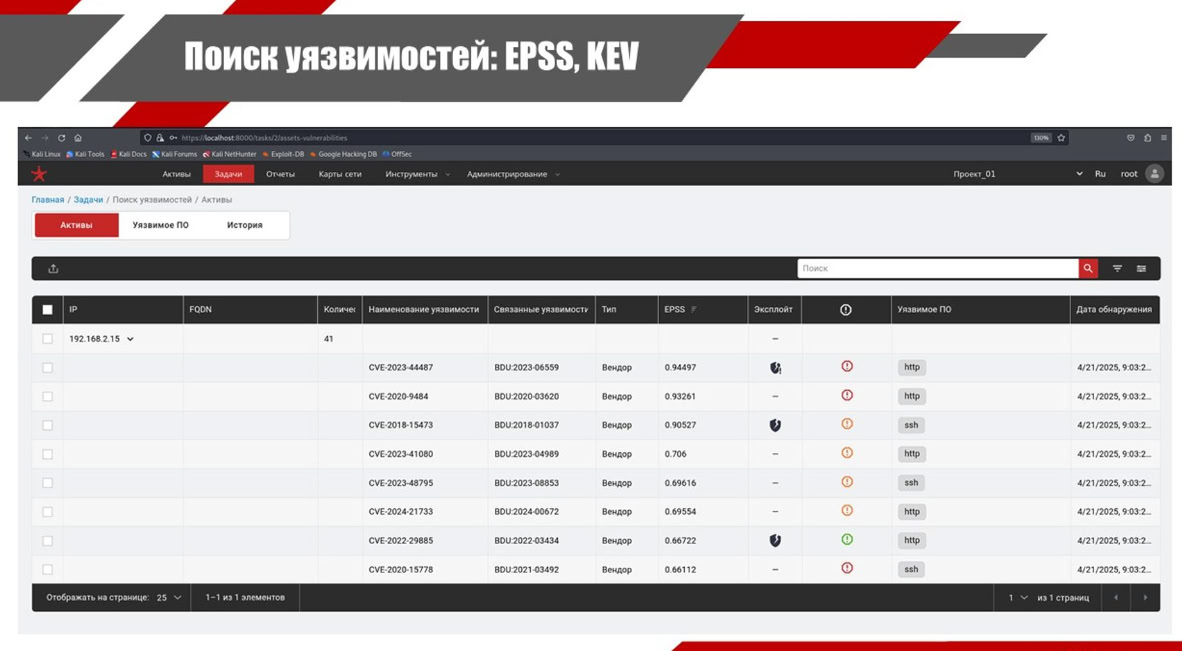

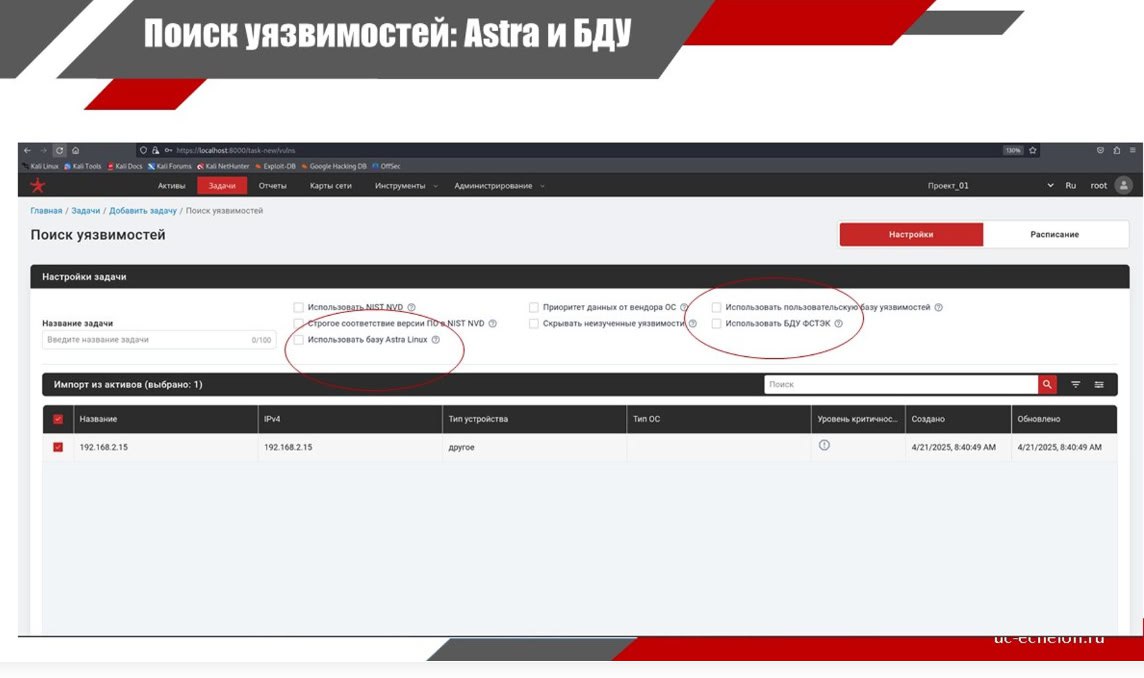

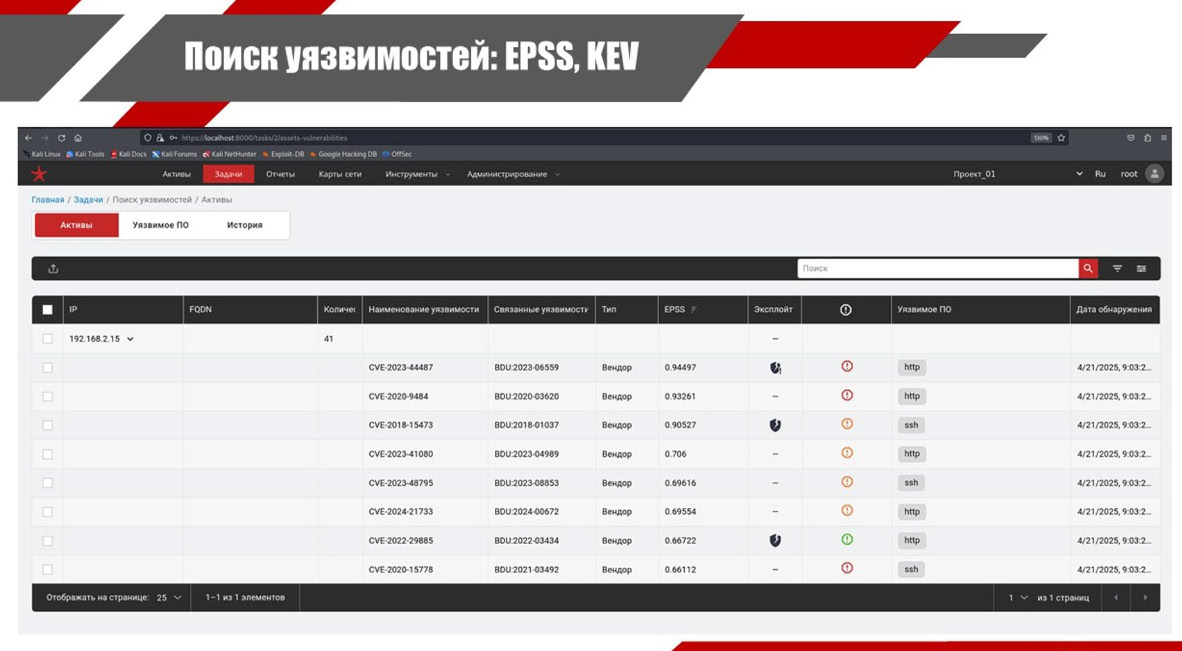

3. Поиск уязвимостей

4. Эксплуатация уязвимостей

5. Отчет по тестированию

защищенности

6. Организационные аспекты управления уязвимостями

Видеозаписи занятий выкладываются в плейлисты учебного центра «Эшелон» на YouTube, RuTube и ВКонтакте. На данный момент доступны записи первых четырёх занятий.

Слайды я по согласованию перезалил в свой канал из канала @EchelonEyes, чтобы всё было в одном месте. Это крутой канал с новостями по ИБ, сам подписан и вас приглашаю подписаться.

Обращаю внимание, что не весь контент курса отражён на слайдах! Например, на слайдах по эксплуатации описан только брутфорс паролей, а на видео ещё разбирается эксплуатация уязвимости с помощью метасплоита. Так что лучше смотрите видео.

Больше курсов по Vulnerability Management-у хороших и разных!