Как СберКорус с помощью TS Solution с нуля выстраивали у себя VM-процесс на MaxPatrol VM (часть 2). Продолжаю отсматривать выступление Романа Журавлева из TS Solution и Никиты Аристова из СберКоруса на конференции СФЕРА Cybersecurity. В прошлый раз остановились на кастомных виджетах.

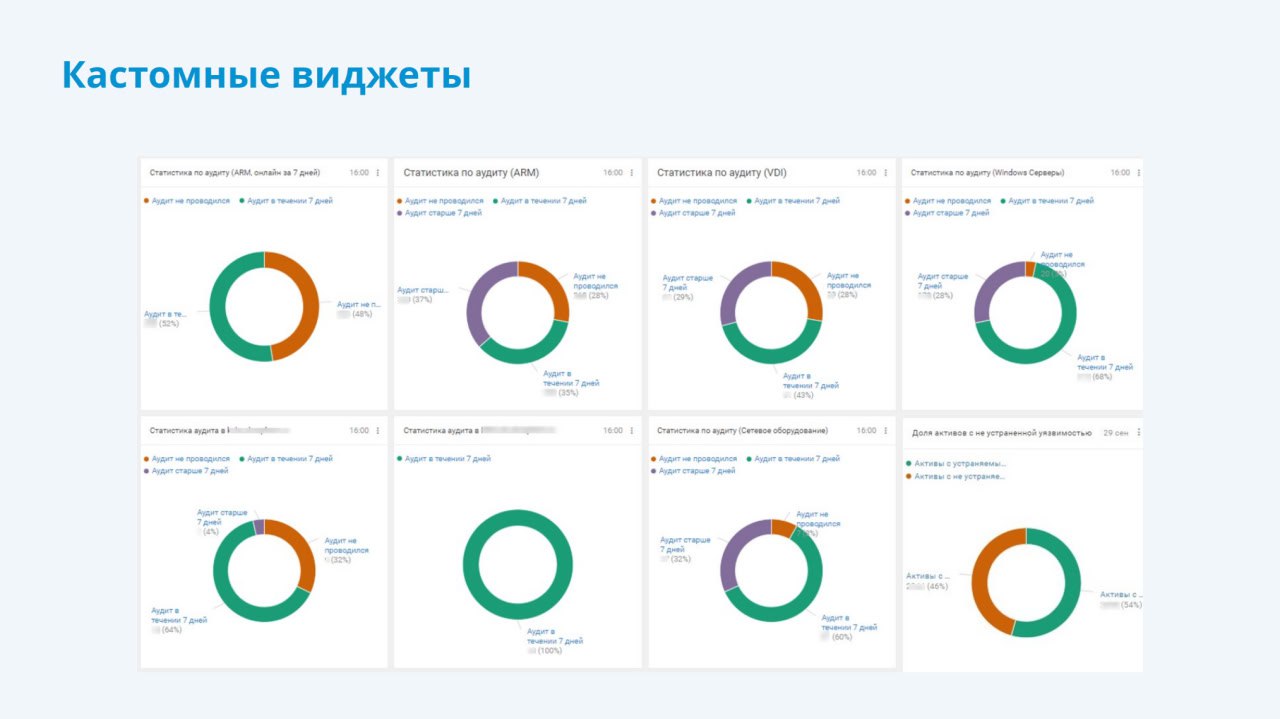

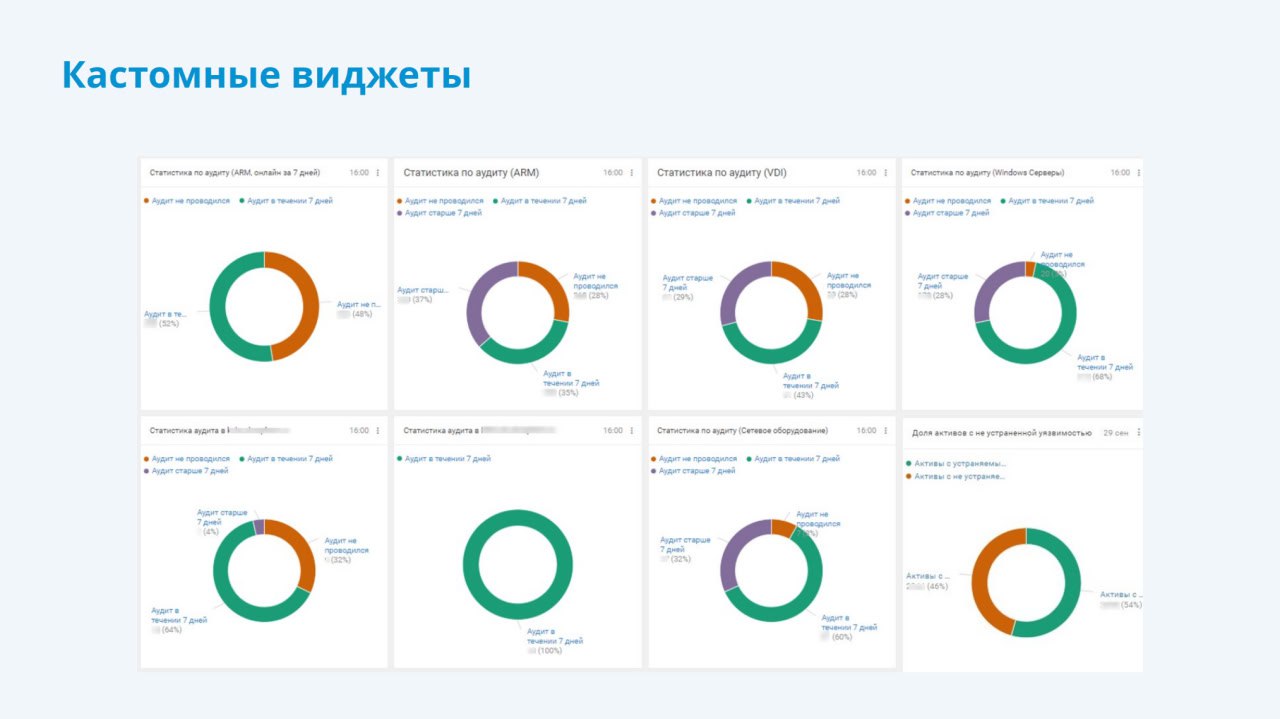

📊 Кастомные виджеты. Разработали около 50 кастомных виджетов, которые позволяют отслеживать процессы, и чуть больше 100 PDQL-запросов.

🔹 На скриншоте видны однотипные виджеты "Статистика по аудиту" для разных групп активов (ARM онлайн за 7 дней, ARM, VDI, Windows Серверы, Сетевое оборудование, 2 замазанные группы по принадлежности к системам). Возможные значения: "Аудит не проводился", "Аудит в течение 7 дней", "Аудит старше 7 дней".

🔹 Также виден виджет "Доля активов с неустраняемой уязвимостью" со значениями "Активы с устраняемыми уязвимостями" и "Активы с неустраняемыми уязвимостями".

🥄 Ложка дёгтя - непобеждённая проблема. При серьёзной нагрузке выяснилось, что не справляется база данных PostgreSQL. Полной победы за год не достигли, как временное решение в 4 раза увеличили ресурсы. 🤷♂️

🚙 Прокачка MaxPatrol VM

"MaxPatrol VM как метафорические Жигули. Свою базовую функцию он выполняет: активы ищет, уязвимости рассчитывает. Но дальнейший процесс [тюнинга] никогда не закончится. Его абсолютно точно есть куда развивать, у него много возможностей. Дальше будет как превратить Жигули в Мерседес, при том что Мерседес для каждой компании будет свой".

[ От себя скажу: полностью согласен. Vulnerability Management - это прежде всего процесс выстроенный с использованием какого-либо продукта. Считать, что купил продукт и всё само заведётся, а в компании сам собой появится рабочий процесс довольно наивно. Нужно работать, затачивать его под себя. С другой стороны, базовую функциональность по работе с активами, уязвимостями, аналитике тоже недооценивать не следует. Если она в продукте так себе, то будет классическое "мусор на входе - мусор на выходе". ]

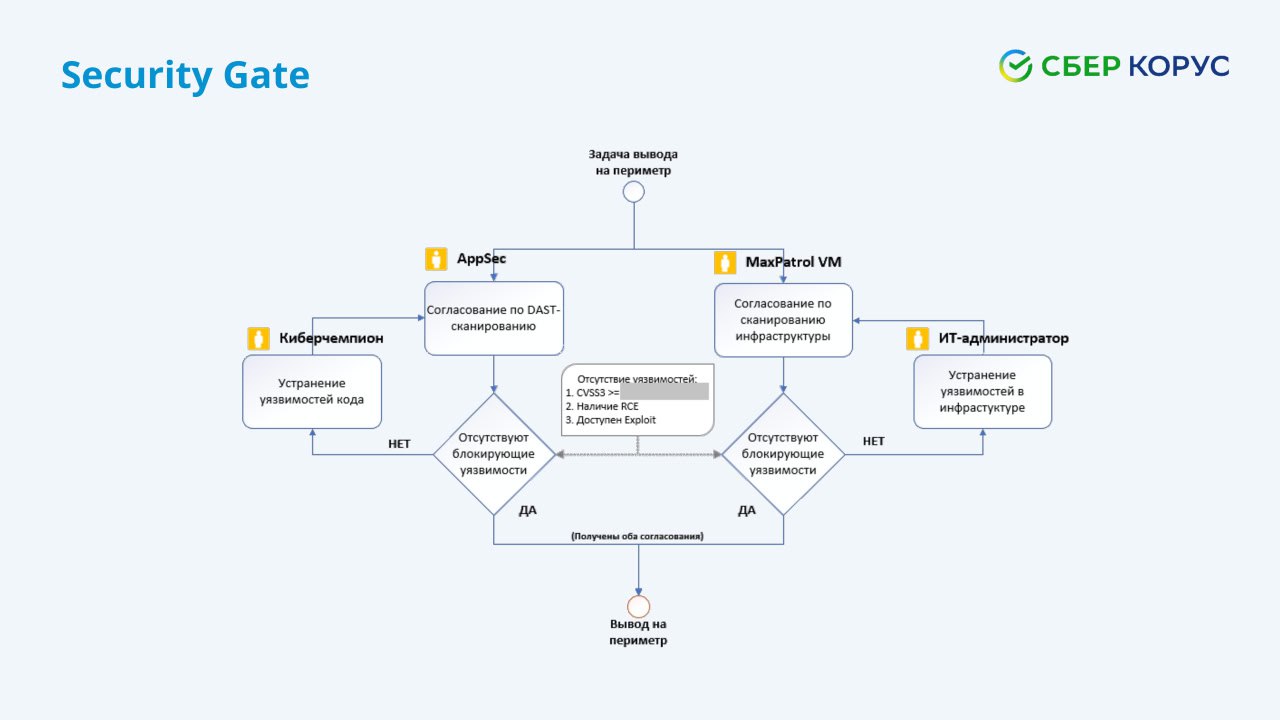

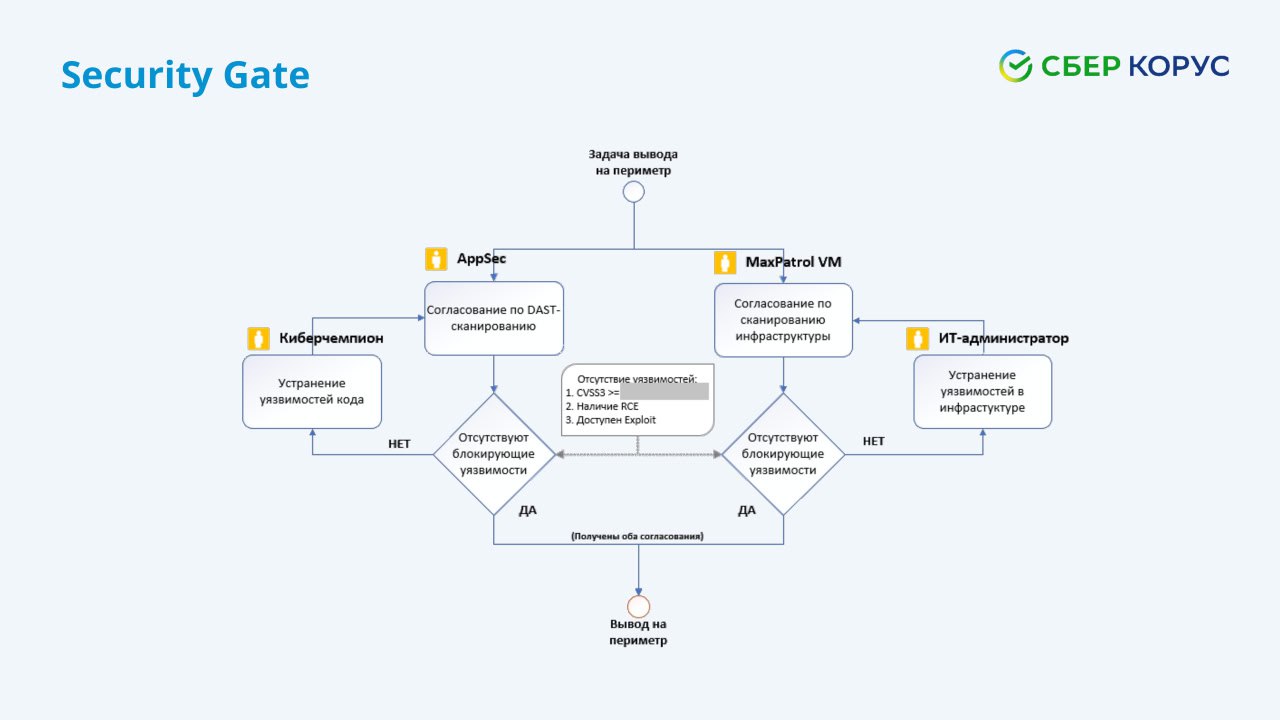

🔻 Показали схему Security Gate по выводу продуктов на периметр, включающий проверки AppSec (проверка кода) и инфраструктурного VM-а. Про то, что эти 2 направления имеют пересекающиеся функции в рамках, например, DAST сканирования, я писал ранее.

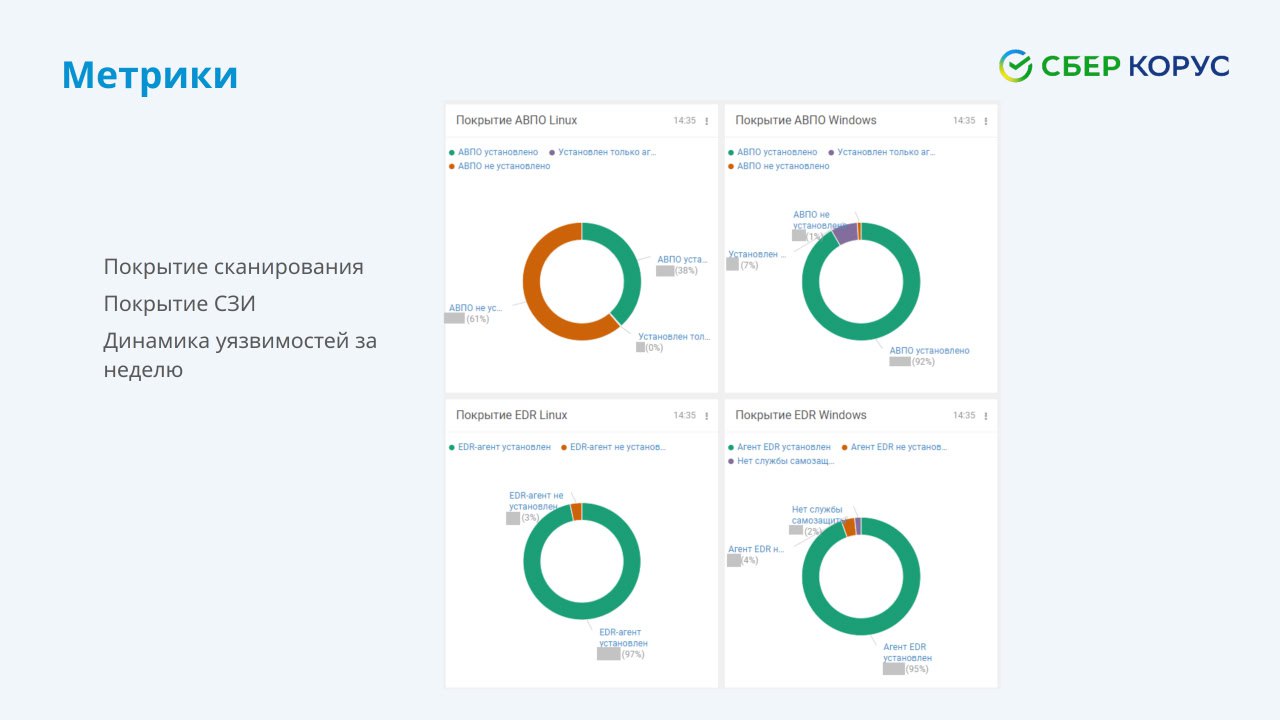

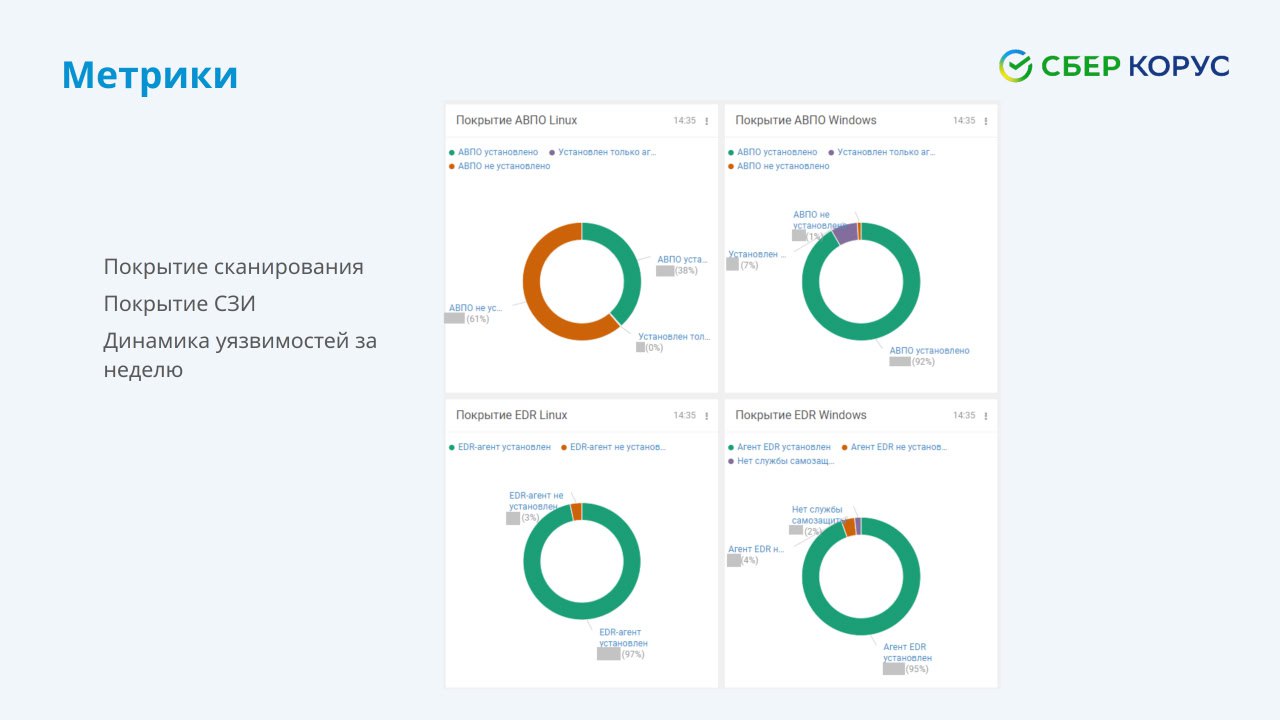

🔻 "В MaxPatrol VM неплохой модуль BI (Business intelligence)". Считают покрытие сканированиями, покрытие СЗИ (антивирусы и EDR для Linux и Windows), динамику уязвимостей за неделю.

🔻 Контроль активов: контроль работы служб СЗИ (запущена и добавлена в автозапуск), контроль состава установленного ПО (нелегитимное, нежелательное), дубликаты активов, переустановки ОС, SSH (контроль перевода на аутентификацию по ключам), свободное место на жёстких дисках (выгружают за 5 минут).

🔻 Контроль пользователей: привязка администраторской УЗ к АРМy, контроль сеансовой работы под УЗ с правами администратора (контроль активных пользователей; админская учётка должна использоваться только для повышения привилегий, а не для постоянной работы), контроль нелегитимных прав локального администратора (завели резервную учётку или временная учётка стала постоянной), смена пароля после киберучений (для попавшихся на учебные фишинговые рассылки).

🔻 Инциденты ИБ ("MaxPatrol VM - это осколок от MaxPatrol SIEM, какие-то инциденты можно смотреть в VM-е"): сотрудник снял образ своего АРМ-а и развернул виртуальный АРМ из образа на своём личном ноутбуке и с него работал (проверка по ID установки и является ли хост виртуалкой), подключение по RDP в обход PAM (контроль коммерческого SOC).

Заключительная третья часть будет про планы по развитию VM-процесса в СберКорусе.

upd. Третья заключительная часть