Поделюсь впечатлениями от сегодняшнего вебинара про Security Vision VM. Вебинар назывался достаточно провокационно: "98% уязвимостей можно игнорировать? Как перестать чинить всё подряд и заняться реальными угрозами". Меня формулировки про 2% всегда триггерят. 😤 Я считаю, что фиксить нужно ВСЕ уязвимости (но с разным SLA) и, по возможности, безусловным патчингом.

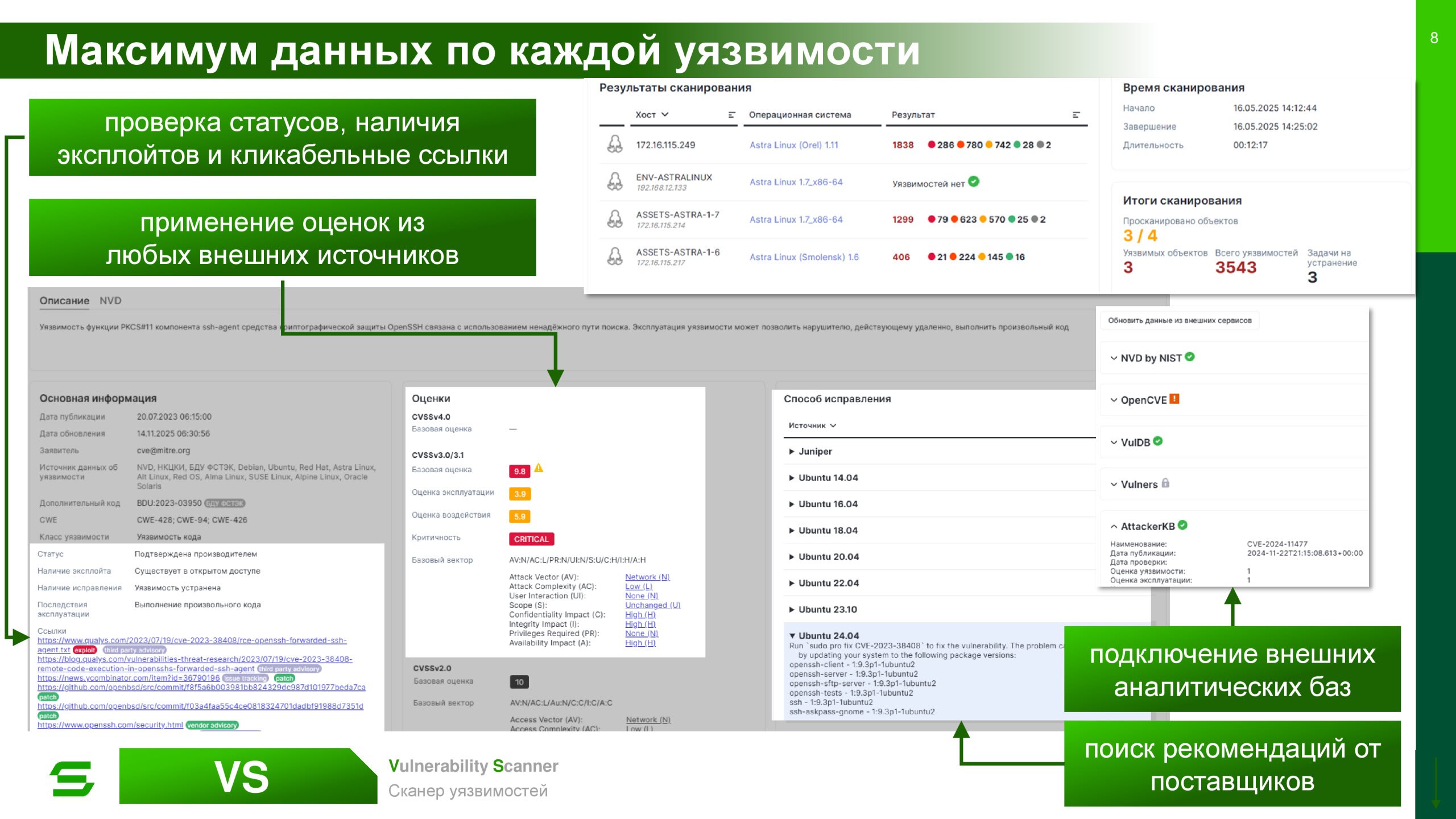

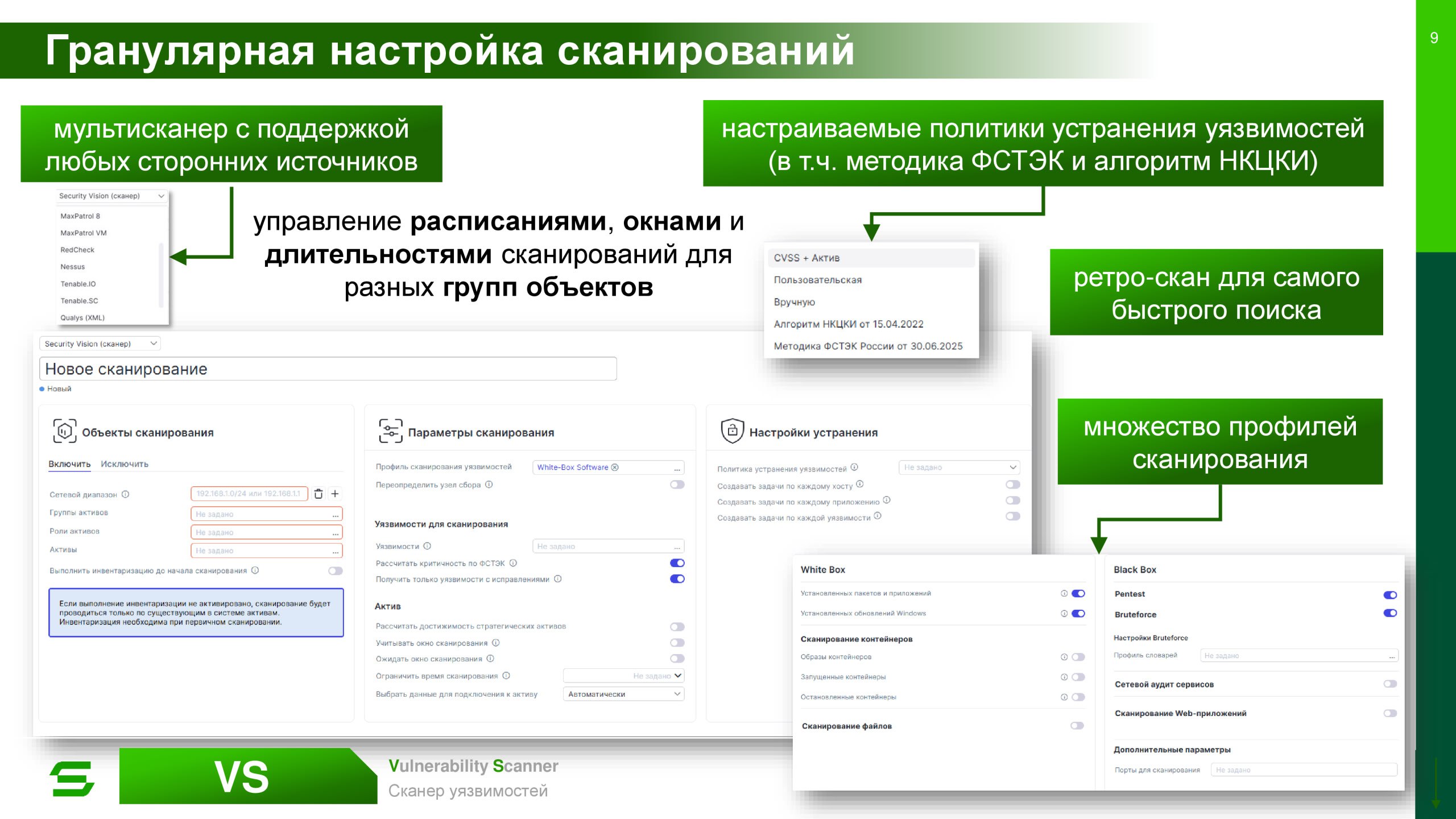

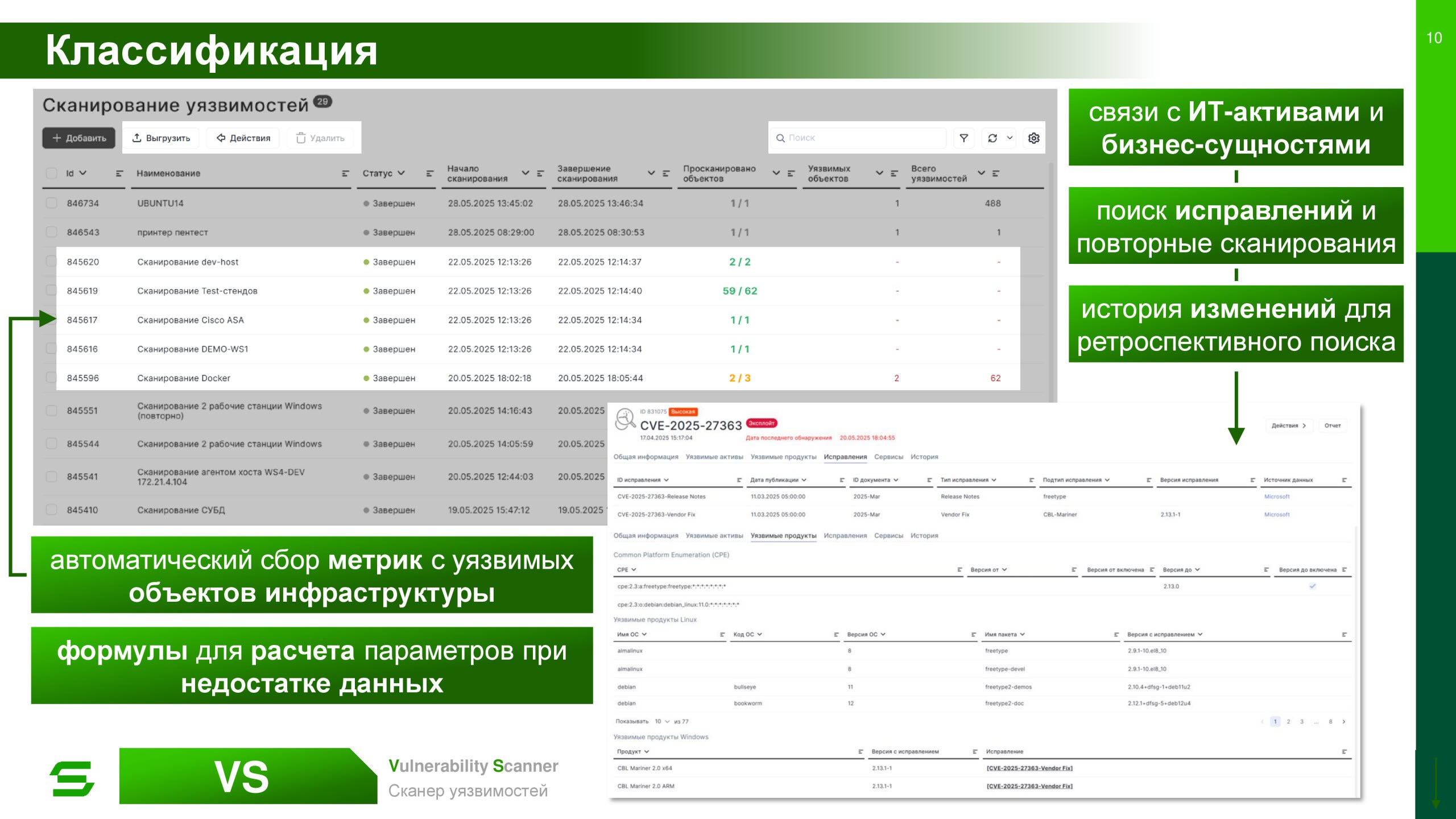

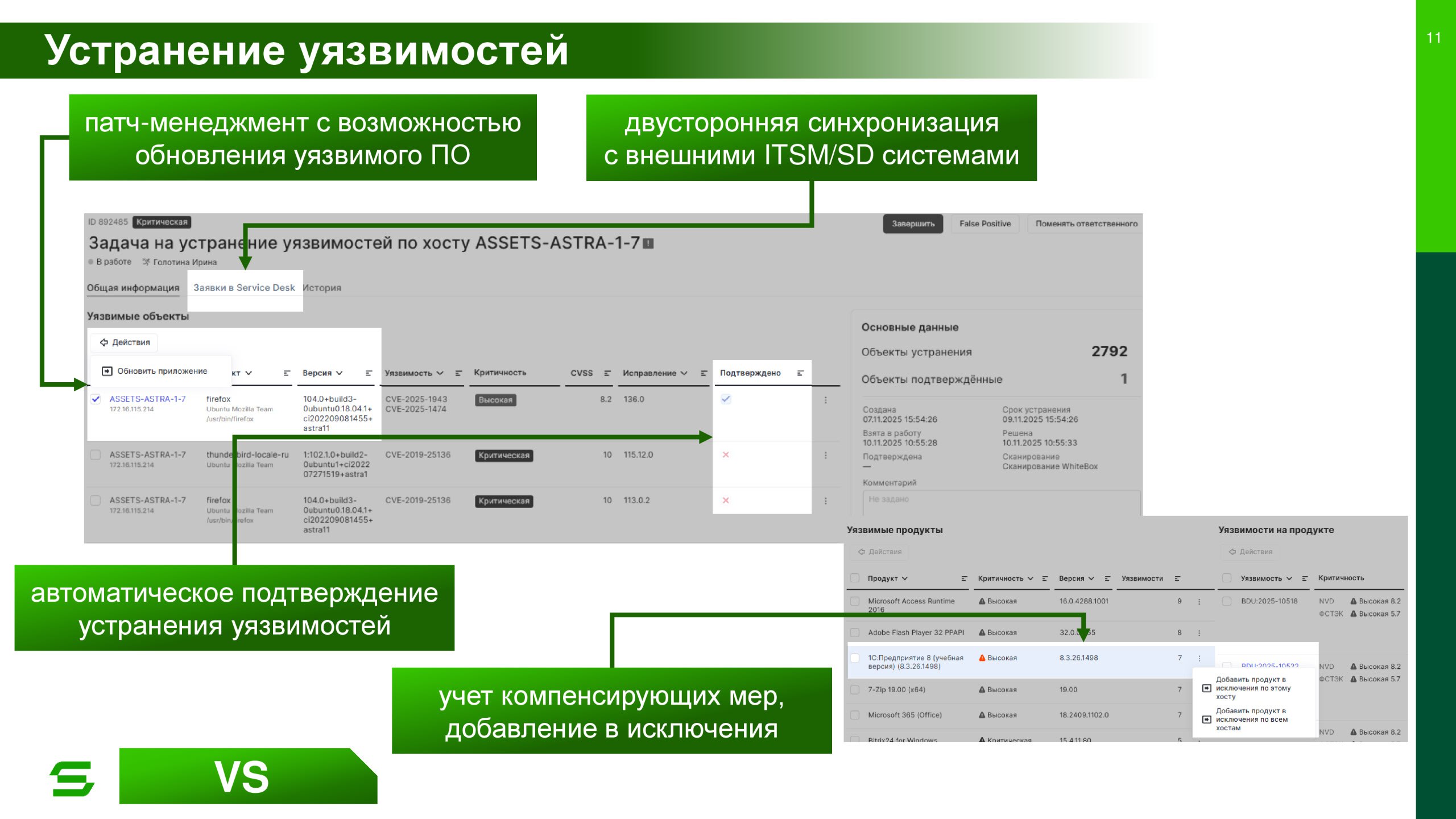

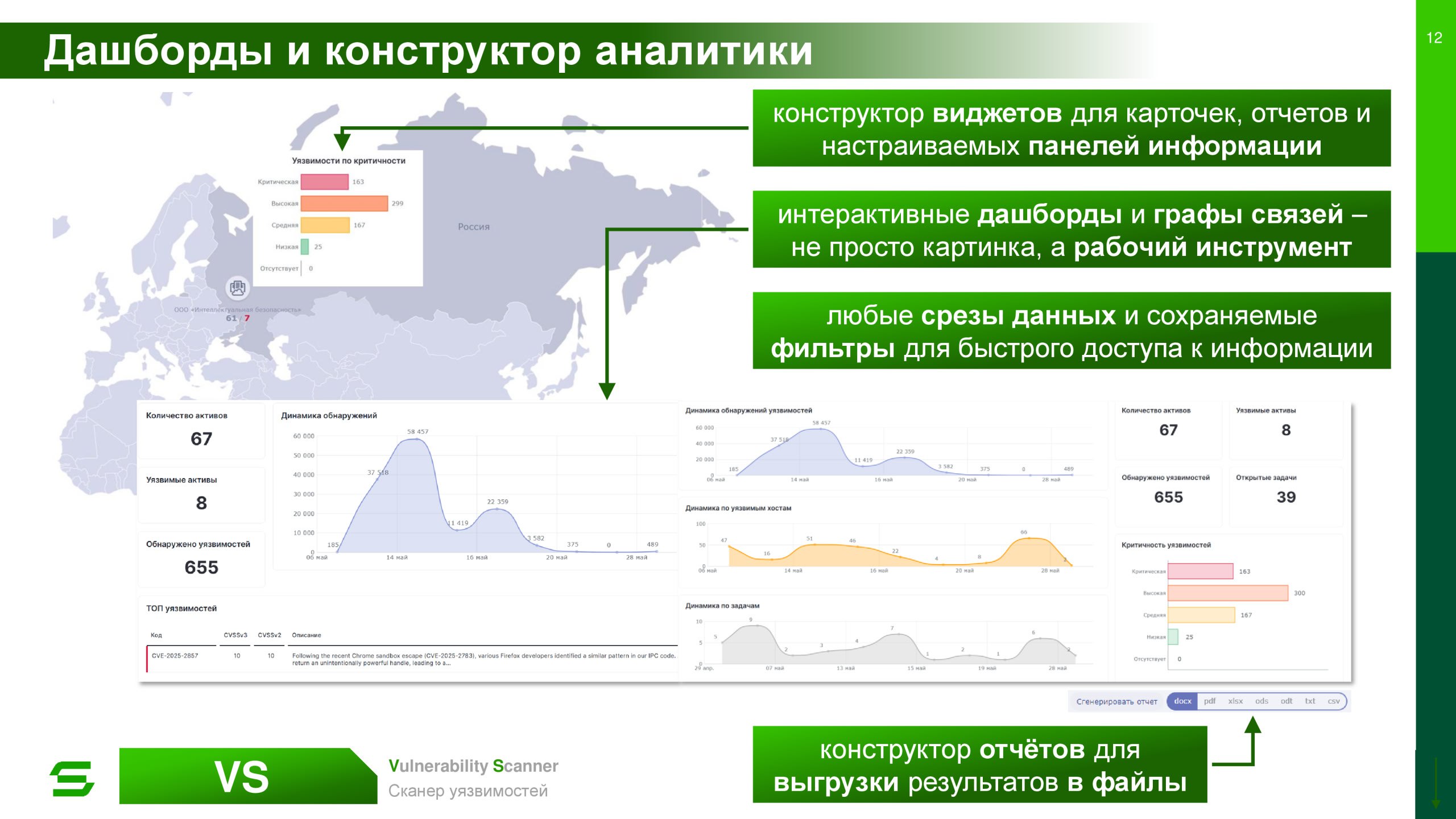

Но, по правде сказать, на этом вебинаре и НЕ транслировали идею, что 98% уязвимостей можно игнорировать. Скорее, подробно демонстрировали возможности Security Vision VM (я наделал ~100 скринов 🔥) и говорили о необходимости приоритизированного устранения уязвимостей. 👌

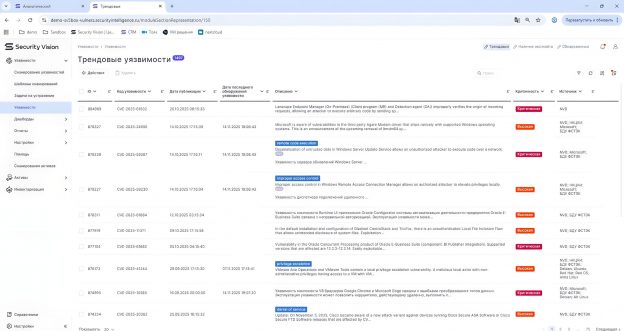

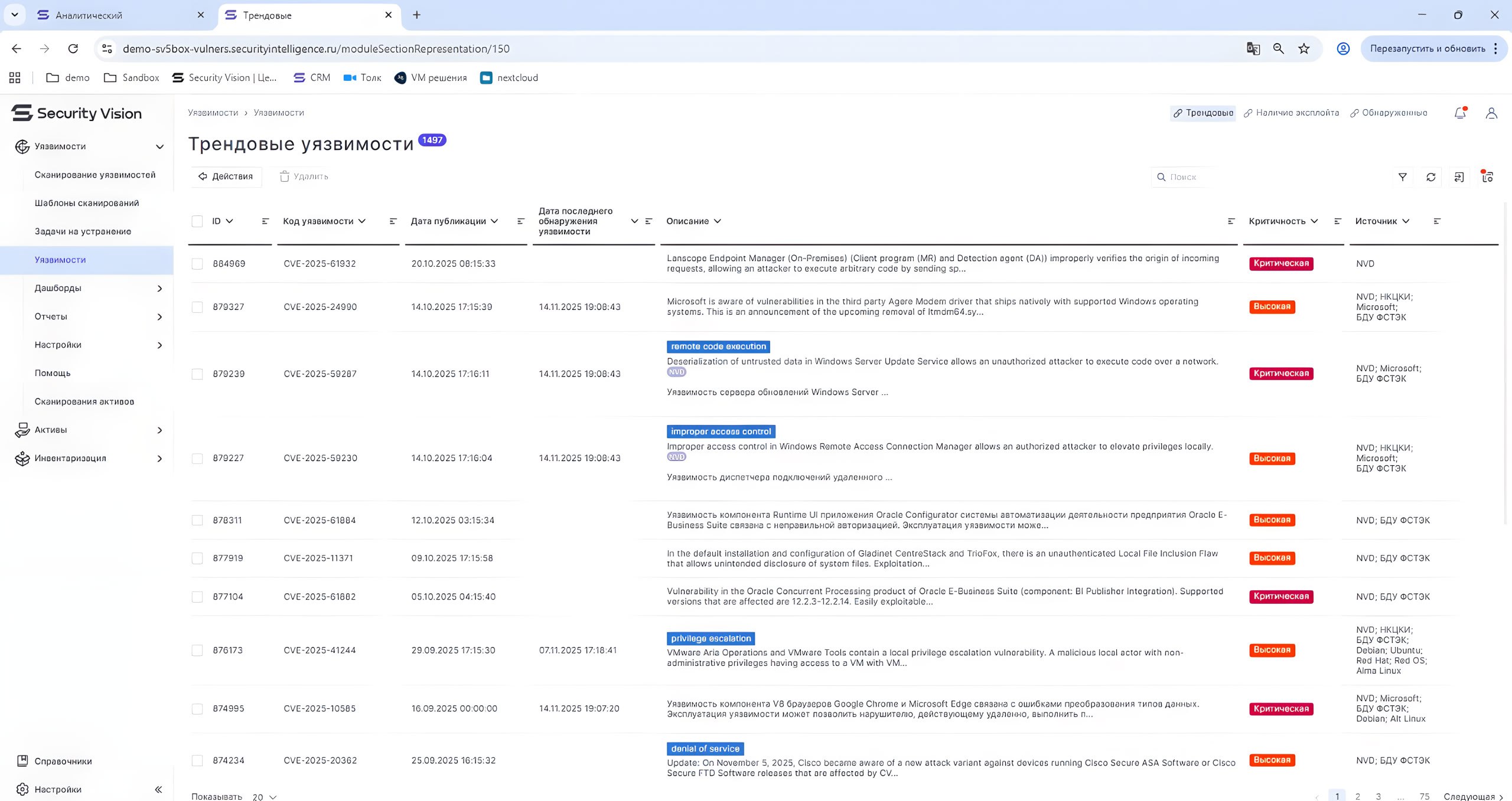

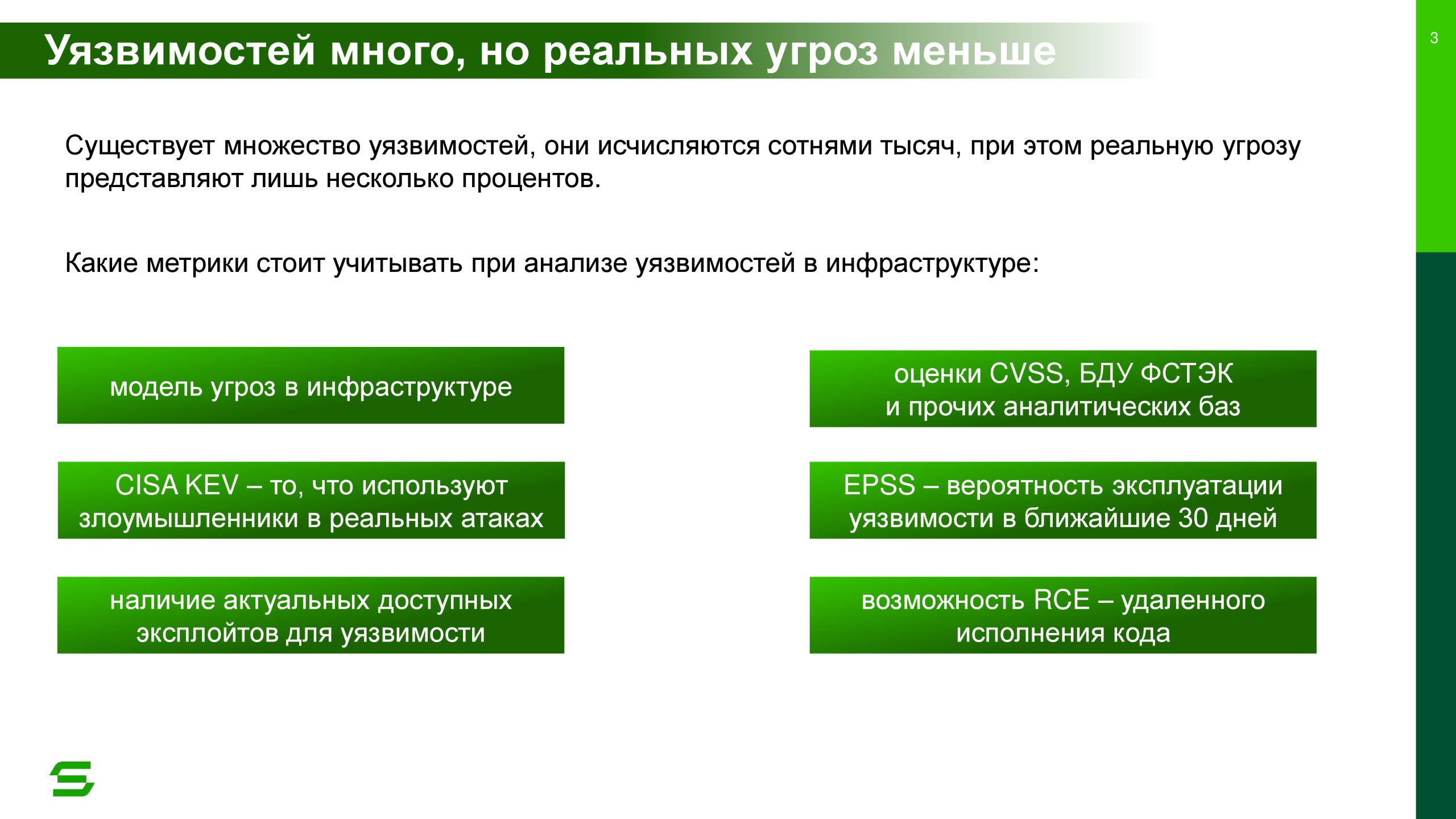

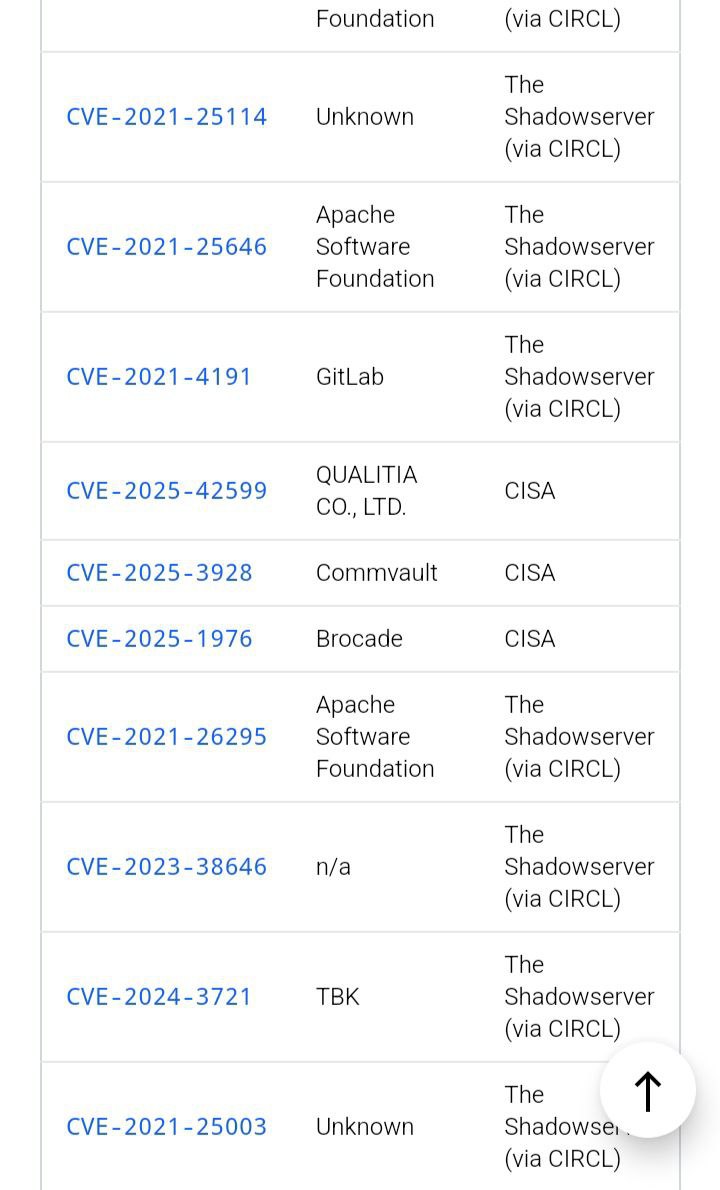

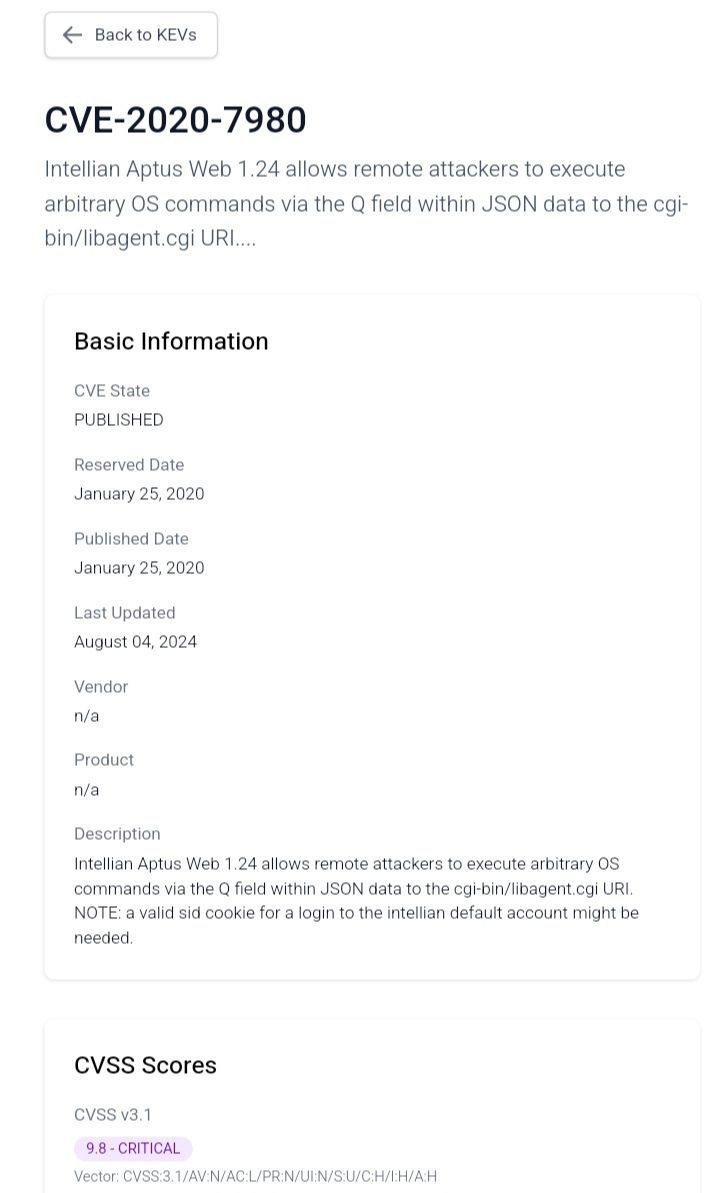

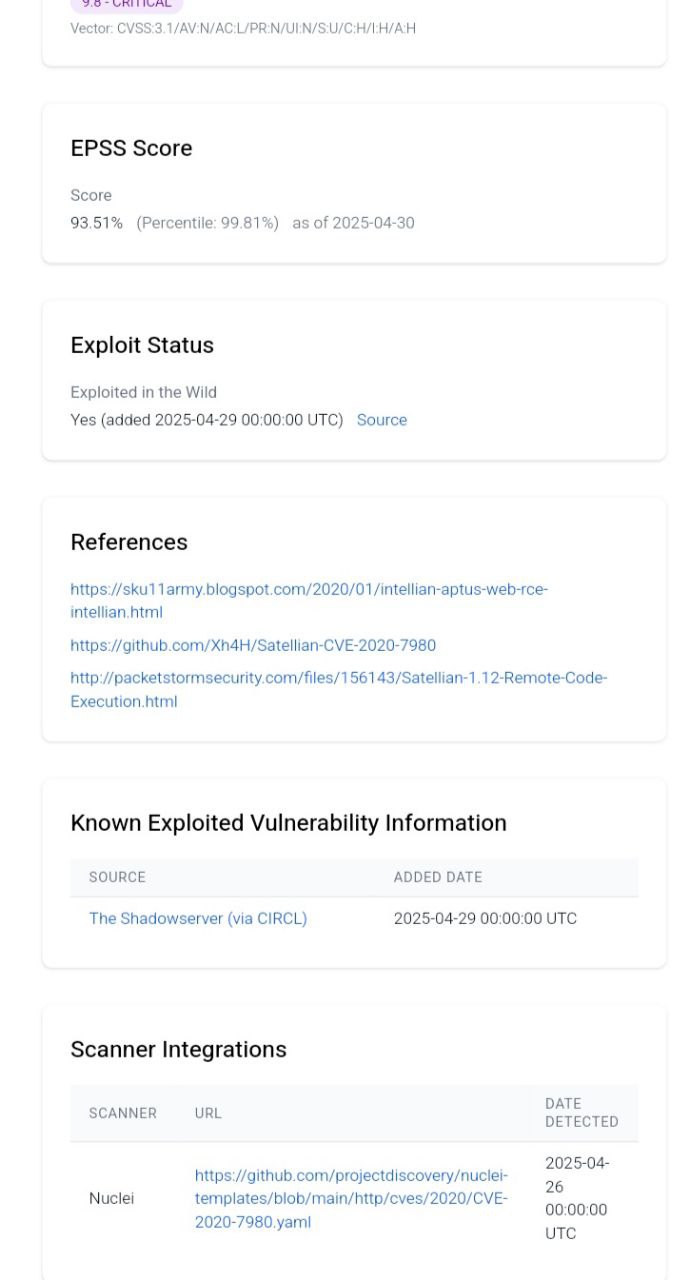

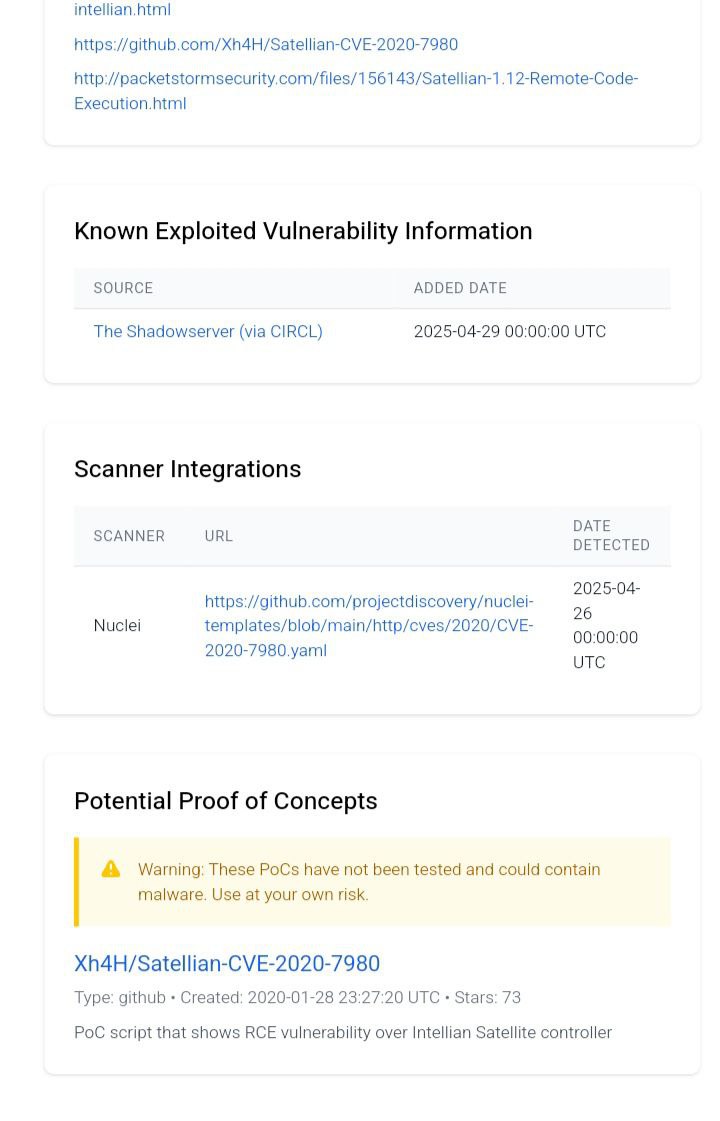

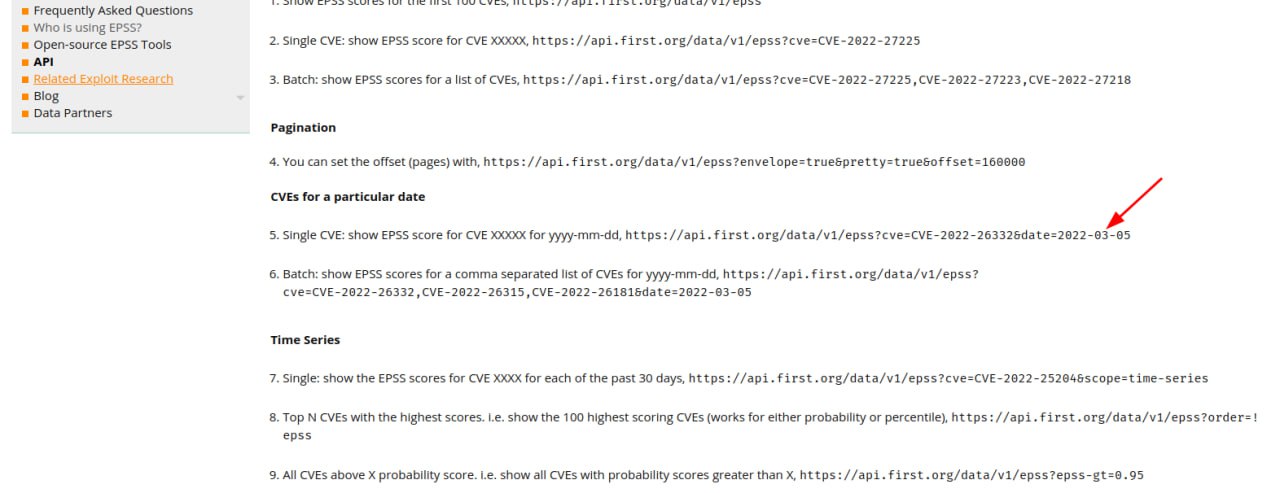

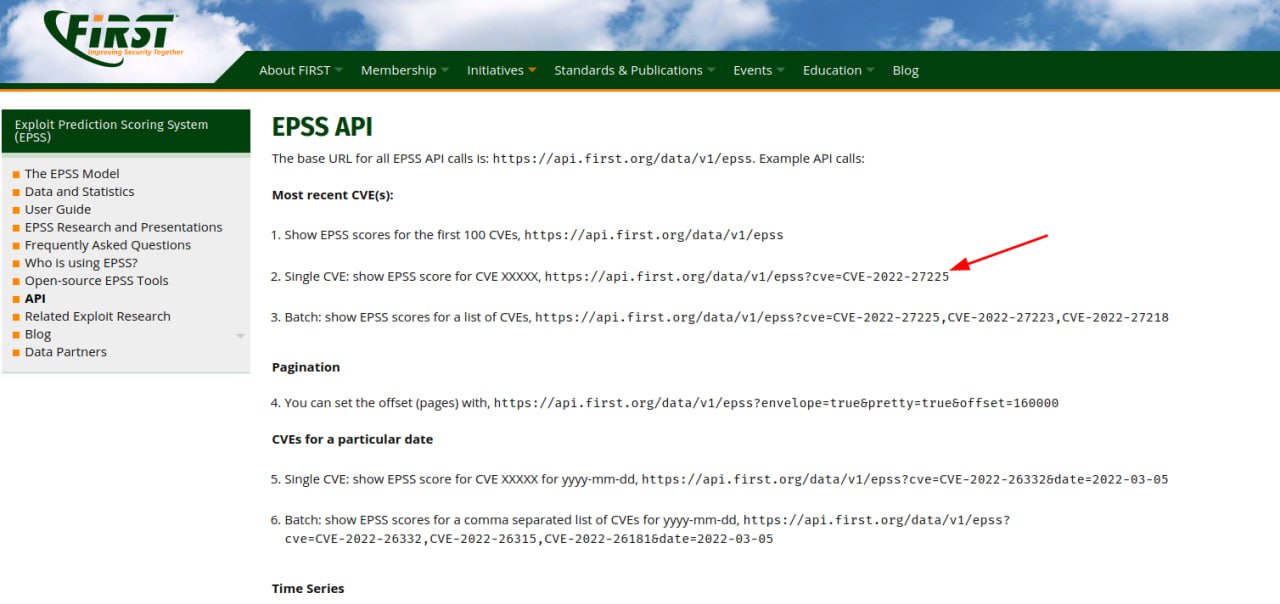

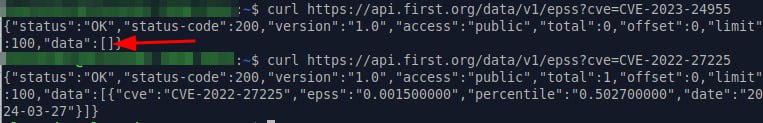

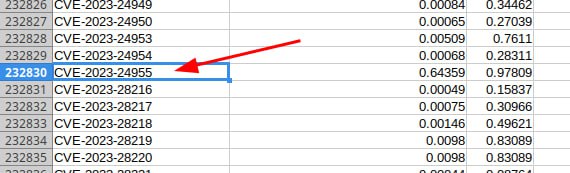

Для этого Security Vision представили свою версию Трендовых Уязвимостей. Это уязвимости из CISA KEV ИЛИ с EPSS > 0,5. Всего у них получается ~1500 таких уязвимостей.

Мне, конечно, есть что сказать и про EPSS, и про CISA KEV. 🙄 Но как быстрое решение, как плейсхолдер - почему бы и нет. Это лучше, чем ничего. 👍