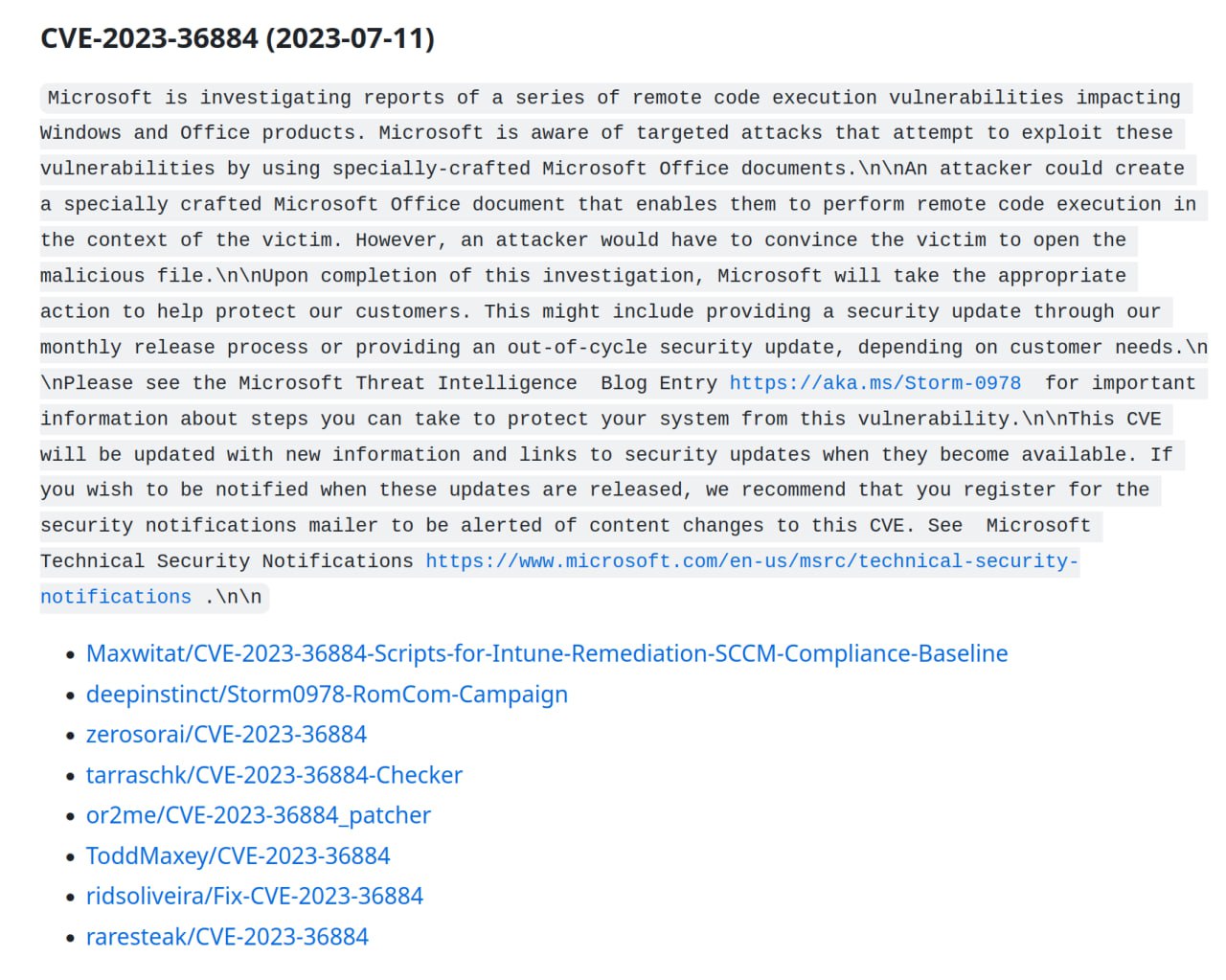

Ещё про PoC in GitHub. Вот я написал, что CVE-2023-36884 там есть. Но если присматриваться, то всё не так радужно. 😐 Давайте разберём.

❌ Maxwitat/CVE-2023-36884-Scripts-for-Intune-Remediation-SCCM-Compliance-Baseline - скрипт для ремедиации

❌ deepinstinct/Storm0978-RomCom-Campaign - IOC-и

❌ zerosorai/CVE-2023-36884 - утилита для ремедиации

❌ tarraschk/CVE-2023-36884-Checker - скрипт для детектирования уязвимости

❌ or2me/CVE-2023-36884_patcher - утилита для ремедиации

❌ ToddMaxey/CVE-2023-36884 - скрипт для ремедиации

❌ ridsoliveira/Fix-CVE-2023-36884 - скрипт для ремедиации

❌ raresteak/CVE-2023-36884 - информация для ремедиации

Пока нет там никакого POC-а. 🤷♂️

Т.е. "PoC in GitHub" было бы уместнее называть "CVE mentions in GitHub". Упоминания CVE-шек он подсветит, но контекст, разумеется, не покажет. Дальше только ручной анализ или какая-то хитрая автоматизированная классификация находок.