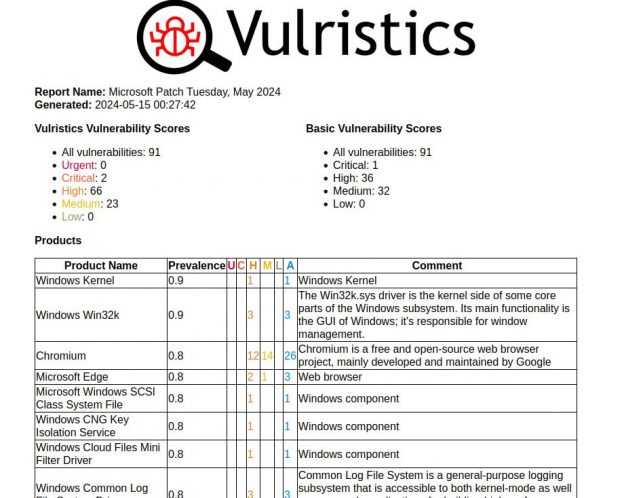

Майский Microsoft Patch Tuesday. Всего 91 уязвимость. Из них 29 были добавлены между апрельским и майским Patch Tuesday.

У двух уязвимостей есть признаки эксплуатации вживую и признак наличия функционального эксплоита (пока непубличного):

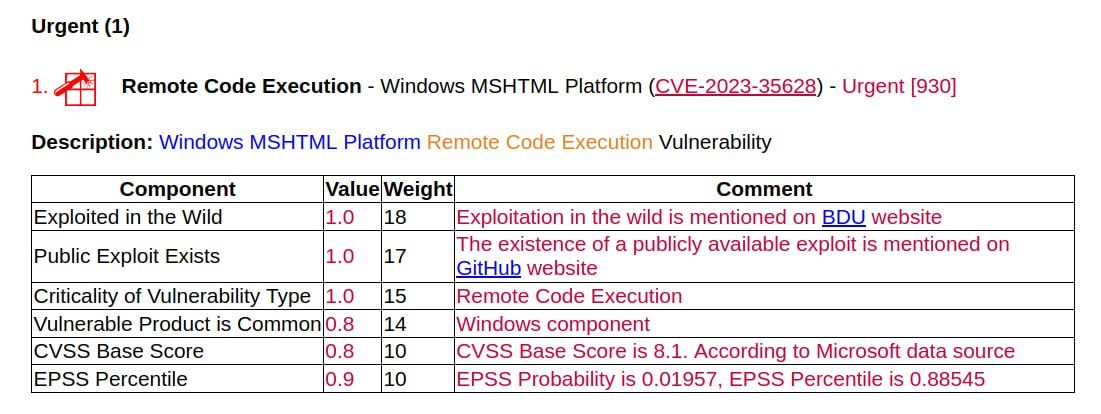

🔻 Security Feature Bypass - Windows MSHTML Platform (CVE-2024-30040). Фактически это выполнение произвольного кода, когда жертва открывает специально созданной документ. Эксплуатируется через фишинг.

🔻 Elevation of Privilege - Windows DWM Core Library (CVE-2024-30051). Локальный злоумышленник может получить привилегии SYSTEM на уязвимом хосте. Microsoft благодарит четыре разные группы за сообщение об ошибке, что указывает на то, что уязвимость эксплуатируется широко. Уязвимость связывают с малварью QakBot.

Из остальных можно отметить:

🔸 Security Feature Bypass - Windows Mark of the Web (CVE-2024-30050). Такие уязвимости в последнее время часто эксплуатируются. Microsoft указывает, что для уязвимости есть функциональный эксплоит (приватный).

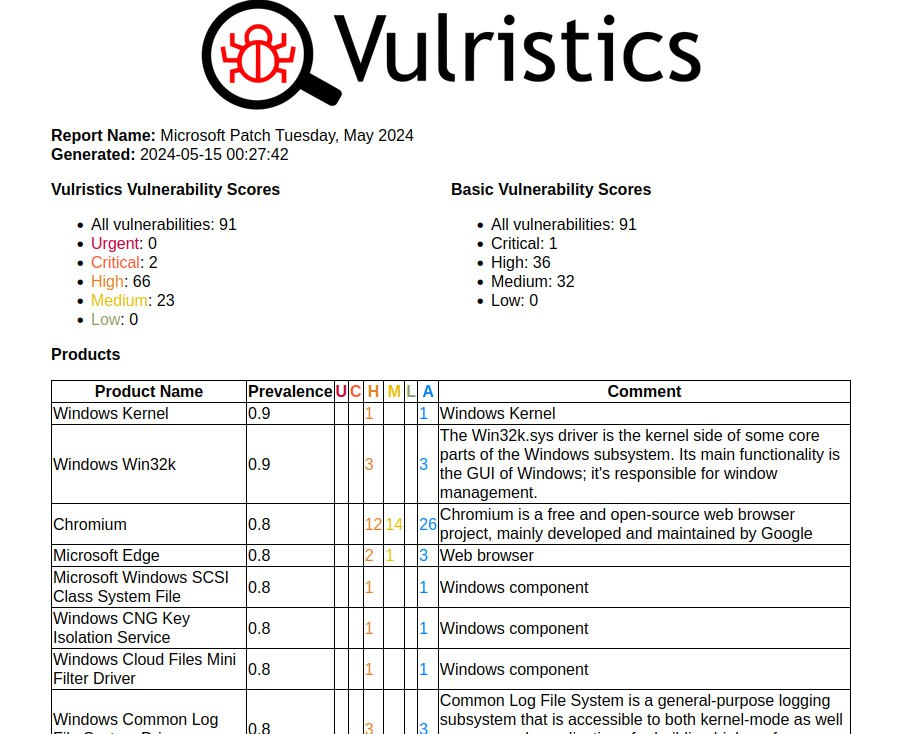

🔸 Remote Code Execution - Microsoft SharePoint Server (CVE-2024-30044). Аутентифицированный злоумышленник с правами Site Owner или выше может выполнить произвольный кода в контексте SharePoint Server посредством загрузки специально созданного файла.

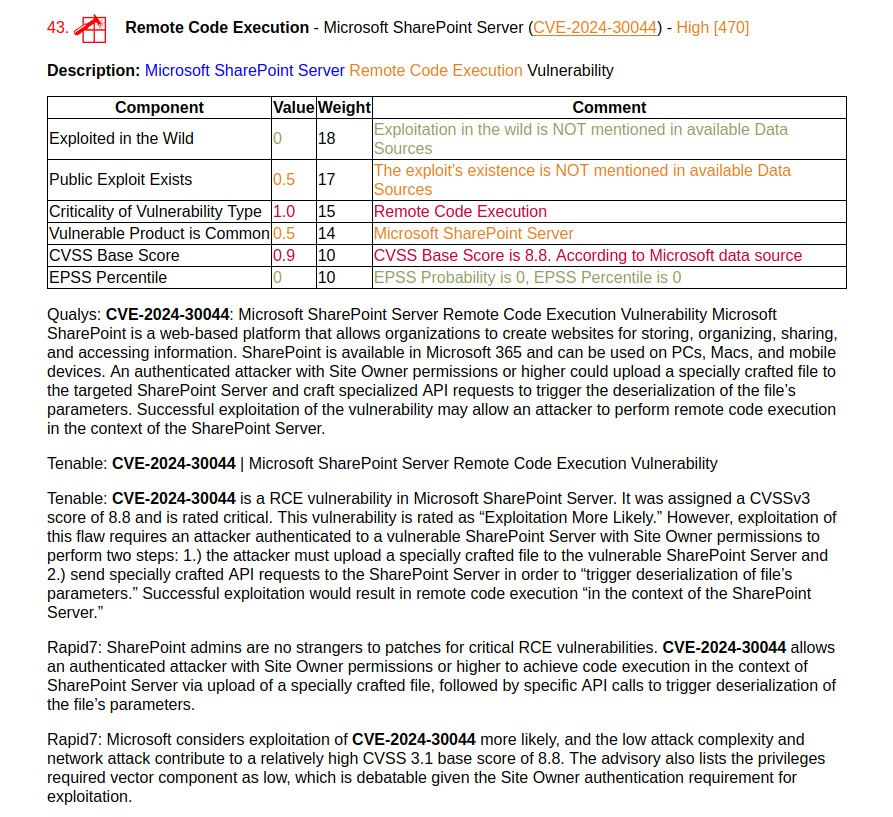

🔸 Elevation of Privilege - Windows Search Service (CVE-2024-30033). ZDI считают, что у уязвимости есть потенциал для эксплуатации вживую.

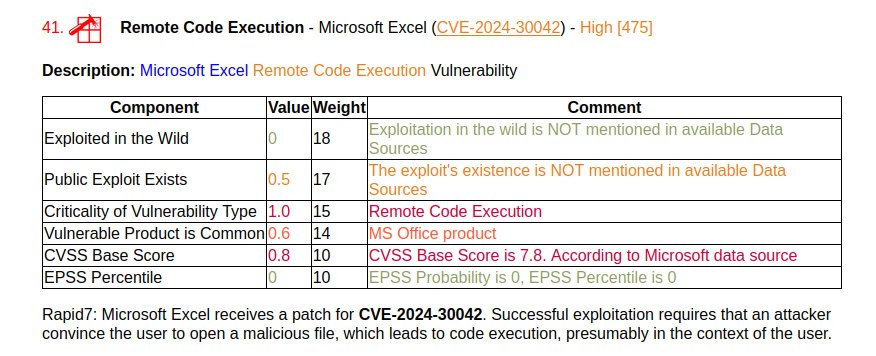

🔸 Remote Code Execution - Microsoft Excel (CVE-2024-30042). Выполнение кода, предположительно в контексте пользователя, при открытии вредоносного файла.