Насколько можно верить данным Shadowserver по количеству уязвимых хостов в России? Алексей Лукацкий подсветил мой пост про Remote Code Execution - Palo Alto PAN-OS (CVE-2024-3400), за что ему большое спасибо, и выложил актуальную статистику Shadowserver по данной уязвимости. Хороший повод порассуждать насколько вообще этой статистике можно верить.

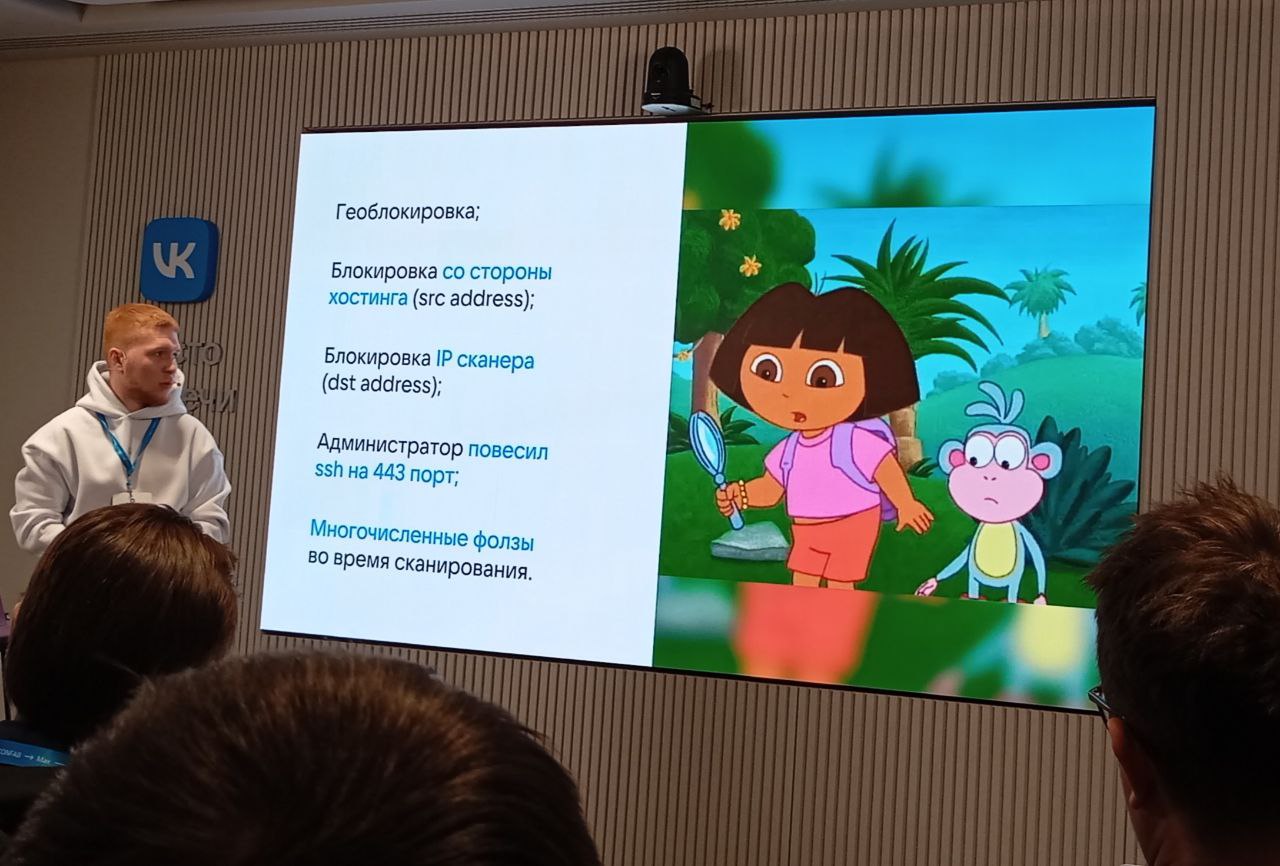

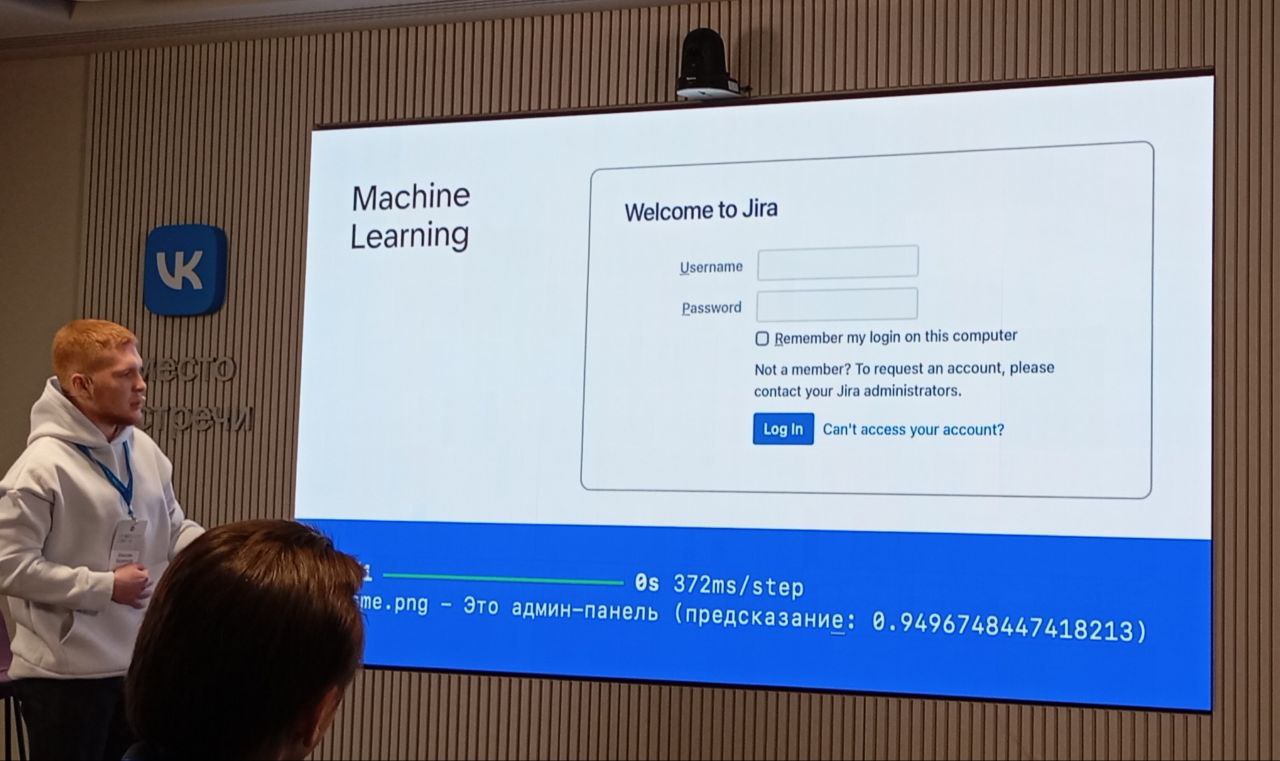

🔹 Эта статистика - результат детектирования уязвимости без аутентификации. Это может быть детект по версии из баннера сервиса (низкая достоверность) или детект с попыткой эксплуатации уязвимости (высокая достоверность). Но это когда мы знаем, что нужный нам сервис есть на таком-то порту такого-то сетевого хоста. А если не знаем, то нам нужно будет это выяснить путём сканирования портов и фингерпринтинга сервисов. Это весьма и весьма заметная активность, которую понятно как выявлять и блокировать, в том числе автоматически.

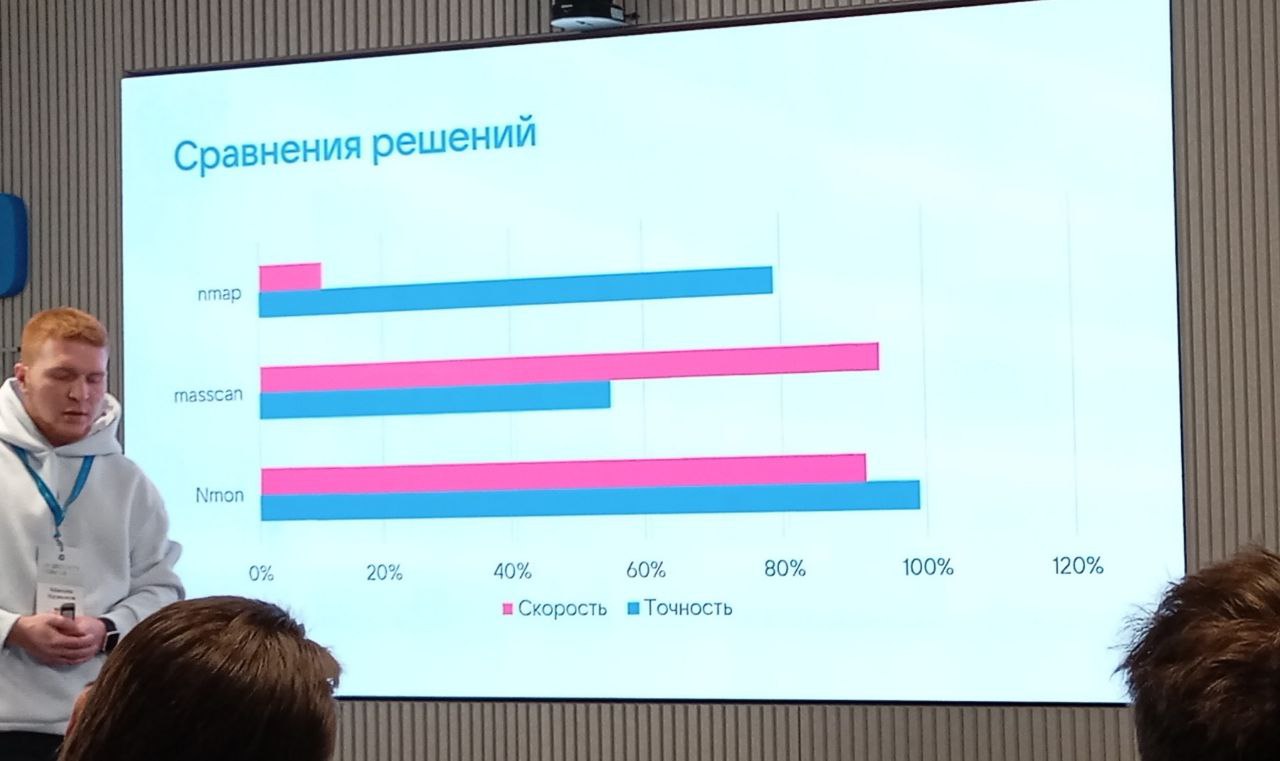

🔹 Даже если вы сами развернёте внешний сканер (хотя бы nmap) и начнёте сканировать сетевой периметр собственной организации, то вполне вероятно, что ваш сканер очень быстро заблокируют корпоративные решения защиты от сканирования и DoS-атак. Это может выглядеть таким образом, что произвольные порты на хостах будут показываться как открытые или как закрытые. И это будет меняться от скана к скану. Пользоваться такими недостоверными данными будет невозможно и нужно будет идти в IT, чтобы IP-адрес сканера добавили в белые списки во всех системах, которые могут препятствовать активному сканированию.

🔹 В случае, если вы сами проводите сканирование сетевого периметра вашей организации, у вас, скорее всего, будет мотивация и возможности разбираться со всеми проблемами в детектировании, чтобы получить самые достоверные результаты. А что в случае, если это делает организация, которая без спроса сканирует "весь Интернет"? Ну блокируются её сканы в какой-то компании, ну и ладно. Не будут же они упрашивать каждую компанию не блокировать сканы. 😅

🔹 И, наконец, самое главное. Откуда идут сканы? Shadowserver это британская организация. Сложно сказать, откуда именно они сканируют, скорее всего их сканеры как-то разнесены. Но у меня есть большие сомнения, что они сканируют Рунет сканерами, которые расположены на хостах с российскими IP-адресами. А если они пытаются сканить Рунет из Великобритании, то вполне вероятно они частенько упираются в блокировку любых сетевых запросов из UK, реализованную "на всякий случай". В условиях геополитической напряжённости блокировки доступов по странам и целым регионам стали обычным делом. Эту практику сложно даже как-то осуждать. Если ваш бизнес никак не завязан на UK, то сетевые запросы из UK будут для вас в лучшем случае бесполезными, а в худшем опасными. Особенно, когда дело касается всякого рода сканирований.

🔹 Ханипоты. Сервис может детектироваться по баннеру как уязвимый и даже вести себя как уязвимый, но при этом иметь целью лишь сознательное привлечение злоумышленников, чтобы засветить их методы атак и индикаторы компрометации.

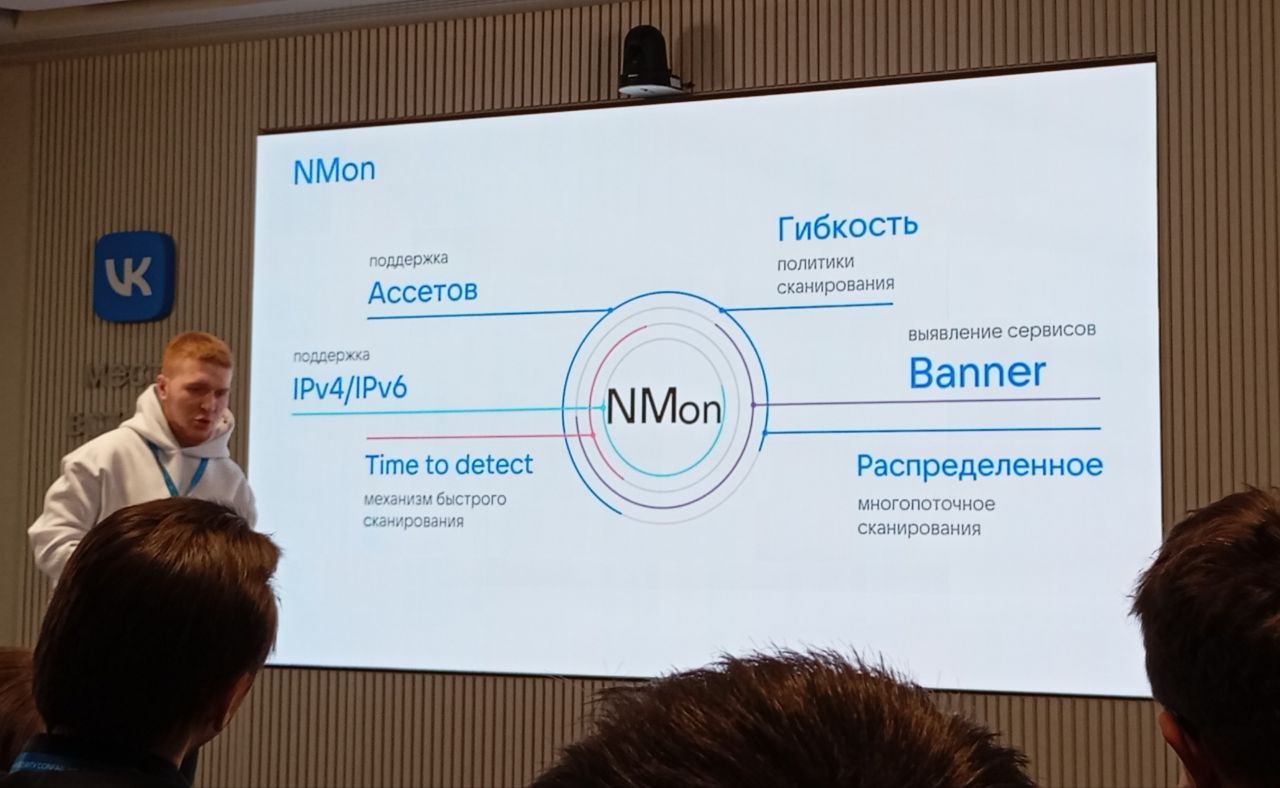

➡️ Итого, когда Shadowserver пишут, что для России детектируется 44 уязвимых хоста, это очень примерное значение. Необходимо делать поправку на неизбежные многочисленные false positive и false negative ошибки. Имхо, более-менее достоверное сканирование Рунета будет возможно только с использованием аналогичного отечественного сервиса. Очень ждём его появление. 🙂 Ну и, желательно, чтобы у такого сервиса была ещё административная дубина, гарантирующая, что его сканеры не будут блокироваться, а организации сами будут рассказывать, какие сервисы у них опубликованы.