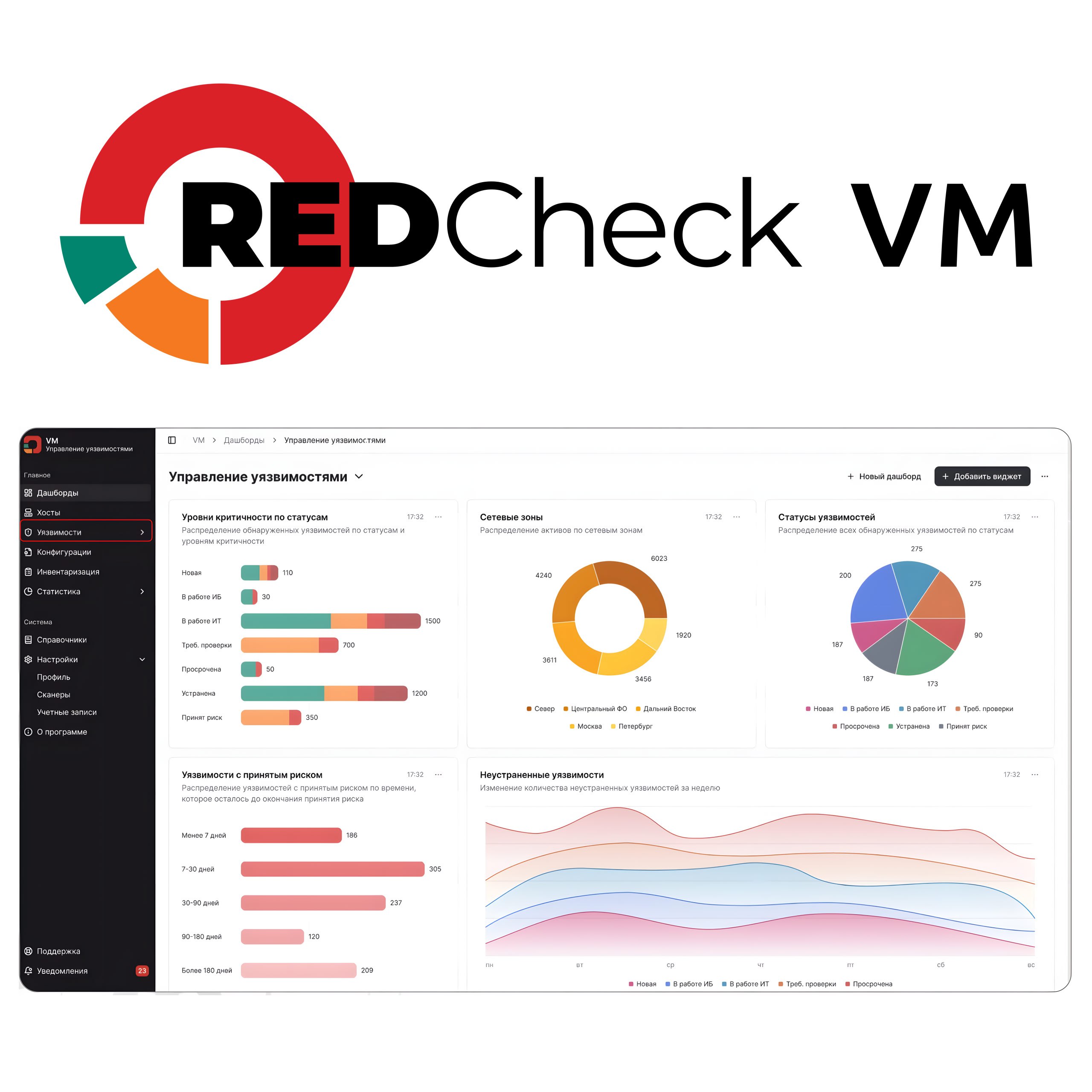

АЛТЭКС-СОФТ представили решение класса vulnerability management - RedCheck VM. Формально его описывают как "перспективный модуль сканера RedCheck".

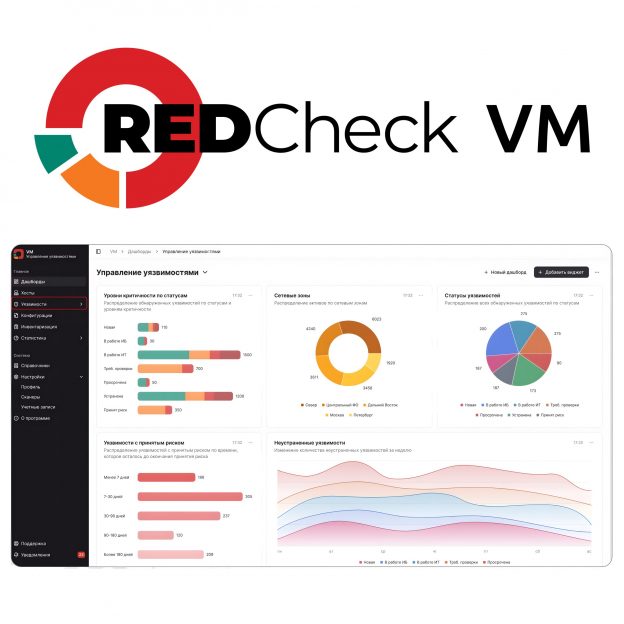

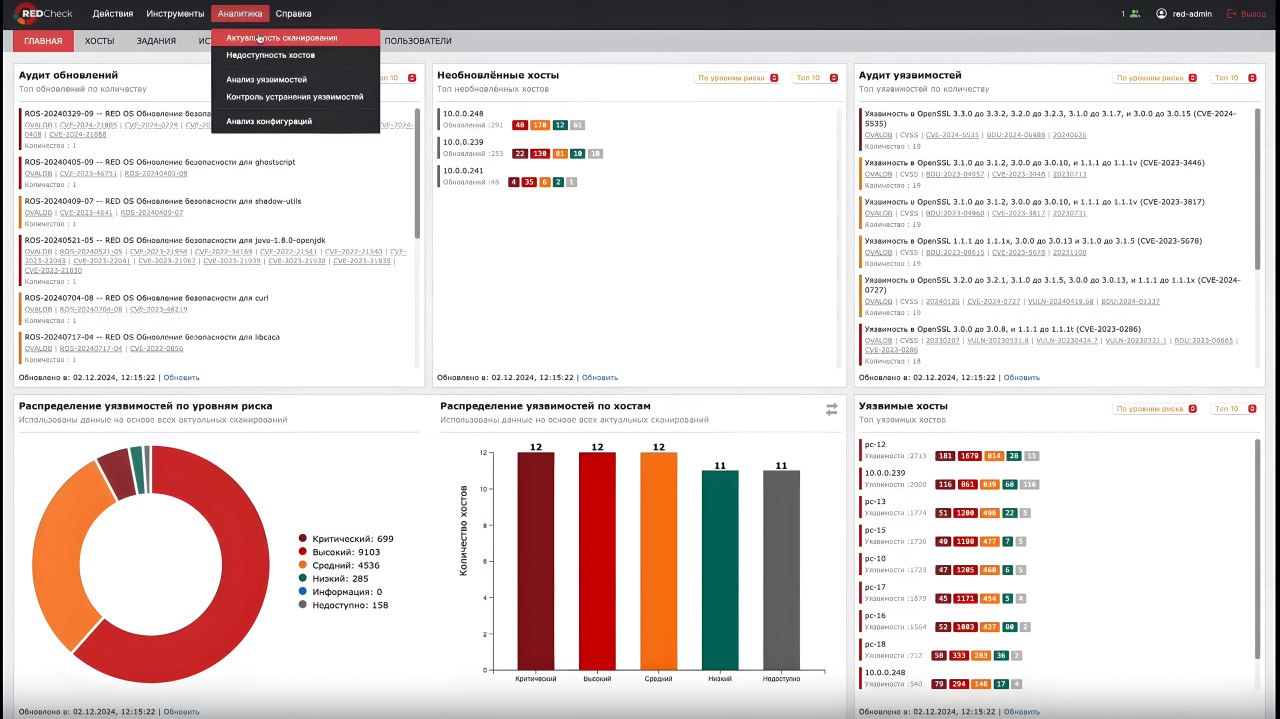

Пока доступен один скриншот с дашбордом "Управление уязвимостями". На нём можно видеть следующие информеры:

🔹 по статусам уязвимостей (новая, в работе ИБ, в работе IT, требуют проверки, просроченные, устранённые, принят риск) различной критичности;

🔹 по активам в различных сетевых зонах;

🔹 по статусам всех уязвимостей;

🔹 по уязвимостям с принятым риском;

🔹 по динамике уязвимостей в различных статусах.

Как я понимаю, маркетинг АЛТЭКС-СОФТ хотел подчеркнуть, что с помощью модуля можно отслеживать текущую картину по статусам уязвимостей инфраструктуры и их динамику без привязки к конкретным сканам (как было в предыдущих версиях аналитики).

🖥 Демо проведут на Инфофоруме-2026 28-29 января.

💻 "В ближайшем полугодии" модуль RedCheck будет доступен бесплатно пользователям "старших редакций RedCheck".