Средства Детектирования Уязвимостей Инфраструктуры (СДУИ).

1. Средства Детектирования Уязвимостей Инфраструктуры (СДУИ)

Позволяют детектировать известные уязвимости CVE/БДУ и мисконфигурации CIS/CCE для инфраструктурных активов. Для сбора информации об активах может использоваться установка агентов, активное сетевое сканирование, интеграция с системами инвентаризации, перехват сетевого трафика. Анализируемые объекты включают операционные системы, различные программные продукты, сетевые устройства, контейнеры и базовые образы.

Positive Technologies - MaxPatrol 8, XSpider, MaxPatrol VM. Специализированные продукты для детектирования уязвимостей и мисконфигураций. Очень большая база детектов: Windows, Linux/Unix, сетевое оборудование, виртуализация, СУБД, веб-сервера, сервера веб-приложений, ERP системы, АСУ ТП. MaxPatrol 8 развивается с 2009 г., привязан к Windows (сервер, клиент). XSpider - урезанная версия MaxPatrol 8, сканирование с аутентификацией поддерживается только для Windows хостов, остальное только без аутентификации. MaxPatrol VM представлен в 2020 г., содержит расширенные возможности по работе с активами и уязвимостями, а также позволяет контролировать процесс их устранения, но имеет несколько меньшую базу детектов по сравнению с MaxPatrol 8.

АЛТЭКС-СОФТ - RedCheck. Специализированный продукт для детектирования уязвимостей и мисконфигураций. Большая база детектов: Windows, Linux/Unix, сетевое оборудование, виртуализация, СУБД, веб-сервера, сервера веб-приложений, АСУ ТП. Позволяет проводить комплексный аудит безопасности для образов и Docker-контейнеров, а также Kubernetes. Поддерживает сканирование с аутентификацией и без. Имеет возможности по приоритизации уязвимостей и контролю их устранения. Является OVAL-совместимым продуктом, позволяет использовать сторонний OVAL-контент для детектов.

НПО «Эшелон» - Сканер-ВС. Linux дистрибутив содержащий утилиты для решения задач анализа защищённости, в том числе сетевой сканер уязвимостей. Для детекта уязвимостей в Сканер-ВС версии 5 и более ранних использовался движок СПО проекта OpenVAS. Начиная с версии 6 Сканер-ВС содержит локальную обновляемую базу уязвимостей и собственный движок на Go, который ищет в этой базе по данным о системах.

Фродекс - Vulns. io VM, облачный API. Специализированные продукты для детектирования уязвимостей. Vulns. io VM может сканировать Windows, Linux (большой набор, в т.ч. сертифицированные дистрибутивы), сетевое оборудования, Docker-контейнеры и реестры контейнеров. Сканирование в агентном и безагентном режиме. Может работать на российских Linux дистрибутивах. Облачный API позволяет детектировать уязвимости "по запросу" на основе имеющейся инвентаризационной информации о хостах/контейнерах, например по данным из CMDB или SIEM.

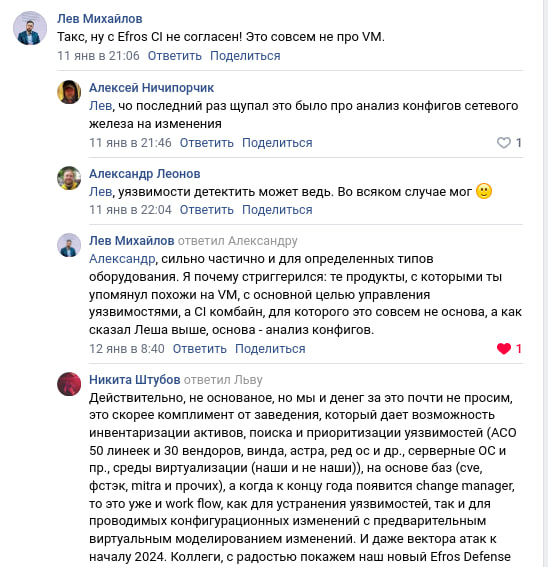

Газинформсервис - Efros Config Inspector. Продукт для контроля конфигураций и состояний IT-активов имеющий, кроме прочего, функциональность по детекту уязвимостей. Позволяет детектировать уязвимости для большой номенклатуры сетевых устройств, Linux, Windows, систем виртуализации.

Kaspersky - Security Center. Продукт для управления безопасностью IT-инфраструктуры с дополнительной функциональностью по детекту уязвимостей на Windows хостах.

Cloud Advisor. Сервис для обеспечения безопасности и соответствия требованиям в публичном облаке. Содержит модуль по управлению уязвимостями, который позволяет выявлять и приоритизировать уязвимости операционных систем, пакетов и библиотек на виртуальных машинах, развернутых в облаке, без использования агентов.