Быстро же появился PoC для glibc EoP/LPE (CVE-2023-4911) "Looney Tunables" от заслуженного ресерчера. Пишет, что write-up Qualys-ов был более чем подробным.

Быстро же появился PoC для glibc EoP/LPE (CVE-2023-4911) "Looney Tunables" от заслуженного ресерчера. Пишет, что write-up Qualys-ов был более чем подробным.

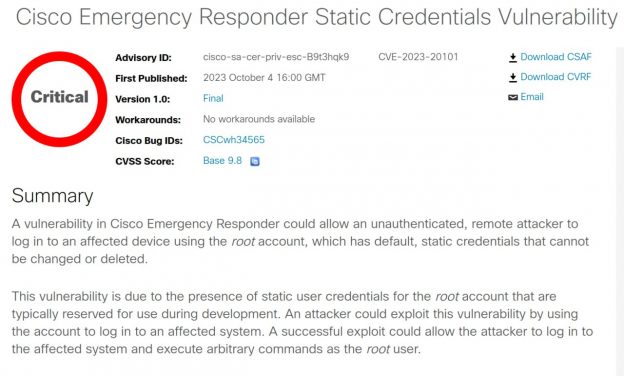

А вдруг в продуктах Cisco есть root-овые учётки с захардкоженными паролями, которыми могут воспользоваться злоумышленники? Звучит как полный бред и паранойя, но видимо такое возможно. 🙂 Как минимум в одном кейсе Cisco сегодня сами признались.

"Уязвимость в Cisco Emergency Responder может позволить неаутентифицированному удаленному злоумышленнику войти в уязвимое устройство с использованием учетной записи root, которая имеет статические дефолтные креды, которые нельзя изменить или удалить." 🤷♂️

Cisco Emergency Responder, насколько я понимаю, это такая штуковина, которая звонки на 911 через ip-телефонию должна обрабатывать правильным образом в соответствии с требованиями американского регулятора. Пишут, что учётка видимо должна была использоваться только в процессе разработки, но, как видим, благополучно ушло в прод as is. Также пишут, что проблема только в CER 12.5(1)SU4, а с остальными версиями всё ок. Верим. 🙂

Вот это забавная игрулька: генерация расшифровки аббревиатуры ИБшного продукта и его текстового описания.

"AVLEONOV - комплексный продукт кибербезопасности, предлагающий продвинутое сканирование уязвимостей, обширный анализ сетевого ландшафта, усиление безопасности, детекцию атак и наглядную визуализацию операций."

А чего, вполне недурно. Может запилить такое? 😁 Приурочено это к презентации MaxPatrol EDR 9 октября.

Время побеспокоить отдел, который у вас в компании ML-ем балуется, SSRF/RCE в TorchServe (CVE-2023-43654, CVE-2022-1471), ShellTorch. CVSS 9.8 и 9.9. TorchServe это опенсурсная платформа, которая позволяет развертывать обученные модели PyTorch. Например, чтобы автомобильные номера распознавать. Израильтяне из Oligo Security обнаружили, что из-за дефолтного конфига интерфейсы управления TorchServe часто наружу торчат без какой-либо аутентификации. 🤷♂️ С помощью сетевого сканера они десятки тысяч IP-адресов нашли, которые подвержены атаке. А атака это комбинация SSRF в TorchServe и небезопасной десериализации в SnakeYAML (библиотека анализа YAML).

Пишут, что обновление до пропатченной версии 0.8.2 и выше по факту SSRF не лечит, только warning добавляет. Предлагают митигировать правильной настройкой конфига TorchServe. Есть проверочная утилита.

Qualys-ы опять наресерчили EoP/LPE уязвимость во всех Linux-дистрибах. Речь о переполнении буфера в glibc (CVE-2023-4911). Название Looney Tunables уязвимость получила от переменной окружения GLIBC_TUNABLES. Qualys-ы пишут, что у них есть эксплоит для получения полных root-прав в основных дистрибутивах, таких как Fedora, Ubuntu и Debian. Эксплоит они выкладывать пока не собираются, но подозревают, что другие исследовательские группы могут вскоре создать и выпустить свои эксплоиты.

Qualys-ы вообще любят подобны LPE-шки. Навскидку вспоминаются их Baron Samedit, Sequoia, PwnKit.

Можно замерять, как быстро появятся фиксы в отечественных дистрибах. 😏

По поводу RCE без аутентификации в почтовом сервере Exim (CVE-2023-42115). Уязвимость зарепортили через ZDI. На первый взгляд выглядит страшновато, CVSS 9.8. Но пишут со ссылкой на разрабов, что уязвимы не все инсталляции, а только те, где используется "внешняя" схема аутентификации. 🤷♂️ Так что это, по идее, НЕ повторение CVE-2019-10149 "The Return of the WIZard", которая успешно и широко эксплуатировалась на дефолтных конфигурациях, а что-то менее критичное. Но в любом случае, если у вас почтовый сервер на Exim (да и вообще на чём-то нетривиальном, не на MS Exchange), лучше лишний раз "подпрыгнуть" и разобраться как оно там работает и как обновляется. Наверняка будут сюрпризы. Тем более, что в этой пачке для Exim ещё 5 уязвимостей, которые неплохо бы зафиксить.

На текущий момент Vulners показывает для CVE-2023-42115 только бюллетень безопасности/пакеты с исправлением под Debian. А остальные дистрибы видимо пока без фиксов, ждём.

🟥 PT относит уязвимость к трендовым.

Дорогие друзья, официально сообщаю, что с сегодняшнего дня я работаю в Positive Technologies. Буду заниматься развитием Vulnerability Management практик. Я уже работал в PT 6 лет, c июня 2009 по октябрь 2015, и вот, ровно через 8 лет, я снова здесь. Испытываю по этому поводу очень приятные эмоции. 🤩 Планов громадьё. Уверен, что в команде PT получится реализовать много крутых штук для развития Vulnerability Management-а в России и не только. 🙂

Это мой личный блог. Всё, что я пишу здесь - моё личное мнение, которое никак не связано с моим работодателем. Все названия продуктов, логотипы и бренды являются собственностью их владельцев. Все названия компаний, продуктов и услуг, упоминаемые здесь, упоминаются только для идентификации. Упоминание этих названий, логотипов и брендов не подразумевает их одобрения (endorsement). Вы можете свободно использовать материалы этого сайта, но было бы неплохо, если бы вы разместили ссылку на https://avleonov.ru и отправили мне сообщение об этом на me@avleonov.com или связались со мной любым другим способом.