Что нового в MaxPatrol Carbon 25.7.4? Пообщался с коллегами перед предстоящим вебинаром 16 декабря. В этом посте - про отображение состояния инфраструктуры, а в следующем - непосредственно про пути атаки (маршруты).

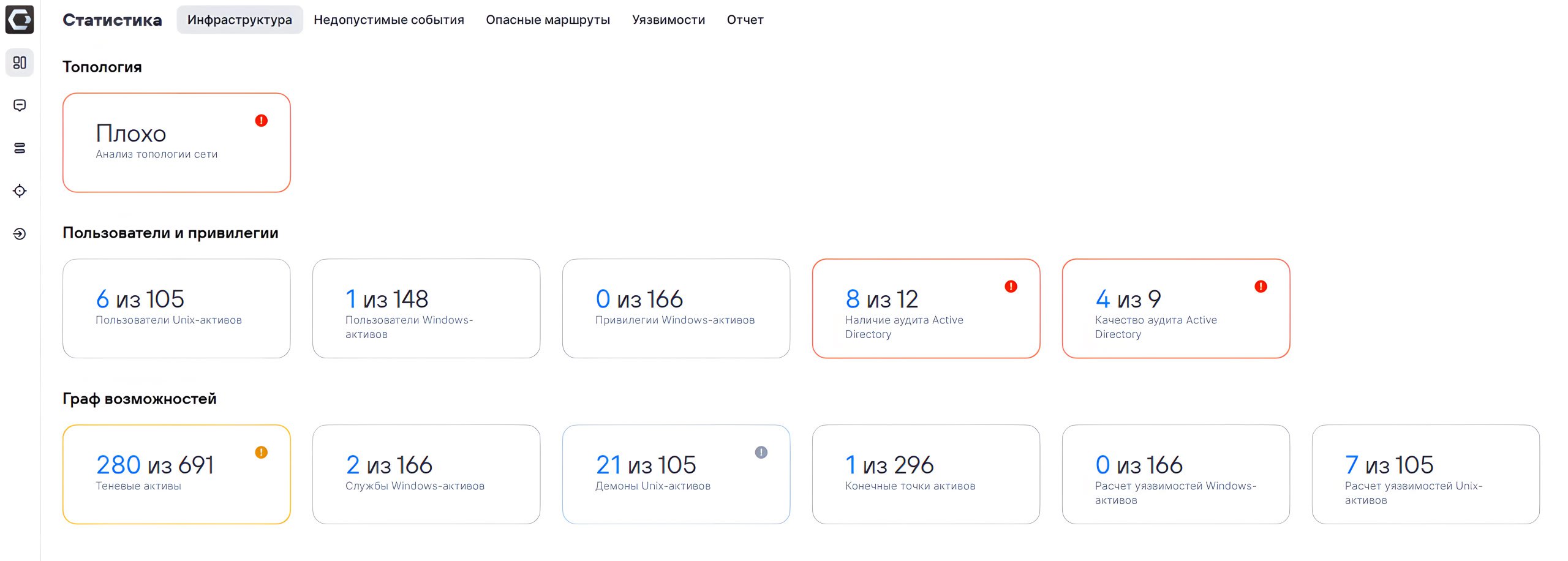

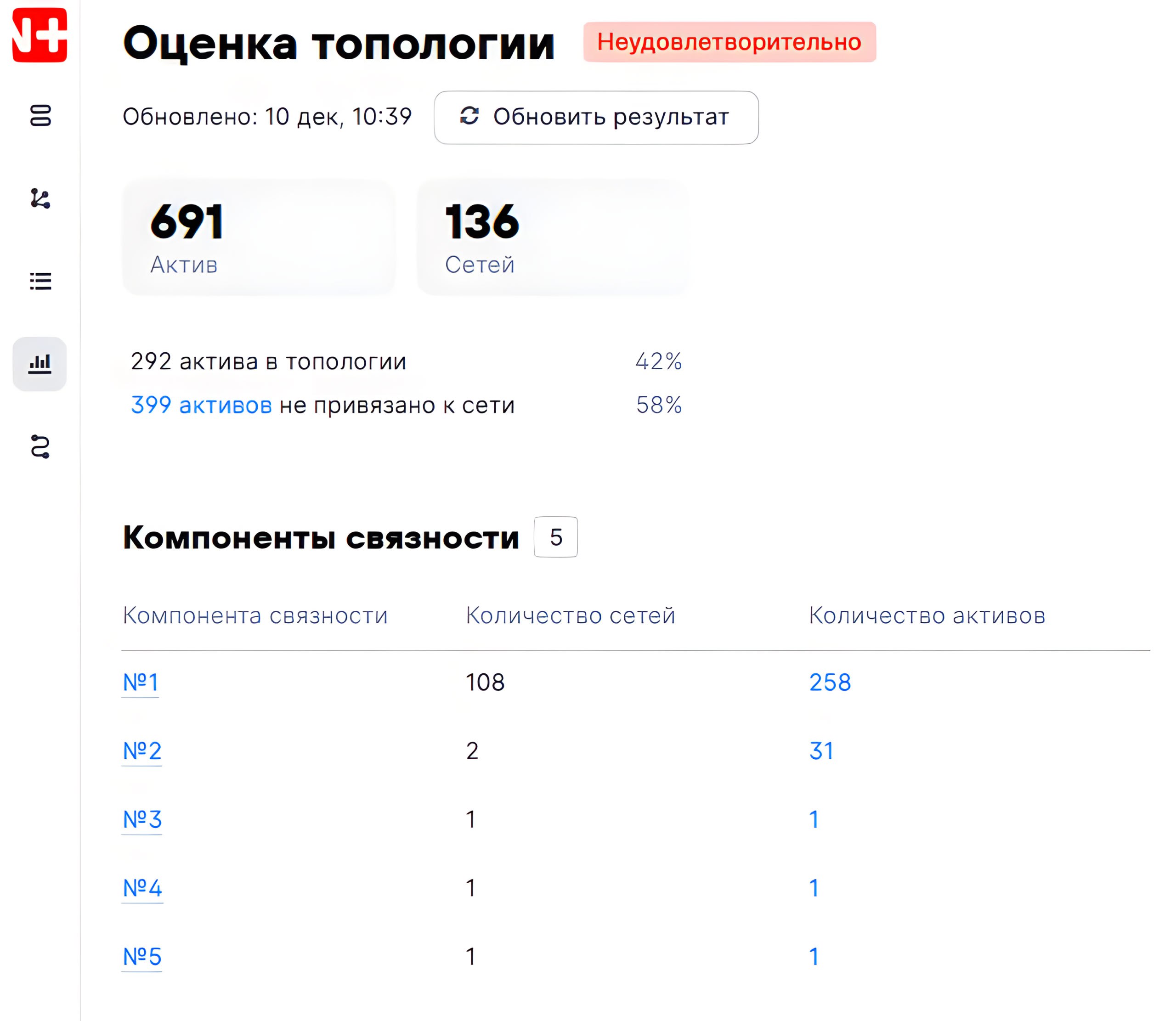

🔹 Начали оценивать готовность инфраструктуры к моделированию кибератак (топология, пользователи и привилегии, граф возможностей). Для "отличной" оценки топологии в ней должно быть более 80% всех активов + выполняться доп. условия. При клике по остальным показателям, например по "Теневым активам", открываются результаты выполнения соответствующего PDQL-запроса в MaxPatrol VM.

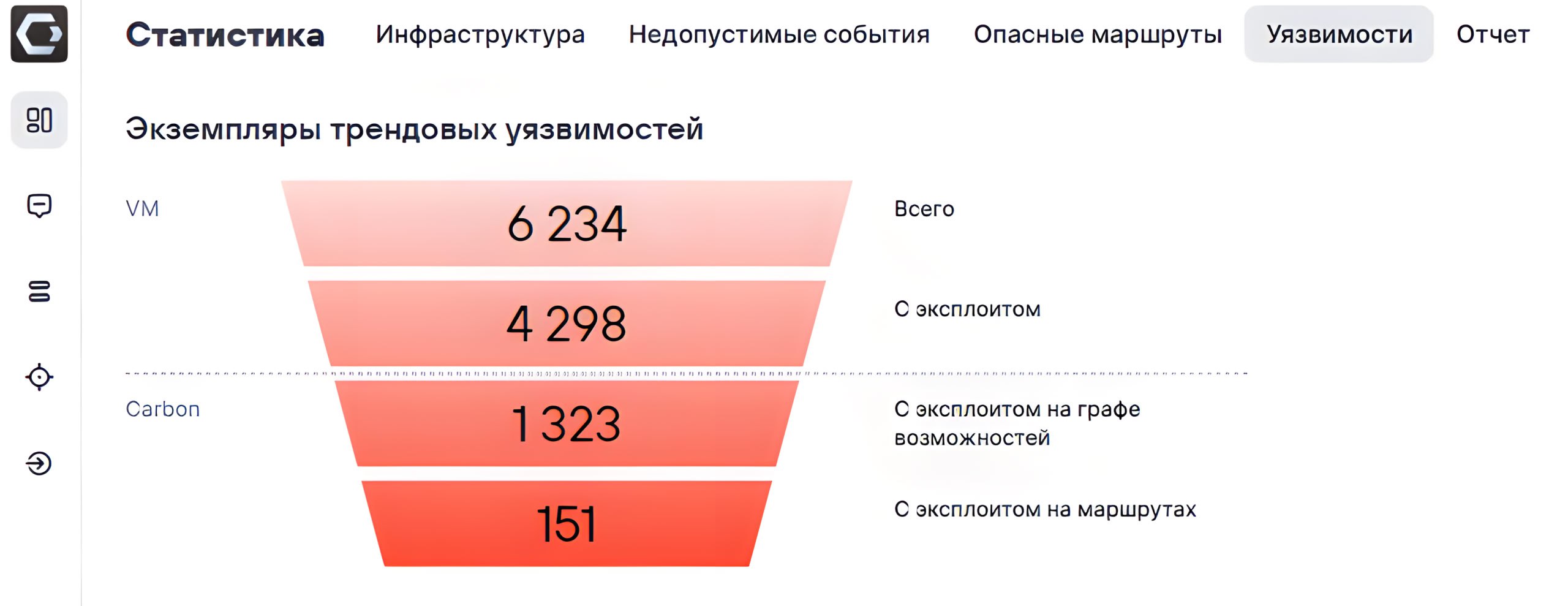

🔹 Добавили виджет с воронкой от всех экземпляров трендовых уязвимостей в инфре до трендовых уязвимостей с эксплоитами и просчитанными маршрутами для реализации заданных недопустимых событий.

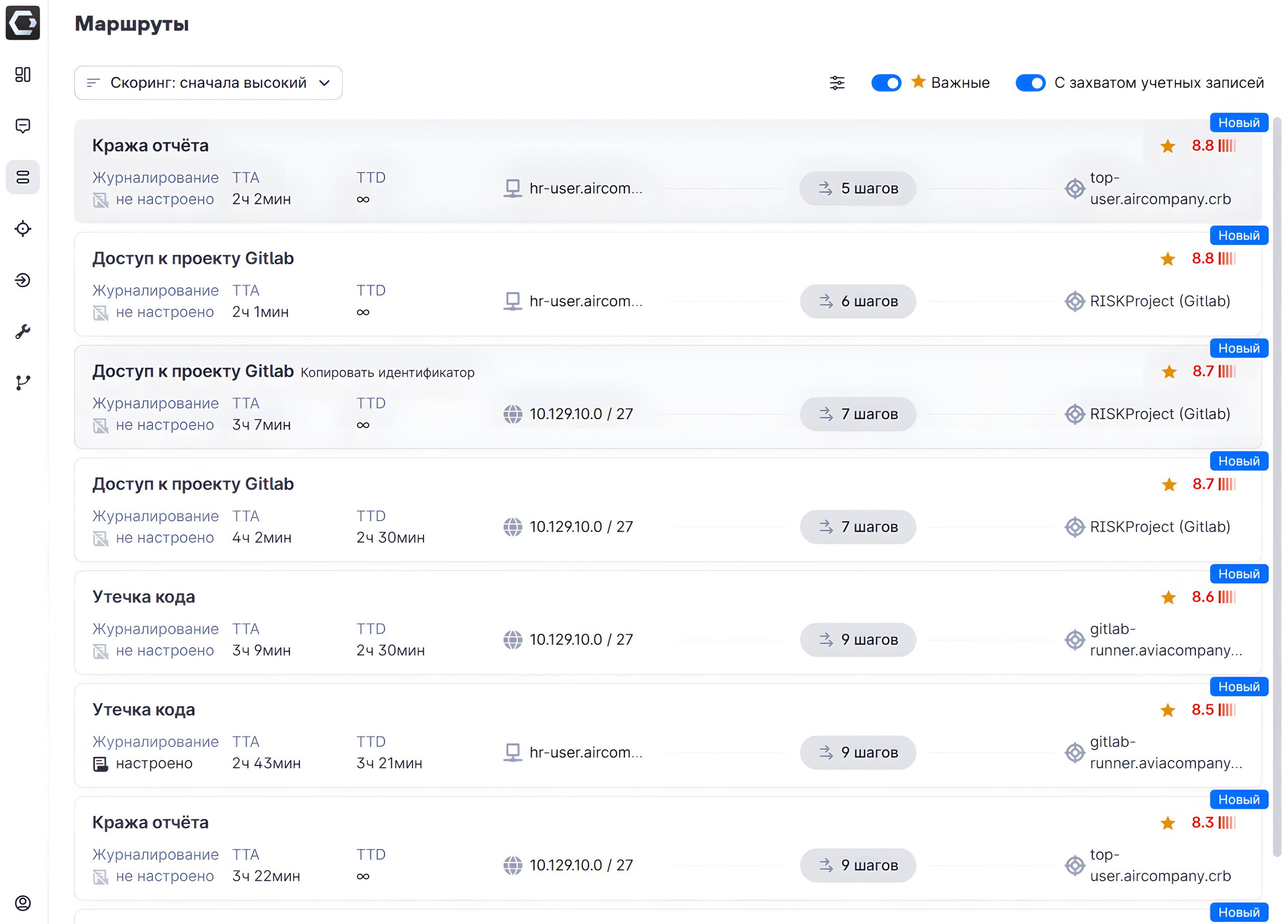

🔹 Критичность маршрутов теперь выделяется цветом (чем краснее - тем критичнее).